ネットワークスペシャリストの令和6年度 春季試験 午後Ⅰ 問2の解説を行っていきます。

出題テーマ:SD-WAN(BGP・OSPF・再配布・IPSec)

出題テーマとしては『SD-WAN(BGP・OSPF・再配布・IPSec)』でした。

特にSD-WANのオーバーレイとアンダーレイに関しての出題が行われていました。

アンダーレイは通常のインターネットやMPLS網などの回線のことを指します。

オーバーレイというのはIPSecやGREなどのトンネルインタフェースのことを指します。

アンダーレイでは回線側の仕様や制約などを受けて自由にルーティングを行えない場合があるので、SD-WAN機器同士でトンネルインタフェースを確立し、その中で自由にルーティングしてしまおうというわけです。

一見新しい技術のように聞こえますが、やっていることはIPSecやGREと言ったこれまで用いてきた技術の呼び方を変えただけです。

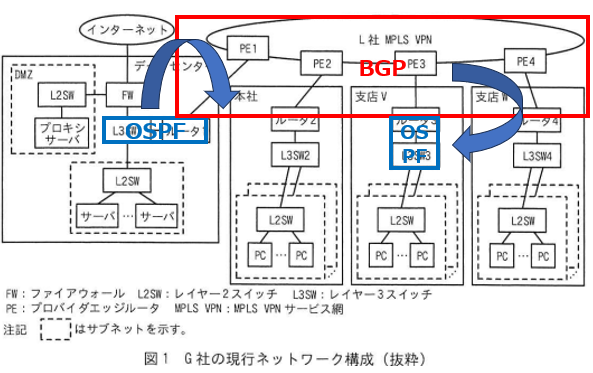

そして、今回の問題ではSD-WANのアンダーレイのルーティングでBGP・OSPFが用いられ、経路の再配布に関しても出題がされていました。

また、オーバーレイとしてIPSecが出題されており、一部の問題では知識が必要でした。

総じて知識が必要な問題で、BGP・OSPF・IPSecに関して知識がない方は本番では避けるべきですが、実案件的にも役立つ内容が出題されていたので、練習としてはぜひ問いてほしい問題だと思います。

設問1

ネットワークスペシャリストでは最初に穴埋め問題が出題されることが多くあります。

この穴埋めで半分以上埋めることができなければ、その問題を解くに当たっての知識が不足していることが多いですので、問題を選択するかどうかの指標として用いましょう。

【ア】から考えていきます。

【ア】の部分として、『L社のPEルータと対抗する【ア】エッジルータである。』とあります。

PEルータは『プロバイダーエッジルータ(以下、PEルータという)である。』とあります。

MPLS網のプロバイダー側に置かれるのでプロバイダーエッジ(Provider Edge)でPEルータ、拠点側・顧客側に置かれるのは『ア:カスタマー』エッジ(Customer Edge)、通称はCEルータと呼ばれます。

【イ】について考えていきます。

【イ】の部分として、『二つのルーティングプロトコル間におけるルーティングを可能にするために、経路方法の【イ】をしている。』とあります。

異なるルーティングプロトコル間で経路をやり取りするには『イ:再配布』を行う必要があります。

【ウ】について考えていきます。

【ウ】の部分として、『全拠点からインターネットへのhttp/https通信ができるように、【ウ】のサブネットを宛先とする経路をOSPFで配布している。』とあります。

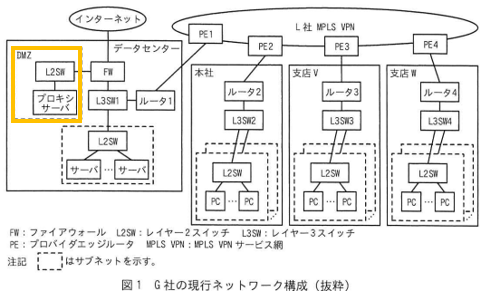

重要な部分として、『各拠点のPCとサーバは、データセンターのプロキシサーバーを経由してインターネットへアクセスする。』とあります。

そして、図1を見ますとプロキシサーバーはDMZセグメントに属しています。

インターネットへアクセスするためには、プロキシサーバーへのアクセスが必要であるため、『ウ:DMZ』であると考えることができます。

【エ】について考えていきます。

【エ】の部分として、『BGP4において、AS内部の経路交換はiBGPが用いられるのに対し、各拠点のルータとPEルータとの経路交換では【エ】が用いられる。』とあります。

重要な部分として、『L社VPNと接続するために、AS番号65500が割り当てられている。』、『L社VPNのAS番号は64500である。』とあります。

各拠点のルータにはAS番号:65500、PEにはAS番号:65500が割り当てられていますので、異なるAS番号であることがわかります。

BGPでは同じAS内ではi(internal)BGPとなり、異なるAS間ではe(external)BGPとなります。

各拠点のルータとPEルータでは異なるAS間ですので、『エ:eBGP』となります。

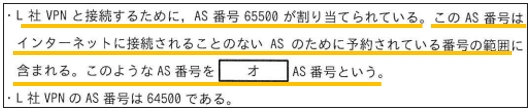

【オ】について考えていきます。

【オ】の部分として、『L社VPNと接続するために、AS番号65500が割り当てられている。このAS番号はインターネットに接続されることのないASのために予約されてい番号の範囲に含まれる。このようなAS番号を【オ】AS番号という。』とあります。

インターネット用とそうでないものとして、似たようなのでグローバルIPアドレスとプライベートIPアドレスを思い浮かべるかと思います。

AS番号にもグローバルとプライベートがあり、『オ:プライベート』となります。

グローバルとプライベートは以下のように分けられています。

プライベートAS番号:64512~65535

また、グローバルAS番号はICANNという組織によって管理されており、一覧は『こちら』から確認することができます。

やろうと思えばグローバルAS番号は個人でも取得することができます。

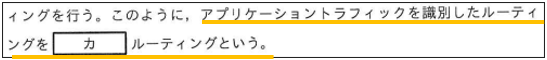

【カ】について考えていきます。

【カ】の部分として、『アプリケーショントラフィックを識別したルーティングを【カ】ルーティングという。』とあります。

こちらは『カ:ポリシーベース』ルーティングとなります。

ポリシーベースルーティング(PBR)は、宛先IPアドレスなどの指定した条件にマッチしたら、通常のルーティングテーブルとは別に、指定した別のネクストホップにルーティングをさせる機能です。

通常のルーティングテーブルよりも優先してポリシーベースルーティングが用いられます。

ネットワーク機器がアプリケーション・サービスをどう識別してるかですが、Microsoft365などのアプリケーション・サービスは使用しているIPアドレス帯を公開している場合があります。

これらを各メーカーがファイル化をし、それをネットワーク機器が読み込んだり、SD-WANコントローラー側から配布します。

そして、実際の通信の宛先IPアドレスがそのIPアドレスに該当する場合に、そのサービスであると識別し、通常のルーティングテーブルではなく、ポリシーベースルーティングに当てはめることで実現する場合が多いです。

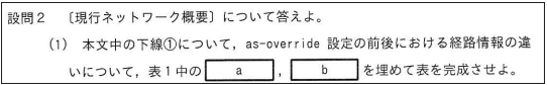

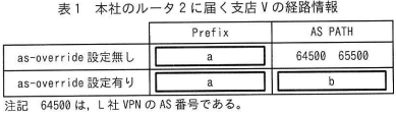

設問2 (1)

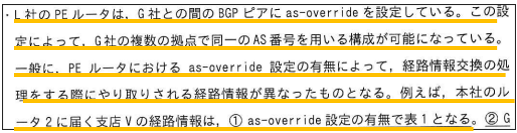

下線①として、『L社のPEルータは、G社との間のBGPぴあにas-overrideを設定している。この設定によって、G社の複数の拠点で同一のAS番号を用いる構成が可能になっている。一般的に、PEルータにおけるas-override設定の有無によって、経路情報交換の処理をする際にやり取りされる経路情報が異なったものとなる。(略)as-override設定の有無で表1となる。』とあります。

【a】について考えていきます。

表1は本社のルータ2に届く支店Vの経路情報ですので、表2を確認し、Prefixは支店VのIPアドレスである『a:10.3.0.0/16』と考えることができます。

【b】について考えていきます。

as-overrideとは、その名の通りでAS番号をoverride(上書き)する設定です。

下線①の部分で確認しましたが、PEルータで行う設定です。

表1のas-override設定無しのAS PATHは『64500 65500』となっています。

AS番号は発信元を一番右として経由したAS番号をその左に付与していきますので『経由(経路受信側から見て近い) ・・・ 経由(遠い) 発信元』で表されます。

今回の問題では『64500(L社VPN) 65500(支店V)』となります。

注記に『64500は、L社VPNのAS番号である。』とありますのでL社VPNのAS番号で上書きを行い、『b:64500 64500』となります。

なぜ複数の拠点で同一AS番号を用いる場合にas-override設定が必要になるかというと、BGPでは自分のAS番号が入っている経路を受信した場合、ルーティングループ防止の観点でその経路を破棄します。

『64500 65500』の状態ですと、各拠点のルータにはAS番号65500が設定されていますので、自身のAS番号入っている経路を破棄します。

そこで、as-overrideによって『64500 64500』としてあげることで経路を破棄しないようにしてあげます。

もう1点補足として、なぜ複数の拠点で同一のAS番号を用いたいかというとPE側もCE側も設計が楽だからです。

今回の問題のように複数支店がある場合に、PE・CEルータの設定はサブネットが異なるぐらいで、BGP周りの設定に関しては焼き増しでよくなります。

実案件ですと支店数が数十、数百ある場合もありますので、こういった場合に1から設計していると大変な労力がかかります。

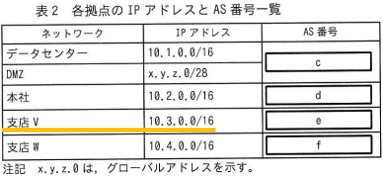

設問2 (2)

下線②として、『G社現行ネットワークで使用している各拠点のIPアドレスとAS番号を表2に示す。』とあります。

設問2 (1)でも触れましたが、拠点にはAS番号65500が割り当てられていて、『G社の複数の拠点で同一のAS番号を用いること構成が可能になっている。』とありました。

ということで、【c】~【f】すべてに『65500』が入ります。

設問3 (1)

下線③として、『再びルーティングプロトコルに渡されることのないように経路フィルターが設定されている。』とあります。

懸念されている問題はこの構成では発生しないので、実案件的に同じ構成を取るのであれば、この設定は不要です。

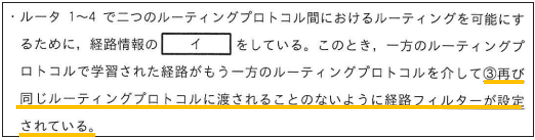

問題が起きる構成としては、例えば以下ように再配布を行っている機器が2台以上が絡む場合に発生します。

また、実際はどのルーティングプロトコルを用いるかといったAD値の違いや各種設定などで発生する可能性があります。

今回は細かい設定や条件などを省いて、あくまで問題が起きる場合の話をしていますので、この点をご了承ください。

例えばこのような構成で、ルータAからOPSFでL3SW-Aに経路を伝えます。

L3SW-Aで経路をOPSFからBGPへ再配布し、BGPでルータBへ伝えます。

その経路をルータB→L3SW-Bへと伝えていきます。

L3SW-BでルータBから受信した経路が優先されてしまうとします。(※実際はL3SW-BはルータAからも経路を受信しています。)

L3SW-BはルータAに対して経路をBGPからOPSFへ再配布し、この経路がルータA上でも優先されてしまうとします。

そうすると、ネクストホップが互いの機器を向き合ってしまっている状態になり、この経路に対しての通信があった場合に、ルーティングループが発生してしまいます。

ということで、解答例としては『ルーティングループ障害(12文字)』となります。

設問3 (2)

下線部④として、『全拠点からインターネットへのhttp/https通信ができるように、【ウ:DMZ】のサブネットを宛先とする経路をOSPFで配布している。この経路情報は、途中BGP4を経由して、3拠点(本社、支店V、支店W)のルータ及びL3SWに届く。』とあります。

対象となる経路は設問1【ウ】で解答しましたが、データセンター内のDMZサブネットです。

L3SW1→(OSPF)→ルータ1(OSPF→BGPへ再配布)→(eBGP)→PE1→PE2→ルータ3(BGP→OSPFへ再配布)→(OSPF)→L3SW3という経路が伝搬されます。

注目すべきはルータ3がBGPからOSPFへ再配布を行い、その経路がL3SW3に伝わっているという点です。

DMZサブネットは再配布された経路情報となり、その際に付くLSAは『外部LSA or Type5』となります。

また、そのLSAを生成したのは再配布を行った『ルータ3』となります。

LSAはLink State Advertisementの略称です。

LSAにはリンク情報などが含まれており、これ隣接するルータとやりとりすることによりLSDBを構築し、トポロジーの把握を行います。

その後、リンクしているインタフェースの帯域などからコストを計算し、最適経路を決めるというOSPFにおいて重要な情報のやりとりを行うものです。

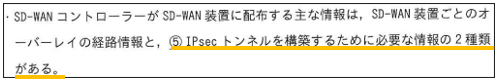

設問4 (1)

下線部⑤として、『IPSecトンネルを構築するために必要な情報』とあります。

IPSecには様々な設定が必要になるので、2つ挙げろと言われても、正直2つじゃ足りません。

強いて2つに絞るのであれば、IPSecを確立するために対向の接続先(IPアドレス)は必ず必要となります。

また、IPSec確立にあたって、IKE Phase1・IKE Phase2で鍵情報の交換(共有)を行いますので、鍵情報も必要となります。

ということで、『IPSecの接続先機器のIPアドレス(18文字)』、『IPSec確立に用いる鍵情報(14文字)』と考えることができます。

実際にはこれらの他に暗号化アルゴリズム・ハッシュアルゴリズム、DHグループなどの双方で合った設定が必要となりますので、個人的にはあまりいい問題でないと思います。

設問4 (2)

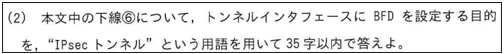

下線部⑥として、『拠点のSD-WAN装置のトンネルインタフェースで、BFDを有効化する。』とあります。

IPSecで注意したいのが、直接リンクダウンを伴わない障害です。

SD-WAN装置はモデムと接続し、その先にPEや網(L社MPLS VPN)があるという構成です。

SD-WAN装置とモデムが接続しているインタフェースが直接リンクダウンすれば、すぐにそのインタフェースに紐付くトンネルインタフェースもダウンしますので、経路の切り替わりを素早く行うことができます。

問題となるのは、例えばSD-WAN装置とモデムのインタフェースがリンクアップしていて、その先のPEや網(L社MPLS VPN内)などで障害が発生し、対向機器への疎通性が途絶えた場合が挙げられます。

この場合、トンネルインタフェースを再確立しようとする動作などが行わたり、キープアライブの設定がある場合は設定分待ってから、トンネルインタフェースがダウンとなります。

このように、トンネルインタフェースがダウンするまでに時間がかかり、その分経路切り替わりにも時間がかかってしまいます。

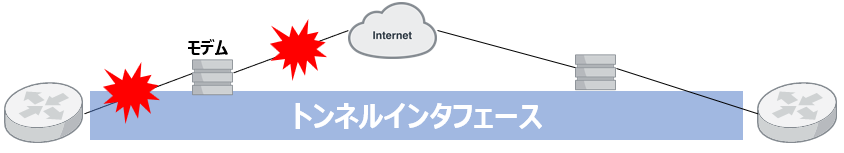

このような障害をいち早く検知するためにBFDが用いられます。

対向同士でBFDを有効にすると、定期的にBFDパケットを送受信し、指定した期間BFDパケットを受信できない場合に対向がダウンしていると判断し、即時トンネルインタフェースのダウンおよび経路の切り替わりを行うことができます。

BFDはミリ秒単位の設定ができ、BFDのダウン検知→IPSecトンネルインタフェースのダウン判断と連携させることができるので、BFDを用いることでより早い経路切り替わりが期待できます。

ということで解答例は『IPSecトンネルの障害をより早く検知するため(24文字)』と考えることができます。

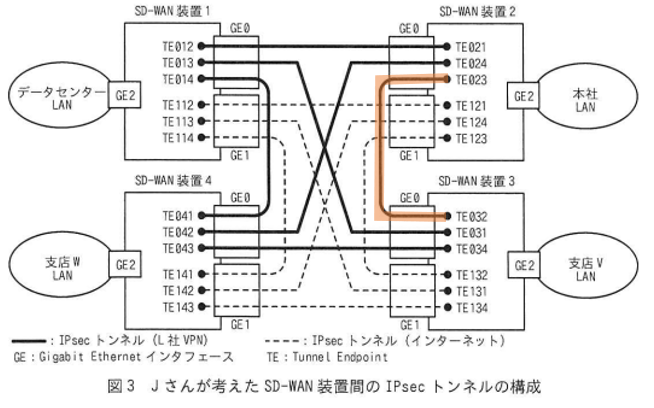

設問5 (1)

下線⑥として、『L社VPNを優先的に利用し、L社VPNが使えないときはインターネットを経由する。』とあります。

問題としては本社のPCから支店VのPCです。

これを図3からL社VPNを使用したトンネルインタフェースを選択してあげればいいので、『TE023、TE032』と考えることができます。

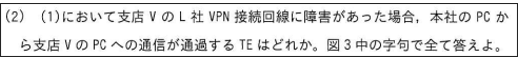

設問5 (2)

L社VPN接続回線に障害があった場合は、インターネット経由とするとありました。

インターネットを使用したトンネルインタフェースを選択してあげればいいので、『TE123、TE132』と考えることができます。

公式解答例との比較

私の解答と公式解答を比較してみました。

満点ではないにせよ、少なくとも7割~8割程度は取れているかと思います。

予想配点はあくまで予想ですので参考程度でお願いします。

出題テーマは『SD-WAN(BGP・OSPF・再配布・IPSec)』でした。

BGPはMPLS網を用いる際に使用される技術であるas-overrideが出題されており、再配布は経路フィルタ方法といった実案件的な内容が出題されていました。

OSPFはLSAのタイプが出題されていて、細かい内容が出題されていたと感じます。

IPSecは少し悪問な気がしますが、IPSecの基本的な知識と、BFDの実案件的な内容も出題されていました。

総じて知識がないと回答することが難しかったので、難易度としてはやや難しいだと思います。

本番で知識不足と感じたら他の問題を選択すべきですが、練習としてはぜひ解いてみてほしい問題でした。

配点 |

|||

| 設問1 | ア:カスタマー イ:再配布 ウ:DMZ エ:eBGP オ:プライベート カ:ポリシーベース |

ア:カスタマー イ:再配布 ウ:DMZ エ:eBGP オ:プライベート カ:ポリシーベース |

|

| 設問2 (1) | a:10.3.0.0/16 b:64500 64500 |

a:10.3.0.0/16 b:64500 64500 |

|

| 設問2 (2) | c:65500 d:65500 e:65500 f:65500 |

c:65500 d:65500 e:65500 f:65500 |

|

| 設問3 (1) | ルーティングループ障害(12文字) | ルーティングループによる障害 | |

| 設問3 (2) | タイプ:外部LSA or Type5 機器:ルータ3 |

タイプ:外部LSA or Type5 機器:ルータ3 |

|

| 設問4 (1) | IPSecの接続先機器のIPアドレス(18文字) IPSec確立に用いる鍵情報(14文字) |

IPSecトンネル確立のためのIPアドレス IPSecトンネル確立のための鍵情報 |

|

| 設問4 (2) | IPSecトンネルの障害をより早く検知するため(24文字) | IPSecトンネルに障害があった場合の検出を高速にする。 | |

| 設問5 (1) | TE023、TE032 | TE023、TE032 | |

| 設問5 (2) | TE123、TE132 | TE123、TE132 |

引用元

問題および解答例に関しては、『独立行政法人 情報処理推進機構(IPA)』より引用しています。