情報処理安全確保支援士 令和3年度 秋季試験 午後Ⅱ 問1の問題解説を行っていきます。

出題テーマ:テレワーク環境構築&インシデント対応

出題テーマは『テレワーク環境構築&インシデント対応』です。

問題の前半部分はテレワーク環境の設計や構築におけるトラブル対応について出題されています。

問題の後半部分は、インシデントが発生した場合の対応や対策について出題されています。

知識が必要となる問題は少なく、文章量は多いですが文章中のヒントから解答することができる問題だったと思います。

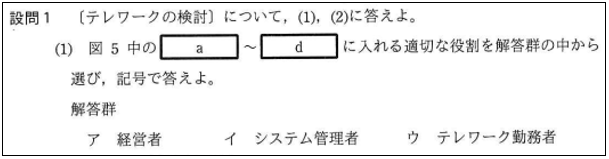

設問1 (1)

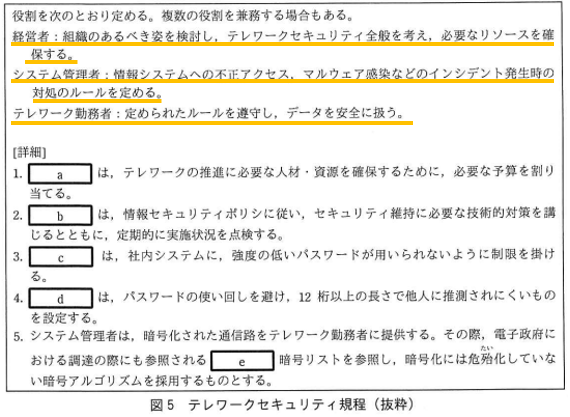

選択肢の『経営者』、『システム管理者』、『テレワーク勤務者』という言葉の意味はなんとなく理解できそうではありますが、図5に記載がありますので確認していきましょう。

経営者は『組織のあるべき姿を検討し、テレワークセキュリティ全般を考え、必要なリソースを確保する。』と記載があります。

システム管理者は『情報システムへの不正アクセス、マルウェア感染などのインシデント発生時の対処のルールを定める。』と記載があります。

テレワーク勤務者は『定められたルールを遵守し、データを安全に扱う。』と記載があります。

これらを踏まえて、【a】~【d】について解答していきましょう。

【a】から考えていきます。

人材であったり予算などを決めるのは『a ア:経営者』の役割と考えることができます。

【b】について考えていきます。

『情報セキュリティポリシに従い』という部分で、このポリシを決めるのは経営者の仕事と考えることができます。

その上で対策を講じたりするのは『b イ:システム管理者』の役割と考えることができます。

【c】について考えていきます。

パスワードのルールを決めるのは『c イ:システム管理者』の役割であると考えることができます。

【d】について考えていきます。

パスワードをルールに従って決めていますので、『d ウ:テレワーク勤務者』の役割であると考えることができます。

設問1 (2)

こちらは知識の問題となります。

電子政府推奨の暗号化方式は『CRYPTREC(8文字)』に掲示されています。

CRYPTRECの読み方はクリプトレックとなります。

CRYPTRECは『電子政府推奨暗号の安全性を評価・監視し、暗号技術の適切な実装法・運用法を調査・検討するプロジェクトである。』と公式ホームページに記載があります。

設問2 (1)

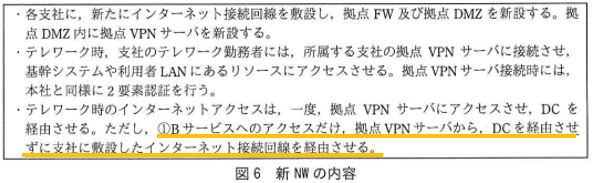

下線部として、

『Bサービスへのアクセスだけ、拠点VPNサービスから、DCを経由させずに支社に敷設したインターネット接続回線を経由させる。』と記載があります。

これまでのネットワーク構成として、本社と支社のインターネット向けの通信をDCに集約して、DCに設置したUTMを経由してインターネットにアクセスするというものでした。

インターネットへの出口を1つに絞ることで、守るべき箇所が減るということでセキュリティ的にも守りやすいという考え方です。

この問題に限らず、実際の企業ネットワークでも多く採用されている構成です。

実際の問題とからめて考えていきますが、近年のOfficeやフィアル共有ソフトなどの各アプリケーションのSaaS化により、インターネット向けの通信が増加傾向にあります。

そうなるとDCに設置しているUTMの性能がひっ迫し、通信が遅いや通信できないという問題が生じるようになってしまいました。

これを解消するための技術が『エ:ローカルブレークアウト』です。

本社や支社にインターネット回線を敷設し、Microsoft365のような信頼されるアプリケーションかつよく使用されるアプリケーションを対象とし、DCのUTM経由ではなく敷設したインターネットからアクセスさせます。

このようにすることで、DCのUTMのひっ迫を抑えることができます。

インターネットブレイクアウトについては別の記事にて詳しく紹介していますので、興味がある方はこちらをご覧ください。

せっかくなので、その他の選択肢についても見ていきましょう。

【ア:OpenFlow】

ネットワーク機器を集中管理し、複雑なルーティングや柔軟なネットワーク構成変更を可能にする技術のことです。

約5年前程度のネットワークスペシャリストでも出題されている内容です。

個人的には実案件で見たことがあるのは数回程度で、あまり導入はされていないのかなと感じます。

【イ:Software-Defined Networking】

いわゆるSD-WANです。

ネットワークをソフトウェアを用いて制御を行います。

SD-WANと呼ばれる機能は様々あり、ポータルから一元管理が行えたり、事前設定をしておくことで接続するだけで設定が自動投入されるZTP(Zero Touch Provisioning)、トラフィックやサービスの可視化などが挙げられます。

SD-WANは実案件でも多く採用されているかとは思いますが、メーカーによって使える・使えない機能があったりしますので導入を検討する際は要確認ください。

ネットワークスペシャリストを受験予定の方は抑えておいてほしいキーワードです。

【ウ:ゼロトラストネットワーク】

ここ最近のIT業界の流行語です。

これまでは社内は安全でインターネット(社外)は危険なので、その境界にUTMなどを設置して防御しようという、いわゆる境界防御の考え方でした。

しかし、今はインターネット上のサービスを用いたり、テレワークなどで社外からの接続が増えていますので、社内であっても危険と考え、全ての端末でログを取得したり、セキュリティ対策を行うことです。

定義があいまいだったり、ゼロトラストネットワークの実現には行うべきことが多いので、まだ午後問題のテーマとして出題されることはないと思いますが、動向を抑えておいたり、関連書籍は読んでおいて損はないと思います。

設問2 (2)

下線部として、

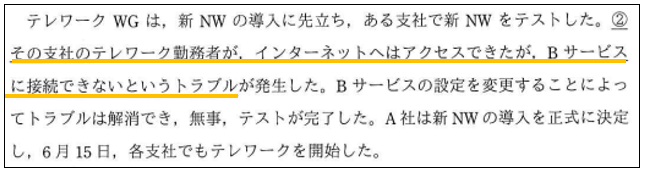

『その支社のテレワーク勤務者が、インターネットへはアクセスできたが、Bサービスに接続できないというトラブル』とあります。

重要な部分として、

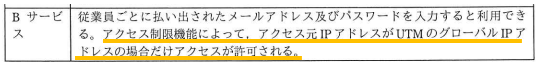

Bサービスの説明に『アクセス制限機能によって、アクセス元IPアドレスがUTMのグローバルIPアドレスの場合だけアクセスが許可される。』とあります。

これまではDCのUTM経由でアクセスしていましたが、変更後は支社は支社に敷設したインターネット経由でアクセスを行いますので、このアクセス制限機能に引っかかってしまいます。

よって解答例としては、『Bサービスで送信元IPアドレス制限を行っているため(25文字)』と解答することができます。

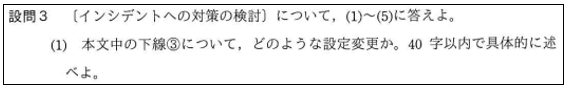

設問3 (1)

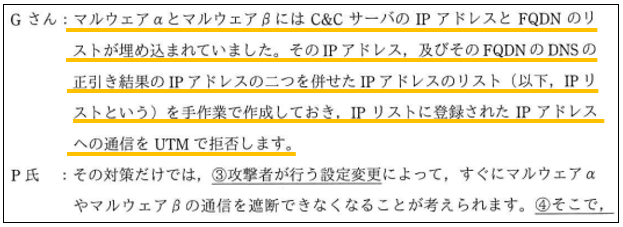

Gさんが解答した対策案として、

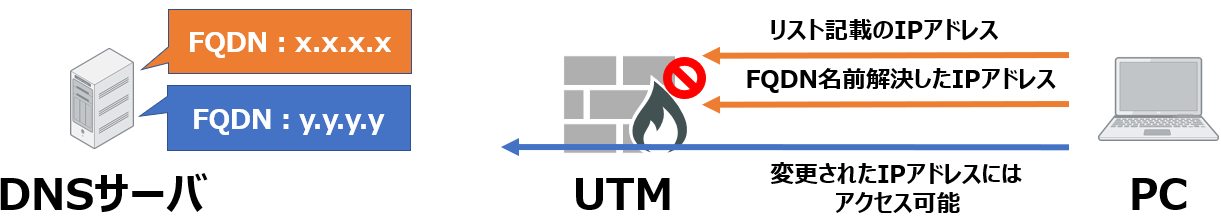

『マルウェアαとマルウェアβにはC&CサーバのIPアドレスとFQDNのリストが埋め込まれていました。そのIPアドレス、及びそのFQDNのDNSの正引き結果のIPアドレスの二つを併せたIPアドレスのリスト(以下、IPリストという)を手作業で作成しておき、IPリストに登録されたIPアドレスへの通信をUTMで拒否します。』とあります。

マルウェアに感染したPCはC&Cサーバへアクセスを試みますが、この際にIPアドレスとFQDNの正引き結果のIPアドレスに対してアクセスを行います。

これらのIPアドレスをUTMで拒否の設定を行えば、マルウェアに感染したPCはC&Cサーバへアクセスすることができなくなります。

ですが、攻撃者はDNSサーバに登録されているFQDNに対応するIPアドレスを変更することで、FQDNの正引き結果のIPアドレスを変更することができます。

よって解答例としては、『FQDNに登録されているC&CサーバのIPアドレスを変更すること(32文字)』と解答することができます。

設問3 (2)

下線部としては、

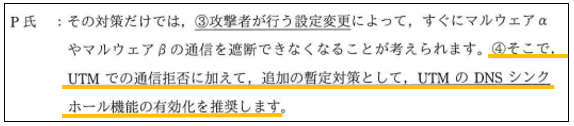

『そこで、UTMでの通信拒否に加えて、追加の暫定対策として、UTMのDNSシンクホール機能の有効化を推奨します。』とあります。

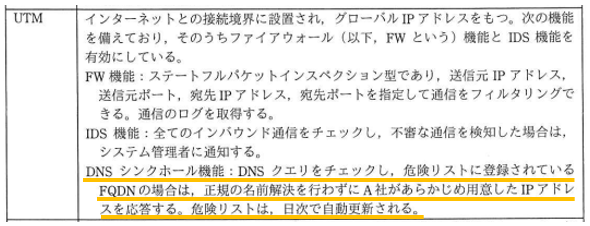

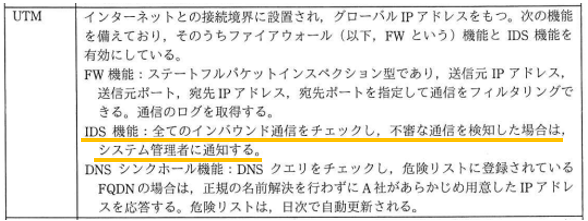

DNSシンクホール機能については、UTMの説明に記載があり、

『DNSシンクホール機能:DNSクエリをチェックし、危険リストに登録されているFQDNの場合は、正規の名前解決を行わずにA社があらかじめ用意したIPアドレスを応答する。危険リストは日時で自動更新される。』とあります。

前問で解答しましたが、マルウェアはC&CサーバのIPアドレスとFQDNのリストが埋め込まれています。

つまり、IPアドレスでアクセスする場合と、FQDNの名前解決を行い正引き結果のIPアドレスにアクセスする2通りがあると考えることができます。

DNSシンクホール機能は後者のFQDNの名前解決を行う際に有効ですが、IPアドレスでアクセスする場合はDNSの問い合わせが発生しませんので、DNSシンクホールではなくUTM機能で防ぐ必要があると考えることができます。

よって解答例としては、『DNSの問い合わせを行わず埋め込まれているIPアドレスを利用することがあるから(39文字)』と解答することができます。

設問3 (3)

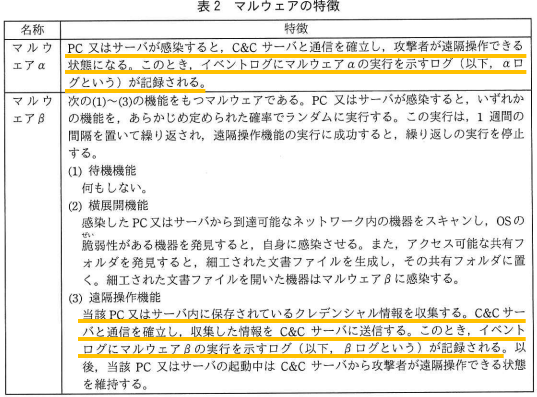

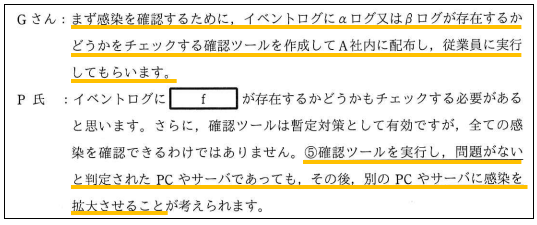

マルウェアαとβがイベントログを出力するタイミングとしては、

マルウェアαとしては、『PC又はサーバが感染すると、C&Cサーバと通信を確立し、攻撃者が遠隔操作できる状態になる。このとき、イベントログにマルウェアαの実行を示すログ(以下、αログという)が記録される。』とあります。

またマルウェアβも、『当該PC又はサーバ内に保存されているクレデンシャル情報を収集する。C&Cサーバと通信を確立し、収集した情報をC&Cサーバに送信する。このとき、イベントログにマルウェアβの実行を示すログ(以下、βログという)が記録される。』とあります。

おそらく、攻撃者としてもログが出力されてしまう仕様は知っているはずで、遠隔操作が行えるのであればログを削除しようと考えるはずです。

ですが、ログを消したというログも残ってしまいます。

ネットワーク機器やサーバであれば操作ログ、Audit logにログを消すコマンドを実行したというログが残ります。

ちなみに、ログを消すコマンドを実行したログを消そうとしても、新しい方のログを消そうとした操作ログが残ってしまいますので、初期化などしない限りは削除することが難しくあります。

よって解答例としては、『ログの削除を行った操作ログ(13文字)』と解答することができます。

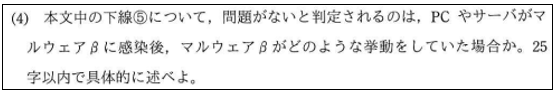

設問3 (4)

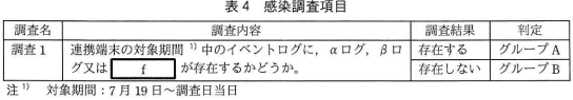

『まずは感染を確認するために、イベントログにαログ又はβログが存在するかどうかをチェックする確認ツールを作成してA社内に配布し、従業員に実行してもらいます。』とありますが、チェック方法はログの存在を確認するのみです。

マルウェアβの機能において、

ログβが出力される機能は遠隔操作機能のみです。

『待機機能』と『横展開機能』しか実行していないのであれば、ログβは出力されません。

ログβを存在するかチェックするだけでは、マルウェアβがこれらの機能だけを行っていた場合は検出することができず、チェック方法は不十分であると考えることができます。

よって解答例としては、『待機機能と横展開機能のみを実行していた場合(21文字)』と解答することができます。

設問3 (5)

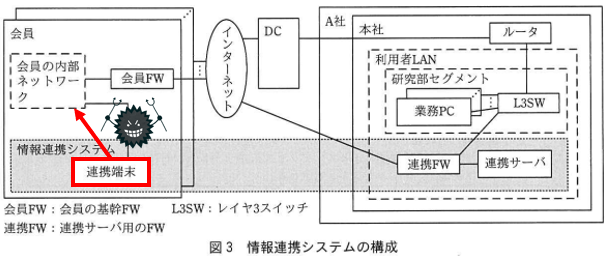

下線部の上に『将来的には、連携サーバをDCのDMZに移設し、連携FWを廃止する検討をした方がよいとの意見を述べた。』とあります。

また下線部として、『インターネットから連携サーバが攻撃を受けたときに、より迅速な対応が可能であること』とあります。

DCにあるものと言えば、『UTM』です。

UTMの機能を確認すると、『IDS機能:全てのインバウンド通信をチェックし、不審な通信を検知した場合は、システム管理者に通知する。』とあります。

この機能を使用することで、下線部の通り『インターネットから連携サーバが攻撃を受けたときに、より迅速な対応が可能であること』を叶えられそうです。

よって解答例として、『UTMのIDS機能を使用することで、不審な通信を検知し、システム管理者に通知できるから(43文字)』と解答することができます。

ちなみにですが、IDS(Intrusion Detection System)は直訳すると侵入検知システムで、侵入の検知を行います。

似たような言葉でIPS(Intrusion Prevention System)があり、直訳すると侵入防御システムで、こちらは侵入の検知と防御を行います。

どちらも情報処理安全確保支援士では必須のキーワードですので、知らなかったという方は覚えておきましょう。

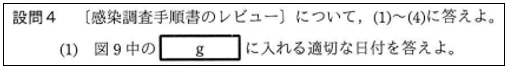

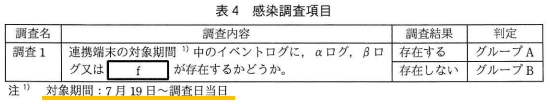

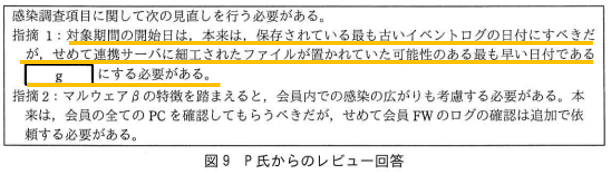

設問4 (1)

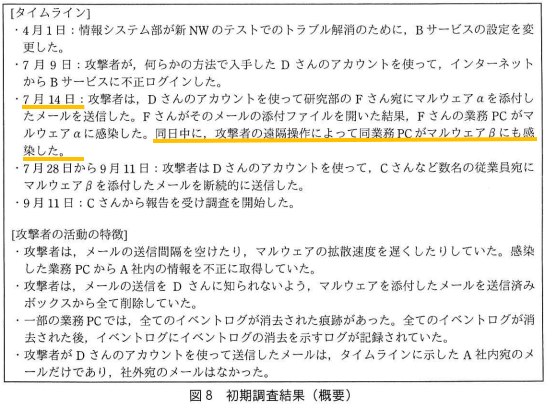

まずは図4の注記に現時点では『対象期間:7月19日~調査日当日』と記載があります。

指摘事項として、『対象期間の開始日は、本来は保存されている最も古いイベントログの日付にすべきだが、せめて連携サーバに細工されたファイルが置かれていた可能性のある最も早い日付である【g】にする必要がある。』とあります。

マルウェアβの機能として、『また、アクセス可能な共有フォルダを発見すると、細工された文書ファイルを生成し、その共有フォルダに置く。細工された文書ファイルを開いた機器はマルウェアβに感染する。』と記載があります。

なので、マルウェアβに感染した疑いがあれば、細工されたファイルが置かれた可能性があると考えることができます。

図8にこのような記載があり、『同日中に、攻撃者の遠隔操作によって同業務PCががマルウェアβにも感染した。』とあります。

この日は『7月14日』なので、こちらが解答となります。

設問4 (2)

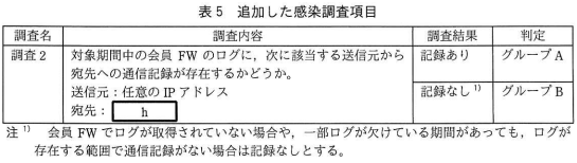

表5で行おうとしているのは、PCやサーバなどがインターネット上にあるC&Cサーバと通信をしたか、つまりは遠隔操作を受けた可能性があるかを確認しようとしています。

マルウェアαとマルウェアβともに、感染後にC&Cサーバに通信確立を行いますので、C&Cサーバ宛に通信したログを探せばよいということがわかります。

C&CサーバのIPアドレスを表しているのは、『マルウェアαとマルウェアβにはC&CサーバのIPアドレスとFQDNのリストが埋め込まれていました。そのIPアドレス、及びそのFQDNのDNSの正引き結果のIPアドレスの二つを併せたIPアドレスのリスト(以下、IPリストという)を手作業で作成しておき、IPリストに登録されたIPアドレスへの通信をUTMで拒否します。』とあります。

よって解答例としては、『IPリストに登録されているIPアドレス』と解答することができます。

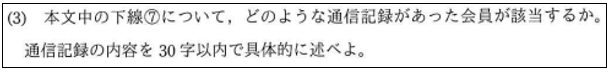

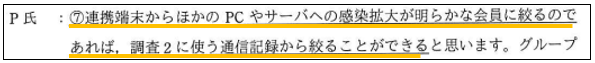

設問4 (3)

下線部としては『連携端末から他のPCやサーバへの感染拡大が明らかな会員に絞るのであれば、調査2に使う通信記録から絞ることができる』とあります。

連携端末からほかのPCに感染拡大してしまった場合、会員の他のPCやサーバなどのからC&Cサーバ宛に通信があるはずです。

よって解答例としては『送信元IPアドレスが連携端末以外の通信記録(21文字)』と解答することができます。

設問4 (4)

重要な部分としては、『化学コンの運営責任者を通して、化学コンの全会員に連携端末を一時的にネットワークから切り離してもらうように連絡し、全ての会員で対応が完了したことを即日確認した。』とあります。

連携端末はすでにネットワークから切り離されており、切り離されているのであれば他の端末にアクセスしようがありませんので、マルウェアの感染が広がることもありません。

よって解答例としては、『連携端末を一時的にネットワークから切り離していること(26文字)』と解答することができます。

公式解答例との比較

私の解答と公式解答を比較してみました。

満点ではないにせよ、少なくとも7割~8割程度は取れているかと思いますので合格ラインには達していると思います。

予想配点はあくまで予想ですので参考程度でお願いします。

出題テーマはテレワーク環境構築&インシデント対応でした。

CRYPTRECについては知識が必要ですが、その他の問題については文章中にヒントから解答することができる問題だったかと思います。

総じて、難易度としてはやや易しい~普通だと思います。

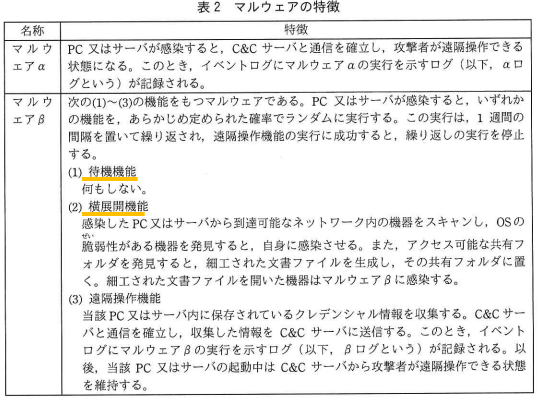

配点 |

|||

| 設問1 (1) | a:ア b:イ c:イ d:ウ |

a:ア b:イ c:イ d:ウ |

各3点 |

| 設問1 (2) | CRYPTREC(8文字) | CRYPTREC | 5点 |

| 設問2 (1) | エ | エ | 4点 |

| 設問2 (2) | Bサービスで送信元IPアドレス制限を行っているため(25文字) | Bサービスのアクセス制限機能によって通信が拒否されたから | 8点 |

| 設問3 (1) | FQDNに登録されているC&CサーバのIPアドレスを変更すること(32文字) | マルウェア内にFQDNで指定したC&CサーバのIPの変更 | 10点 |

| 設問3 (2) | DNSの問い合わせを行わず埋め込まれているIPアドレスを利用することがあるから(39文字) | C&Cサーバとの通信時にDNSへの問い合わせを実行しない場合があるから | 10点 |

| 設問3 (3) | ログの削除を行った操作ログ(13文字) | イベントログの消去を示すログ | 6点 |

| 設問3 (4) | 待機機能と横展開機能のみを実行していた場合(21文字) | 横展開機能と待機機能だけを実行していた場合 | 8点 |

| 設問3 (5) | UTMのIDS機能を利用することで、不審な通信を検知し、システム管理者に通知できるから(43文字) | UTMのIDS機能によって攻撃が検知でき、システム管理者に連絡がされるから | 10点 |

| 設問4 (1) | 7月14日 | 7月14日 | 5点 |

| 設問4 (2) | IPリストに登録されたIPアドレス(17文字) | IPリストに登録されたIPアドレス | 6点 |

| 設問4 (3) | 送信元IPアドレスが連携端末以外の通信記録(21文字) | 連携端末以外のIPアドレスを送信元とする通信記録 | 8点 |

| 設問4 (4) | 連携端末を一時的にネットワークから切り離していること(26文字) | 連携端末を一時的にネットワークから切り離した対応 |

8点 |

引用元

問題および解答例に関しては、独立行政法人 情報処理推進機構(IPA)より引用しています。