ネットワークスペシャリスト 令和4年度 春季試験 午後Ⅰ 問1を解説していきます。

出題テーマ:IoT機器のネットワーク接続

出題テーマは『IoT機器のネットワーク接続』でした。

IoT機器の測定データを送信・管理しやすくするために、ネットワーク構成を変更していくというシナリオです。

認証・認可、L2スイッチ、パケットキャプチャなどの基本的な問題が出題されました。

知識がないと解答することが難しいですが、必要とされる知識は基本的なもので、内容自体はそこまで難しくない問題だったかと思います。

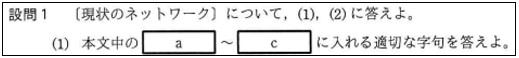

設問1 (1)

こちらは知識の問題です。

まずは【a】について考えていきます。

『ログデータの転送は、イベント通知を転送する標準規格(RFC5424)の【a】プロコトルを利用している。』とあります。

ログデータの転送、イベント通知とくれば『a:Syslog』となります。

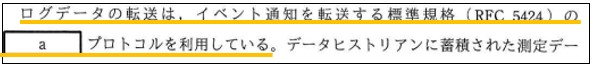

続いて【b】について考えていきます。

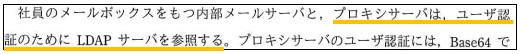

『プロキシサーバのユーザ認証には、Base64でエンコードするBasic認証方式と、MD5やSHA-256でハッシュ化する【b】認証方式があるが』とあります。

Basic認証はIDやパスワードを平文で送信してしまうのですが、MD5やSHA-256でハッシュ化して送信する方式を『b:ダイジェスト』方式と呼びます。

最後に【c】について考えていきます。

『プロキシサーバは、HTTPの【c】メソッドでトンネリング通信を提供し、』とあります。

プロキシサーバを利用する場合のメソッドとくれば、『c:CONNECT』メソッド一択です。

こちらは頻出のキーワードですので、分からなかった方はこの機会に覚えるようにしましょう。

設問1 (2)

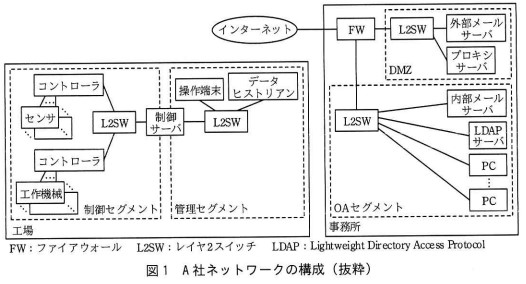

OAセグメントに外部からアクセスできるサーバを設置した場合ですが、攻撃者がそのサーバに対して攻撃し、そのサーバにログインできてしまった場合、そのサーバを経由してOAセグメントになる他の機器へのアクセスが可能となってしまい、そのサーバだけでなくOAセグメントにある他の機器も同様に攻撃が行われる可能性があります。

一方で、DMZ内に外部からアクセスできるサーバを設定した場合は、OAセグメントにある機器へアクセスするためにはFWを経由する必要がありますので、DMZ内のサーバが攻撃を受けたからといって、OAセグメントまで同じように攻撃を受けるとは考えにくいです。

もちろんDMZ内にある他の機器へアクセスは可能ですが、OAセグメントにあるLDAPサーバには社員情報などが含まれていますが、こういった機密データはDMZ上にはないので、少なくとも情報漏洩などには発展しません。

ということで、解答例としては『サーバに対して攻撃があった際にOAセグメントの機器への攻撃が行われるリスク(37文字)』であると考えることができます。

設問2 (1)

下線部①として、『FTAにWebブラウザを使ってログインし』とあります。

重要な部分として、『プロキシサーバは、ユーザ認証のためにLDAPサーバを参照する。』とあります。

このようにすでにユーザ認証を行っているLDAPサーバが最適であると考えられますので、解答としては『LDAPサーバ』となります。

設問2 (2)

下線②として、『指示(c)のとおり、FTAには静的経路や経路制御プロコトルの設定は行わない。』とあります。

静的経路はスタティックルートのことで、経路制御プロコトルはBGPやOSPFなどのダイナミックルーティングのことです。

つまり、ルーティングを設定しないということは、疎通性があるのは直接接続されているダイレクトコネクテッドのセグメントのみとなります。

ということで解答としては、『管理セグメント、OAセグメント』となります。

設問2 (3)

下線③として、『FTAは、認証及び認可に必要な情報について、既存のサーバを参照する。』とあります。

認証と認可は漢字だけみますと似ている言葉ですが、意味は大きく異なりますので正しく理解しておきましょう。

認証はIDとパスワードなどで利用者が本人であることを特定することです。

認証に関しては多くの方が理解されているかと思いますが、IDとパスワードを使用してルータにログインすることなどが挙げられます。

認可は認証されたユーザの権利や権限を確認することです。

例えば、ルータにログインした一般ユーザではshowコマンドなどの情報の確認のみ実行可能で、設定変更は不可、特権ユーザの場合はshowコマンドの実行はもちろんのこと、設定変更まで実行可能というように、認証されたユーザの権限や権利の確認(制限することも含む)します。

ということで解答例としては、『認証:FTAの利用者が本人であることを特定するため(22文字)』、『認可:FTAの利用者の権利や権限を確認するため(20文字)』となります。

設問3 (1)

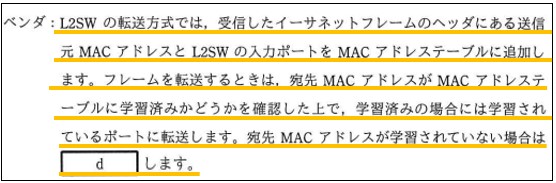

【d】の部分として、『L2SWの転送方式では、受信したイーサネットフレームのヘッダにある送信元MACアドレスとL2SWの入力ポートをMACアドレステーブルに追加します。フレームを転送するときは、宛先MACアドレスがMACアドレステーブルに学習済みかどうかを確認した上で、学習済みの場合には学習されているポートに転送します。宛先MACアドレスが学習されていない場合は【d】します。』とあります。

L2SWは受信したフレームからMACアドレステーブルに学習していきます。

フレーム転送時にはMACアドレステーブルを参照し、学習されている場合は特定のポートのみに転送を行います。

MACアドレステーブルに学習されていない場合は、着信した以外の全てのポートに転送を行うフラッディングという動作を行います。

これは今あまり見かけなくなってしまいましたが、リピータHUB、通称バカHUBのような動作を取ります。

ということで解答は『フラッディング』となります。

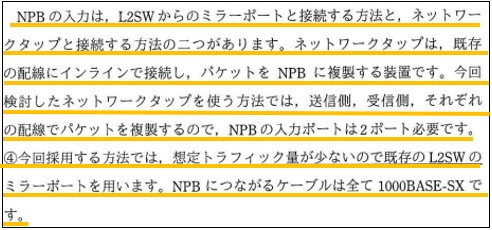

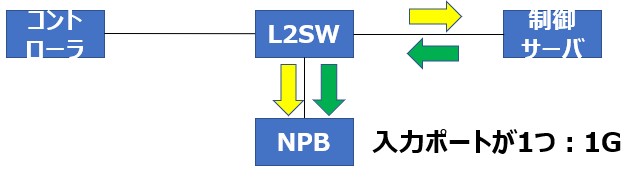

設問3 (2)

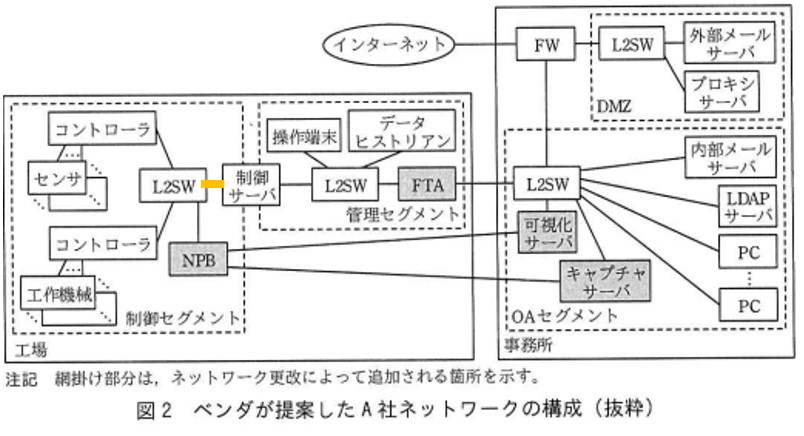

下線④および重要な部分として、『NPBの入力は、L2SWからミラーポートと接続する方法と、ネットワークタップと接続する方法の二つがあります。ネットワークタップは、既存の配線にインラインで接続し、パケットをNPBに複製する装置です。今回検討したネットワークタップを使う方法では、送信側、受信側、それぞれの配線でパケットを複製するので、NPBの入力ポートは2ポート必要です。今回採用する方法では、想定トラフィック量が少ないので既存のL2SWのミラーポートを用います。NPBにつながるケーブルは全て1000BASE-SXです。』とあります。

流れるパケットとしてはL2SW側から流れてくるパケットと制御サーバ側から流れてくるパケットの送受信の2方向あります。

イメージとして、ネットワークタップと使用する場合は入力ポートが2つになります。

NPBにつながるケーブルは1000BASE-SXですので、1つのポートあたり最大1Gビット/秒まで受信可能で、2ポートありますので2Gビット/秒まで入力可能となります。

一方で、ミラーポートを用いる場合は、入力ポートが1つありかありませんので、1Gビット/秒までしか入力することができません。

ということで解答例としては、『入力ポートが1つなので送受信で1Gビット/までしか入力できない(32文字)』と考えることができます。

設問3 (3)

下線⑤として、『制御セグメントに設置されているL2SWの特定ポートにミラー設定を行い』とあります。

ミラー設定(ミラーリング)とはそのポートに流れるパケット(フレーム)を全て別のポートにミラー、コピーすることができる機能です。

ミラー、コピーされたパケットが流れるポートのことをミラーポートと呼びます。

測定データはコントローラから制御サーバ宛に送信され、構成図を確認するとコントローラは②つあります。

L2SW上の制御サーバと接続されているポートからミラーパケットを取得すれば、どちらのコントローラからの情報を取得することができます。

ということで解答は、『制御サーバ』となります。

設問3 (4)

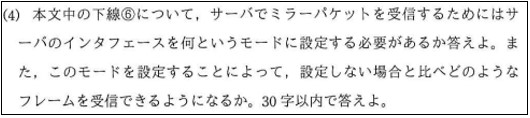

こちらはパケットキャプチャに関する知識が必要となる問題となります。

下線⑥としては、『可視化サーバとキャプチャサーバに送信する。』とあります。

通常の場合、宛先MACアドレスが自分自身のMACアドレス以外を受信した場合、そのフレームをドロップします。

ミラーポートから流れてくるパケットは自分自身宛以外のフレームが流れていますので、パケットキャプチャをするにあたっては自分自身のMACアドレス以外のフレームを受信する必要があります。

そこで、プロミスキャスモードというモードを使用することで、宛先MACアドレスが自分自身のMACアドレス以外のフレームを受信することができるようになります。

ということで解答例としては、『モード:プロミスキャス』、『フレーム:宛先MACアドレスが自分自身のMACアドレス以外のフレーム(29文字)』となります。

プロミスキャスモードに関しては過去何回も出題されていますので、おそらく今後も出題されるかと思いますので、知らなかった方はこの機会に覚えておきましょう。

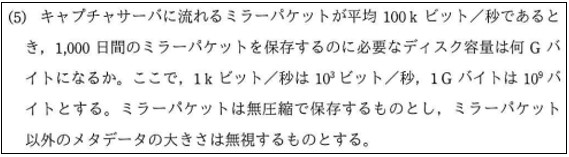

設問3 (5)

計算問題なのでややこしく感じますが、単純な掛け算と割り算なので、0の数というか桁数を間違えないように計算ミスに気をつけましょう。

100k/秒⇒×60⇒6,000kビット/分⇒×60⇒3600,00kビット/時間⇒×24⇒8,640,000kビット/日と1日あたりの単位に直すことができます。

次に単位をビットからバイトに変換します。

8ビットで1バイトなので、÷8をしてあげれば、8,640.000kビット/日 ÷8⇒1,080,000kバイト/日となりバイトへの変換が完了します。

あとは1000日分を計算します。

1,080,000kバイト/日 × 1000日⇒1,080,000,000kバイト

1kは10^3で、1,080,000,000,000バイトとなり、1Gは10^9なので1,080Gバイトとなります。

よって解答は『1080』となります。

公式解答例との比較

私の解答と公式解答を比較してみました。

満点ではないにせよ、少なくとも7割~8割程度は取れているかと思いますので合格ラインには達していると思います。

予想配点はあくまで予想ですので参考程度でお願いします。

出題テーマは『IoTシステム接続』でした。

IoT機器の測定データや管理をしやすくするためのネットワーク構成を変更するというシナリオで、認証・認可、L2スイッチ、パケットキャプチャなどに関する知識が問われる問題でした。

知識が問われるといっても基本的な内容なので、解答するのにはそこまで苦労しなかったと思います。

総じて、難易度としては普通だと思います。

配点 |

|||

| 設問1 (1) | a:Syslog b:ダイジェスト c:CONNECT |

a:Syslog b:ダイジェスト c:CONNECT |

|

| 設問1 (2) | サーバに対して攻撃があった際にOAセグメントの機器への攻撃が行われるリスク(37文字) | 社外からサーバに侵入されたときにOAセグメントの機器に侵入されるリスク | |

| 設問2 (1) | LDAPサーバ | LDAPサーバ | |

| 設問2 (2) | 管理セグメント、OAセグメント | 管理セグメント、OAセグメント | |

| 設問2 (3) | 認証:FTAの利用者が本人であることを特定するため(22文字) 認可:FTAの利用者の権利や権限を確認するため(20文字) |

認証:FTAの利用者が本人であることを確認するため 認可:操作ごとに実行権限を有するかを確認するため |

|

| 設問3 (1) | フラッディング | フラッディング | |

| 設問3 (2) | 入力ポートが1つなので送受信で1Gビット/秒までしか入力できない(32文字) | 送信側と受信側のトラフィックを合計1Gビット/秒までしか取り込めない。 | |

| 設問3 (3) | 制御サーバ | 制御サーバ | |

| 設問3 (4) | モード:プロミスキャス フレーム:宛先MACアドレスが自分自身のMACアドレス以外のフレーム(29文字) |

モード:プロミスキャス フレーム:宛先MACアドレスが自分のMACアドレス以外のフレーム |

5点 |

| 設問3 (5) | 1080 | 1080 |

引用元

問題および解答例に関しては、独立行政法人 情報処理推進機構(IPA)より引用しています。