情報処理安全確保支援士の令和3年度 春季試験 午後Ⅰ 問2問題の解説を行っていきます。

ネットワークスペシャリスト・情報処理安全確保支援士に

最短・最速で合格する方法についてはこちら

出題テーマ:DNS

出題テーマとしてはDNSになります。

DNSに関する内容が浅く広く出題されているため、

DNSに関する知識がないと難しい問題だと思います。

DNSが苦手は人としては避けるべきアンラッキーな問題です。

浅く広く出題されていますので、

最短・最速の勉強法の中では苦手は勉強する必要ないと言っていますが、

DNSを勉強するにはもってこいの問題ではあります。

知識が問われる分、30文字以内で解答せよという記述式の問題が少ないので、

DNS周りが得意な方にはラッキーな問題だと思います。

登場するキーワードとして、これだけの内容が問われています。

・フルサービスリゾルバ

・スタブリゾルバ

・DNSリフレクション攻撃

・DNSキャシュポイズニング

・レコード

・ゾーンファイル

・ゾーン転送

・DNSSEC

・DNS over TLS(DoT)

キーワードは問題解説を行いながら解説を行っていきますので是非最後までご覧ください。

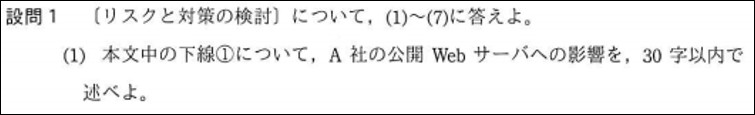

設問1 (1)

『A社の外部DNSサーバがサービス停止になった場合の影響』ですが、

外部DNSサーバがどのような働きをしているかというと、

表1に

・再帰的な名前解決を行うフルサービスリゾルバ

と記載があります。

『権威DNSサーバ』と『フルサービスリゾルバ』という用語が出てきました。

権威DNSサーバ

権威DNSサーバは別名コンテンツサーバとも呼ばれます。

役割としてはA社のドメイン『a-sha.co.jp』を管理するDNSサーバです。

『www.a-sha.co.jp』の名前解決の問い合わせを受けるDNSサーバです。

フルサービスリゾルバはキャシュDNSサーバと呼ばれます。

『キャッシュサーバなら知っている!』という人もいるかもしれません。

PCなどのクライアントからDNSの問い合わせを受け、

各DNSサーバへ問い合わせを行い、問い合わせ結果をクライアントに解答します。

問題としては『A社の公開Webサーバへの影響』を問われています。

A社ドメインの権威サーバである外部DNSサーバが停止すると、

A社ドメインを名前解決できず、公開Webサーバへアクセスできなくなってしまいます。

ということで解答例としては、

『名前解決できず公開Webサーバへアクセスできないこと(26文字)』

と導き出すことができます。

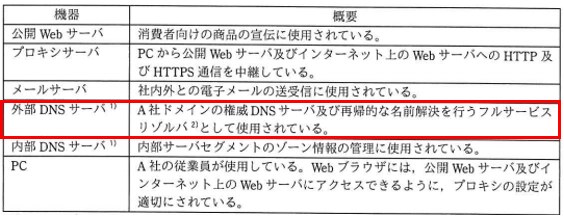

DNS問い合わせのシーケンス

DNS問い合わせのシーケンスについてご紹介します。

DNSの問い合わせは以下のような流れで行われています。

権威DNSサーバ、フルサービスリゾルバ、

この後の問題に登場しますスタブリゾルバが登場します。

- スタブリゾルバがフルサービスリゾルバに対して名前解決要求

- フルサービスリゾルバがルートDNSサーバに対して名前解決要求

- ルートDNSはcomの権威DNSサーバを返答

- フルサービスリゾルバがcomの権威DNSサーバに対して名前解決要求

- comの権威DNSサーバはhoge.comの権威DNSサーバを返答

- フルサービスリゾルバがhoge.comの権威DNSサーバに対して名前解決要求

- hoge.comの権威DNSサーバがIPアドレスを返答

- フルサービスリゾルバがスタブリゾルバにIPアドレスを返答

フルサービスリゾルバは、言葉は悪いですがたらい回しにされて、

お目当てのドメインを管理する権威DNSサーバにたどり着きます。

設問1 (2)

こちらは完全に知識の問題です。

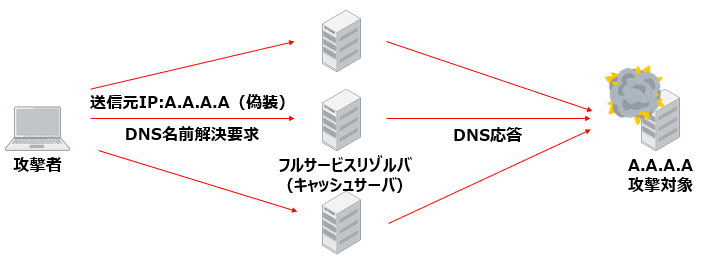

解答としては『DNSリフレクション攻撃』です。

DNSリフレクション攻撃の説明としては問題文の通り、

『送信元のIPアドレスを偽装した名前解決要求を外部DNSサーバに送ることによって、外部DNSサーバを踏み台とし、攻撃対象となる第三者のサーバに対し大量のDNSパケットを送りつけるというDoS攻撃』です。

文字だけではわかりにくいので図にしてみました。

- 攻撃者は送信元IPアドレスを攻撃対象に偽装してDNSの名前解決要求を行う

- フルサービスリゾルバは送信元IPに対してDNS応答を行う

- 攻撃対象がDNS応答を受信する

- 攻撃者は他のフルサービスリゾルバに送信や複数回行う

- 攻撃対象に大量のパケットが到着しDownしてしまう

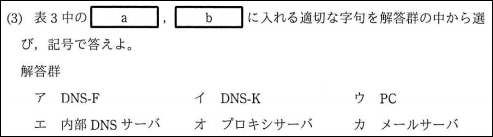

設問1 (3)

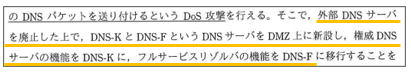

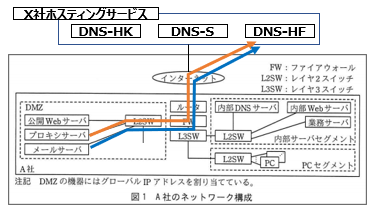

『外部DNSサーバを廃止した上で、DNS-KとDNS-FというDNSサーバをDMZ上に新設し、権威DNSサーバの機能をDNS-Kに、フルサービスリゾルバの機能をDNS-F』と記載があります。

このようなネットワークの構成が変更となる問題の場合は構成図に書き込みを行いましょう。

これまでは外部DNSサーバが、

権威DNSサーバとフルサービスリゾルバの2つの役割を担っていましたが、

役割を分散させるためFWルールも変更が必要となります。

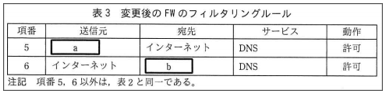

表3を確認します。

通信の方向としては権威DNSサーバは外部からの問い合わせを受けます。

フルサービスリゾルバは外部へ問い合わせを行います。

ということで

宛先がインターネットとなっている送信元aはDNS-F(ア)、

送信元がインターネットとなっている宛先bはDNS-K(イ)であることがわかります。

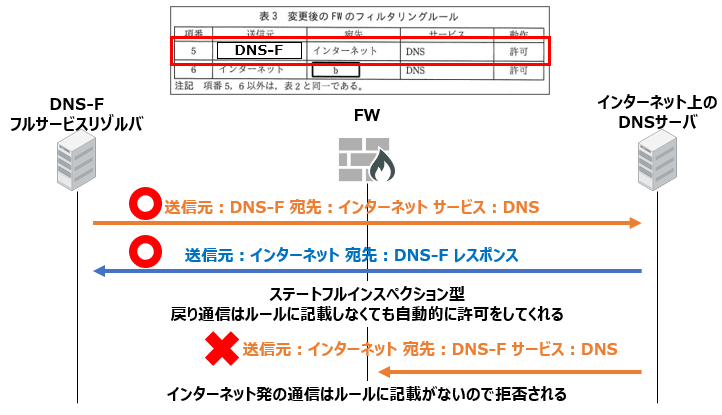

ステートフルインスペクション

ステートフルインスペクションについて解説を行います。

情報処理安全確保支援士やネットワークスペシャリストで、

FW(ファイアウォール)に関する問題はよく毎年と言っていいほど出題されます。

その際に登場するFWはステートフルインスペクション型となっています。

ステートフルインスペクションに関する説明はありませんので、

正しく理解している必要があります。

実際のFWで設定を行う場合は、送信元は送信元IPアドレス、宛先は宛先IPアドレス、サービスは宛先ポート番号を指定します。

項目5番のルールとして、送信元はDNS-F、宛先はインターネット、サービスはDNSの通信を許可するという内容となっています。

フルサービスリゾルバであるDNS-Fは、

インターネット上の各DNSサーバに対してDNSの問い合わせを行います。

このとき、通信の内容としては送信元はDNS-F、宛先はインターネット、サービスはDNS、

厳密には宛先ポート番号がUDP53番となっています。

この通信は項目5番で定義された内容ですので、当然許可されます。

DNSの問い合わせをしたからには問い合わせ結果を受信します。

このとき、送信元はインターネット、宛先はDNS-Fとなっています。

この通信はルール上に設定がありませんが、通信としては許可されます。

FWではルールに記載されている通信が発生した際にセッションとして保持しておき、

戻り通信の際はルールに記載がありませんが自動的に許可してくれます。

戻り通信まで定義するとなると記載するルール量が増えますので、

戻り通信を自動的に許可するという仕組みがステートフルインスペクションです。

送信元がインターネットで、宛先がDNS-Fという通信が発生したとします。

この通信に関してはルールに記載がありませんので拒否されます。

ステートフルインスペクションはあくまで戻り通信に対して有効となっています。

インターネットからの通信が必要な場合は別途ルールに設定が必要となります。

設問1 (4)

DNSのレコードに関する知識の問題です。

問題文中から判断するに、DNSのレコードの中でIPアドレスを示すものは、

『Aレコード(IPv4)』もしくは『AAAAレコード(IPv6)』です。

問題文を読み進めるとIPv4で記載されていますので、

ここから『A』レコードであると判断することができます。

DNSの問題を解くのであれば主に用いられるレコードは覚えておきたいです。

| ゾーンファイルの管理情報 | |

| ゾーンを管理するDNSサーバ(権威DNSサーバ) | |

| メールサーバ | |

| ホスト名に対応するIPv4アドレス | |

| ホスト名に対応するIPv6アドレス | |

| ホスト名の別名(エイリアス) | |

| 任意の文字列、認証や所有権などに使用される |

設問1 (5)

半分程度は知識の問題となります。

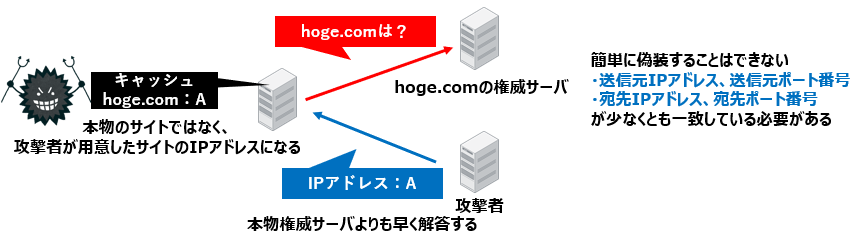

DNSキャッシュポイズニングの説明を簡単に行います。

言葉だけでは分かりづらいので図にしてみました。

あくまで一例ですが、フルサービスリゾルバの問い合わせに対して、

正規のDNSの問い合わせ結果よりも攻撃者の問い合わせ結果が先に届いた場合、

フルサービスリゾルバはそれを正規の問い合わせ結果だと思い、

攻撃者が送ってきた情報をキャッシュしてしまいます。

その情報がキャッシュされている間は、PCなどからの問い合わせに対して、

攻撃者の用意したWebサーバなどのIPアドレスが返答されますので、

本来とは異なるWebページなどへ誘導され続けてしまいます。

攻撃者はDNSの問い合わせ結果を適当に送ればよいわけではなく、少なくとも、

送信元・宛先IPアドレスと送信元・宛先ポート番号が一致している必要があります。

送信元ポート番号が固定の場合

フルサービスリゾルバからインターネットにある権威サーバ宛に送られる際、

DNSサーバソフトウェアやバージョンによっては、

送信元ポート番号がUDP53番で固定になっている場合があります。

DNSの問い合わせの際、宛先ポート番号は基本的にDNSなので53が用いられます。

問い合わせ結果を受信する際は宛先ポート番号と送信元ポート番号が反転となります。

送信元ポート番号が固定の場合は容易に推測されてしまうというわけです。

どのようにすれば推測されないか、

それは送信元ポートを『ランダムに』するということです。

解答例としては『ランダムに』となります。

解答を論理的に導くことも可能だとは思いますが、知識があれば楽に解答できる問題でした。

送信元ポート番号がランダムの場合

一般的にはウェルノウンポート以外の1024~65535を使用します。

この中のどれかを送信元ポートとして使用します。

当然53番で固定だった際と比較すると推測はされにくくなっています。

送信元ポートをランダムに使用することをランダマイゼーションとも呼びます。

BINDというメジャーのDNSサーバソフトウェアでは、

かなり前のバージョンからランダマイゼーションがデフォルトで有効になっていますので、

現在としては意識的に設定することは少ないかと思います。

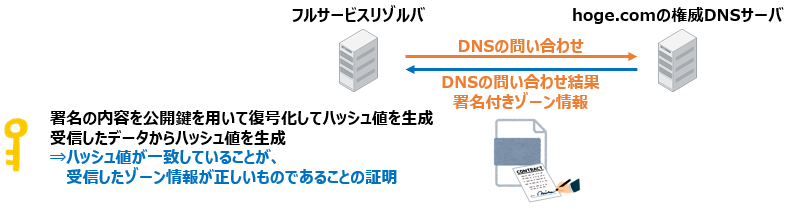

設問1 (6)

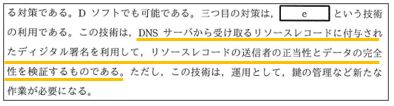

完全な知識の問題です。

解答としてはDNSSECです。

DNSSECは正しいゾーン情報であることを証明する仕組みです。

フルサービスリゾルバが権威DNSサーバに問い合わせをした際に、

権威DNSサーバは秘密鍵で署名したゾーン情報を送信します。

フルサービスリゾルバでは署名を公開鍵で復号化しハッシュ値を生成します。

また、受信したデータ(RRSIGレコード、Aレコード)からハッシュ値を生成し、

2つのハッシュ値が一致していることで、

受信したゾーン情報が正しいものであることを証明します。

更に公開鍵がそもそも正しいものなのかを証明する必要があり、

上位ドメイン(.comや.coなど)の権威DNSサーバから、署名してもらう動作が必要で、

更に上位のドメイン(.jpなど)の権威DNSサーバから署名してもらうように、

連鎖的に行うことからこのことを信頼の連鎖とも呼びます。

詳細な説明までは問題を解くにあたり不要ですので、この辺でとどめておきます。

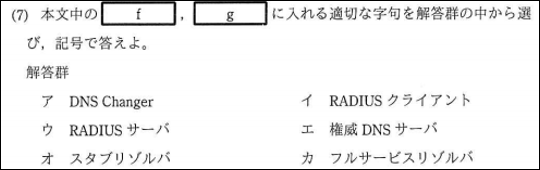

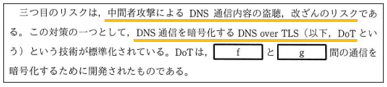

設問2 (7)

半分程度は知識の問題となります。

DNS over TLSはDNS通信を暗号化する仕組みです。

暗号化するということは始点と終点があります。

問題文中の『f』と『g』という四角からもどこか2点を指すということがわかります。

DNSの通信がどこで行われているかというと、

・フルサービスリゾルバ⇔権威DNSサーバ

このどちらかであることがわかります。

暗号化をするということは設定変更が必要ということです。

設定変更が可能なものは自社の管轄であるものに限られます。

権威DNSサーバは、例えばgoogle.comはGoogle社が管理していますし、

yahoo.co.jpはYahoo!JAPAN社が管理しています。

当然これらに対して設定変更を行うことはできませんので、

自社の管轄内で設定変更が行えるものとして、

f:フルサービスリゾルバ(キャシュサーバ) オ

g:スタブリゾルバ(クライアント) カ

と解答することができます。(順不同)

設問2 (1)

『プライマリの権威DNSサーバの機能をDNS-Kに、セカンダリの権威DNSサーバの機能をDNS-Sに移行し』というとこから、これまでは権威DNSサーバは1台でしたが、

案として提示されているものはプライマリとセカンダリに冗長化をしています。

冗長化することで得られるのは耐障害性です。

プライマリに障害が発生しても、セカンダリで名前解決を実施し続けることができます。

ということで、

『DNS-Kの障害時にA社ドメインの名前解決できなくなること』

と解答することができるかと思います。

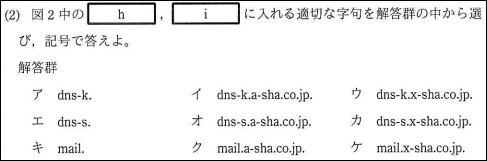

設問2 (2)

ゾーンファイルの中身について問われています。

赤枠の部分について考えていきます。

NSレコードはDNSサーバを記載します。

A社のドメインは『a-sha.co.jp.』で、

問題文中からDNS-Kのホスト名は『dns-k』ということがわかります。

つまり、『dns-k.a-sha.co.jp.』はDNS-Kのことを差しています。

同じように考えると、hもNSレコードですので、

セカンダリのDNS-Sについて記載する必要があるということがわかります。

DNS-SはA社内ではなく、X社のホスティングサービス側にあります。

問題文中にX社のホスティングサービスに用いるドメインは『x-sha.co.jp.』、

DNS-Sのホスト名は『dns-s』であるということから、

『dns-s.x-sha.co.jp.(カ)』であることがわかります。

MXレコードはメールサーバを指します。

問題文中からメールサーバのホスト名が『mail』であることがわかります。

メールサーバはA社に帰属するものですので、ドメインは『a-sha.co.jp』。

このことから『mail.a-sha.co.jp.(ク)』ということがわかります。

もしこれが記述問題だったり、末尾に『.』が必要なのですが、

『.』のありなしが選択肢にあったら難易度が一気に上がったと思います。

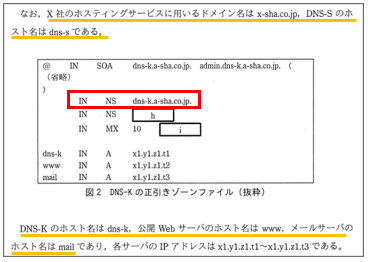

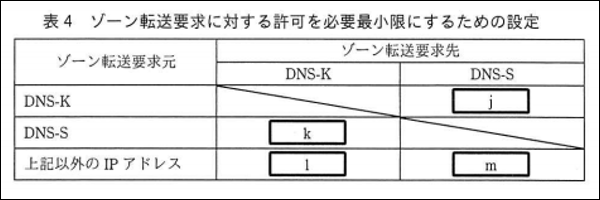

設問2 (3)

ゾーン転送について問われています。

ゾーン転送は基本的にはプライマリからセカンダリに対して同期を行います。

プライマリは要求先、セカンダリは要求元となります。

この前提のもと表4を見ていきます。

少し日本語がややこしいですが、

ゾーン転送要求元は同期を求めるセカンダリ、

ゾーン転送要求先は同期要求されるプライマリとなります。

プライマリがセカンダリに対して同期を求めることはありませんのでjは拒否。

セカンダリがプライマリに対して同期を求めることはありますのでkは許可。

外部からのアクセスは当然拒否する必要がありますので、lとmは拒否となります。

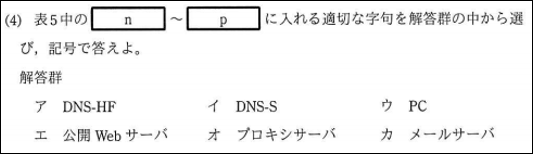

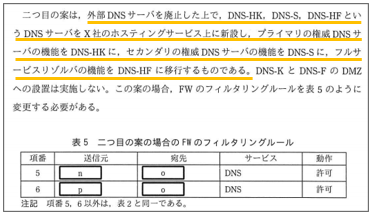

設問2 (4)

DNSサーバの設置場所を変更しようとしています。

今度はA社ではなく、X社のホスティングサービス上に新設すると記載があります。

DNS-S:セカンダリ権威DNSサーバ

DNS-HF:フルサービスリゾルバ

構成図に書き込みしましょう。

権威DNSサーバはプライマリ、セカンダリ共に、

X社ホスティングサービス上に設置とあります。

権威DNSサーバをに対して問い合わせを行うのは外部からですので、

FWを経由しないためFWにルールは不要ということがわかります。

フルサービスリゾルバはこれまでA社内にありましたが、

X社のホスティングサービス上に移動となります。

フルサービスリゾルバは誰が使用していたかというと、

表1の注意書きに『フルサービスリゾルバとしては、プロキシサーバとメールサーバが使用している』と記載があります。

これまで、フルサービスリゾルバとプロキシサーバ、メールサーバは全てA社のDMZ内にありましたので、FWのルールに記載する必要がありませんでした。

X社のホスティングサービス上にあるということで通信経路を記載すると、

FWを経由する必要がありルールに記載する必要があります。

ということで、nはプロキシサーバ(オ)、oはDNS-HF(ア)、pはメールサーバ(カ)となります。nとpは順不同です。

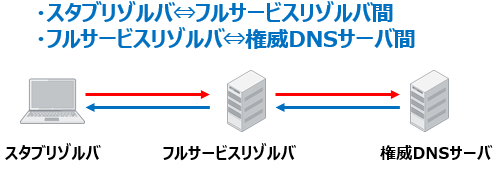

公式解答例との比較、予想配点

完答ではないかもしれませんが、7割〜8割程度の答えを導き出すことができたかと思います。

予想配点は個人的の独断と偏見で記載していますので、あくまで参考程度と思ってください。

配点 |

|||

| 設問1 (1) | 名前解決できず公開Webサーバへアクセスできないこと(26文字) | A社公開Webサーバの名前解決ができなくなる。 | 6点 |

| 設問1 (2) | DNSリフレクション攻撃 | DNSリフレクション攻撃 | 3点 |

| 設問1 (3) | a:ア b:イ |

a:ア b:イ |

各2点 |

| 設問1 (4) | A | A | 3点 |

| 設問1 (5) | ランダムに | ランダム化 | 3点 |

| 設問1 (6) | DNSSEC | DNSSEC | 3点 |

| 設問1 (7) | f:オ g:カ(順不同) |

f:オ g:カ(順不同) |

各2点 |

| 設問2 (1) | DNS-Kの障害時にA社ドメインの名前解決ができなくなること | 権威DNSサーバがサービス停止になるリスク | 6点 |

| 設問2 (2) | h:カ i:ク |

h:カ i:ク |

各2点 |

| 設問2 (3) | j:拒否 k:許可 l:拒否 m:拒否 |

j:拒否 k:許可 l:拒否 m:拒否 |

各2点 |

| 設問2 (4) | n:オ(nとpは順不同) o:ア p:カ(nとpは順不同) |

n:オ(nとpは順不同) o:ア p:カ(nとpは順不同) |

各2点 |

引用元

問題および解答例に関しては、独立行政法人 情報処理推進機構(IPA)より引用しています。