応用情報技術者試験の令和元年 秋季試験 問1:セキュリティについて解説を行っていきます。

出題テーマ:標的型サイバー攻撃

令和元年 秋季試験 問1:セキュリティ試験の出題テーマは『標的型サイバー攻撃』です。

不審なメールを受信し、添付されていたファイルを展開してしまいPCがマルウェアに感染してしまったというシナリオで問題が出題されています。

このようなセキュリティインシデントが発生した際の常識と呼んでもいいような対応・対策方法が出題されています。

知識が必要となる問題は2問ありましたが、その他はファイアウォール(FW)についてある程度知っていれば問題なく解答することができたかと思います。

設問1 (1)

PCがマルウェアに感染した疑いがある場合に真っ先に行うべきことはネットワークから切り離しを行うことです。

これは他のPCや機器への感染が広がることを防ぐためとなります。

よって解答例としては『社内の他の機器への感染拡大を防ぐため(18文字)』と解答することができます。

現実でもインフルエンザや某ウィルスに感染した場合は自宅やホテルに隔離され、他の人への感染拡大を防ぎますがこれと同じことです。

設問1 (2)

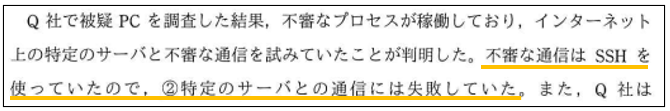

下線部②の少し前に、

『不審な通信はSSHを使っていたので、特定のサーバとの通信には失敗していた。』とあります。

また、

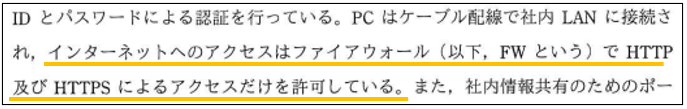

『インターネットへのアクセスはファイアウォール(以下、FWという)でHTTP及びHTTPSによるアクセスだけを許可している。』と記載があります。

FWで許可されている通信はHTTPとHTTPSですので、SSHの通信はFWによって拒否され失敗します。

よって解答例としては『FWによってSSH通信が拒否されるため(19文字)』と解答することができます。

設問1 (3)

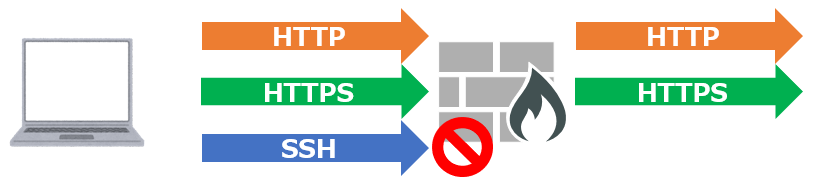

不審な通信はPCからインターネットに向けて通信が行われます。

PCからインターネットに向けての通信経路上にある機器はルータかFWです。

そして先程の設問1 (2)でも解答したように、不審な通信はSSH通信ですのでFWによって通信が拒否されます。

通信としてルータまで到達せず、ログが残るとしたらFWであると考えることができます。

よって解答としては『FW』と解答することができます。

実際の案件としてもFW上で通信の許可・拒否の設定を行いますので通信ログはFWで取得することが多いです。

設問2 (1)

この問題は知識が必要となる問題です。

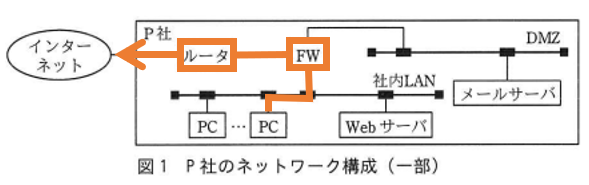

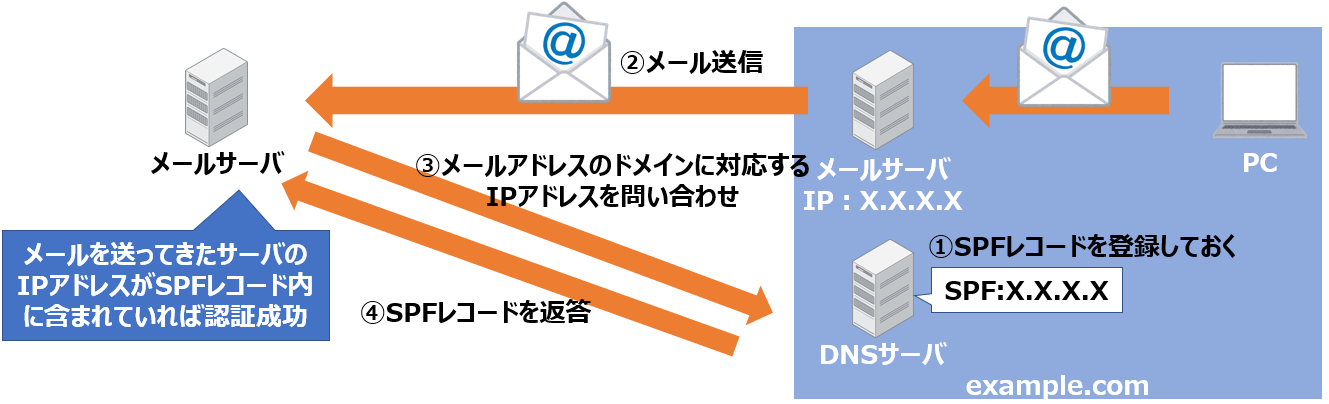

送信元ドメイン認証はメールアドレス『xxx@example.com』の@以降のドメイン部分『exmaple.com』を認証する仕組みです。

メールソフトで表示されるFromの部分、送信元メールアドレスは実は任意の値を入力することができます。

そうなるとこのメールアドレスは本物の相手から送られてきているか?偽装されていないのか?ということについて不安に感じます。

そこで用いるのが、『SPF(Sender Policy Framework)』です。

①送信者はあらかじめDNSサーバにドメインに対応するIPアドレス(SPFレコード)を設定します。

②PCからメールサーバを経由してメールが送信されます。

③メールの受信者は送信元のメールアドレスのドメインに対応するIPアドレス(厳密にはSPFレコード)を問い合わせします。

④問い合わせを受け取ったDNSサーバは設定されているIPアドレス(SPFレコード)を返答します。

問い合わせ結果のIPアドレスの中に送信を行ったメールサーバのIPアドレスが含まれていれば正しい送信元から受信したものとして認証成功と判断します。

よって解答としては『エ:SPF』となります。

ちなみに読み方はそのまま『エスピーエフ』となります。

似ている用語として、光ケーブルを接続する際に用いるSFPモジュールがありますので混同しないように注意しましょう。

せっかくですので、残りの選択肢も見ていきましょう。

ア:OP25B

メールを送信するときの宛先ポート番号としてTCP25番(SMTP)を用います。

ISP(インターネットプロバイダ)側でTCP25番ポートをブロックして、不正なメールを送るようなメールサーバが勝手にメールを送れないようにします。

このことをOP25B(Outbound Port 25 Blocking)と呼びます。

簡単に言えば不正メール送信対策です。

OP25Bを用いることで正規のメールも送信することができなくなってしまいますが、ISP側がメールサーバを用意したり代わりのポート(Submissionポート)を用意したりと代わりの方法を用意してくれています。

ちなみに読み方はそのまま『オーピー25(にじゅうご)ビー』です。

イ:PGP

PGP(Pretty Good Privacy)はメールを暗号化して送信する仕組みのことです。

ちなみに読み方はそのまま『ピージーピー』です。

ウ:S/MIME

S/MIME(Secure / Multipurpose Internet Mail Extensions)はこちらもメールを暗号化およびディジタル署名する仕組みのことです。

ちなみに読み方は『エスマイム』と読みます。

OP25BとS/MIMEは午前問題で出題されている内容なので、知らなかった方はこの機会に覚えておきましょう。

PGPも軽く用語だけは午前問題で出題されていますので、今後出題される可能性が考えられます。

設問2 (2)

まずは【c】から考えていきます。

さきほどの送信ドメイン認証(SPF)を行い、このメールアドレスは本物から送られてきているか?偽装されていないか?ということについて確認することができました。

つまり、解答例として『送信元が偽装されていないかどうか(16文字)』と解答することができます。

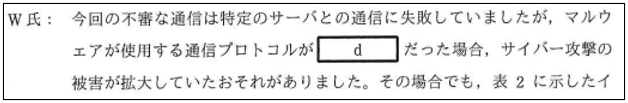

次に【d】について考えていきます。

今回の不審な通信はSSH通信でしたのでFWで防ぐことができましたが、FWで許可している通信だったら被害が拡大していたと考えることができます。

FWが許可している通信はHTTPとHTTPSですので、そのまま解答例として『HTTPまたはHTTPS(12文字)』と解答することができます。

設問2 (3)

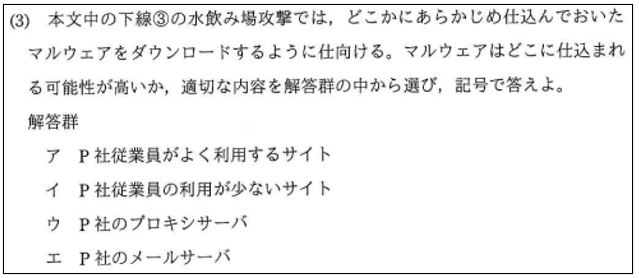

この問題は知識が必要となる問題です。

水飲み場攻撃はターゲットとなる会社の社員がよくアクセスするサイトに不正なプログラムを仕込み、社員がそのプログラムに引っかかるのを待つという攻撃です。

よって解答としては『ア:P社従業員がよく利用するサイト』と解答することができます。

応用情報でも情報処理安全確保支援士でも出題されるキーワードですので、この機会に覚えておきましょう。

設問2 (4)

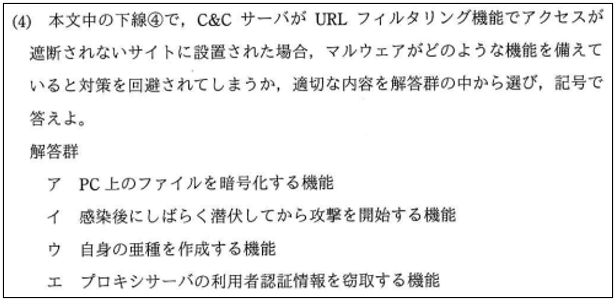

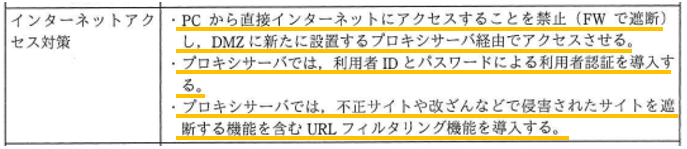

情報セキュリティ対策後のインターネットへの通信方法が表2にこのような記載があります。

『PCから直接インターネットにアクセスすることを禁止(FWで遮断)し、DMZに新たに設置するプロキシサーバ経由でアクセスさせる。』

『プロキシサーバでは、利用者IDとパスワードによる利用者認証を導入する。』

『プロキシサーバでは、不正サイトや改ざんなどで侵害されたサイトを遮断する機能を含むURLフィルタリング機能を導入する。』

つまり、情報セキュリティ対策後はプロキシサーバを利用する→利用者認証→URLフィルタリングという3段構えで対策を行います。

設問に戻ると、『C&CサーバがURLフィルタリング機能でアクセスが遮断されないサイトに設置された場合、』とあります。

情報セキュリティ対策後、まずはインターネットへ出るために、プロキシサーバを利用かつ利用者認証を行う必要がありますが、マルウェアが利用者認証情報を窃取した場合は、プロキシサーバ経由でインターネット上のC&Cサーバと通信されてしまう可能性があります。

ということで、解答としては『エ:プロキシサーバの利用者認証情報を窃取する機能』と解答することができます。

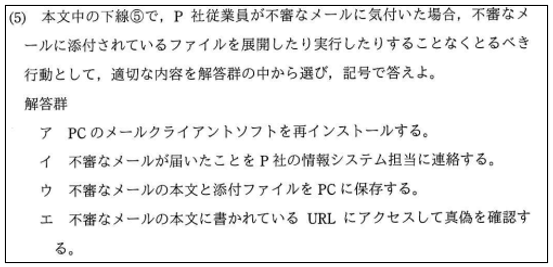

設問2 (5)

不審なメールを受信した場合の対処方法はもはや常識となりつつある問題です。

不審なメールを受信した場合は、メールをなるべく開かず、メールは開いても添付してあるファイルは絶対に展開せずに受信したことを上長やセキュリティ部門などしかるべきところに連絡することです。

ということで解答としては『イ:不審なメールが届いたことをP社の情報システム担当に連絡する。』と解答することができます。

公式解答例との比較・予想配点

FWに関する知識が比較的簡単に解答することができたかと思います。

FW以外にも知識が必要となる問題として、『SPF』と『水飲み場攻撃』が出題されましたが、午前問題でも出題されていたりしますので解答することができた方が多かったのではないでしょうか。

万が一わからなくても、今回の問題では選択式でしたので、当てずっぽうでも解答することができたかと思います。

知らなかったという方は頻出のキーワードですので、この機会に覚えておくようにしましょう。

配点 |

|||

| 設問1 (1) | 社内の他の機器への感染拡大を防ぐため(18文字) | 社内の他の機器と通信させないため | 3点 |

| 設問1 (2) | FWによってSSH通信が拒否されるため(19文字) | FWでアクセスが許可されていないから | 3点 |

| 設問1 (3) | FW | FW | 2点 |

| 設問2 (1) | エ | エ | 2点 |

| 設問2 (2) | c:送信元が偽装されていないかどうか(16文字) d:HTTPまたはHTTPS(12文字) |

c:送信元メールアドレスのなりすまし d:HTTP又はHTTPS |

各2点 |

| 設問2 (3) | ア | ア | 2点 |

| 設問2 (4) | エ | エ | 2点 |

| 設問2 (5) | イ | イ | 2点 |

引用元

問題および解答例に関しては、独立行政法人 情報処理推進機構(IPA)より引用しています。