情報処理安全確保支援士の令和5年度 春季試験 午後Ⅰ 問3の解説を行っていきます。

出題テーマ:クラウドサービスの導入

出題テーマとしては『クラウドサービスの導入』でした。

SAML認証やルート・サーバ証明書、CASBなど知識が必要な問題もそこそこあったかと思います。

知識があればもちろん回答することができますが、今回の問題に関しては知識がなくとも論理的や文章的に回答することもできたかと思います。

このように知識がなくても回答できる場合がありますので、諦めずに文章をしっかりと読み込むようにしましょう。

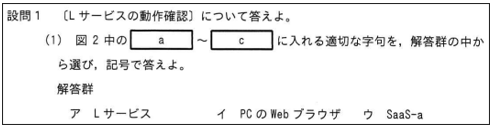

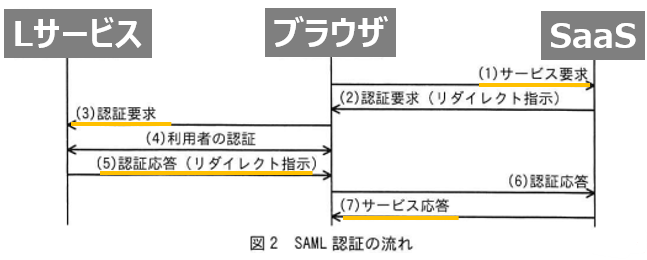

設問1 (1)

まずは【b】から考えていきます。

『(1)サービス要求』を【c】に対して行って、『(7)サービス応答』で返答を受け取っています。

何かログインなどの要求を行い、その結果を受け取るのは、『b:イ PCののWebブラウザ』であると考えることができます。

【c】について考えていきます。

ブラウザとは逆の動作で『(1)サービス要求』を受け取り、『(7)サービス応答』をブラウザに返答していることから、『c:ウ SaaS-a』であると考えることができます。

ということで、残った【a】は『a:ア Lサービス』となります。

認証周りは今回の問題のように動作を行う対象が問われる場合と、認証の動作(1~7が選択肢になっているetc)場合があります。

一見シーケンス(認証の流れ)は複雑そうに見えますが、論理的に考えてあげれば知識がなくても解答することができますので、認証のシーケンスを問う問題は個人的にはラッキー問題だと思います。

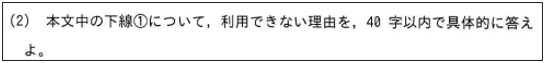

設問1 (2)

下線①として、『攻撃者がその利用者IDはとパスワードを使って社外Lサービスを利用することはできない。』とあります。

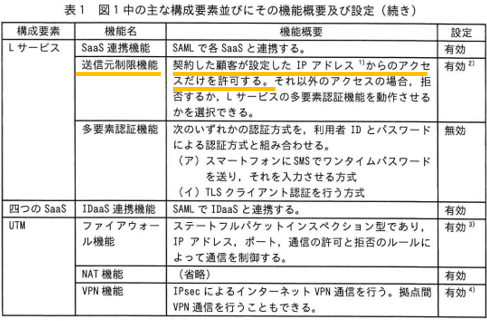

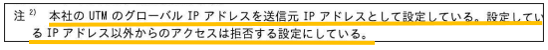

重要な部分として表1に、『契約した顧客が設定したIPアドレスからのアクセスだけを許可する。』とあります。

そして、『本社のUTMのグローバルIPアドレスを送信元IPアドレスとして設定している。設定しているIPアドレス以外からのアクセスは拒否する設定にしている。』とありますので、攻撃者が社外からアクセスしようとしても、この機能によりアクセスが拒否されます。

ということで解答例は、『送信元制限機能で本社のUTMのグローバルIPアドレス以外のアクセスは拒否されるから(40文字)』と考えることができます。

設問2 (1)

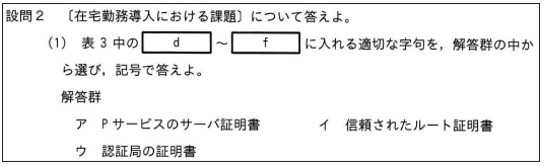

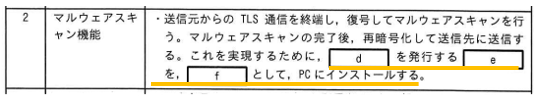

知識の問題です。

いきなりですが解答としては、『d:ア Pサービスのサーバ証明書』を発行する『e:ウ 認証局の証明書』を『f:イ 信頼されたルート証明書』として、PCをにインストールする。

サーバ証明書はTLS通信の際に用い、かつウェブサイトを運営している会社・組織の存在を証明するものです。

サーバ証明書は通常認証局から発行されますが、発行自体は誰でも行うことができます(≒オレオレ証明書)。

誰でも発行することができますので、ちゃんとした認証局から発行されたサーバ証明書なのかがわかりません。

そこで、認証局が発行したことを示す証明書を発行し、これがルート証明書です。

イメージとしては、運転免許証なら右下に各都道府県の公安委員会の名称と判子、健康保険証も発行した組織名や判子があるかと思います。

このように、ルート証明書はちゃんと正式な組織が発行したよということを証明するものと理解頂ければと思います。

さらに、ルート証明書はPCで信頼されたルート証明書としてインストールする必要があります。

信頼されたルート証明書としてインストールしない場合、信頼できない証明書としてブラウザ上で証明書エラーが発生します。

ここまでの説明でお気づきの方もいるかもしれませんが、TLS通信において信頼されたルート証明書としてインストールする必要があるのであれば、普段のGoogleやYahooを見るときなどにも証明書エラーが出るはずですが、証明書エラーは表示されません。

これはブラウザにはシマンテックやLet’s Encryptなど信頼できる認証局のルート証明書が事前にインストールされていたり、OSによっては信頼できるルート証明書を更新したりする機能があり、これらのおかげで普段のブラウジングの際には証明書エラーが発生しません。

上記の説明に照らし合わせてあげれば、解答が導けるかと思います。

この問題に限っては、文章のつながりを考えてあげれば知識がなくとも回答できたかもしれません。

設問2 (2)

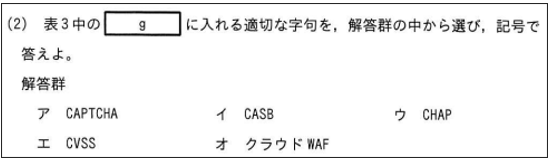

知識の問題です。

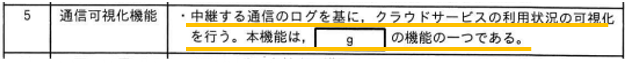

【g】の部分として、『中継する通信のログを基に、クラウドサービスの利用状況の可視化を行う。本機能は、【g】の機能の一つである。』とあります。

このような機能は、Cloud Access Security Brokerの略称である『イ:CASB』です。

せっかくなので他の選択肢も見ていきましょう。

CAPTCHA

CAPTCHA(キャプチャ)はコンピュータと人間を区別するためのチューリングテストのことです。

単語だけ見るとなんのことかわかりませんが、サイトにログインする前などに、ロボットではありませんにチェックを入れたり、読みづらいひらがなや数字、アルファベットを入力する必要があったり、何枚か画像が表示され信号機を選択してくださいというようなのがCAPTCHAです。

CHAP

Challenge-Handshake Authentication Protocolの頭文字をとってCHAP(チャップ)です。

サーバ側でチャレンジと呼ばれる短いデータをクライアントに送信します。

クライアントはパスワードとチャレンジを組み合わせ、ハッシュ値を生成し、サーバへ返送します。

サーバは、送ったチャレンジおよびパスワードからハッシュ値を生成し、クライアントから返送されたものと一致するかを確認します。

ネットワークエンジニアであればPPPoE接続時などに用いるので、聞いたことがあるかもしれません。

CVSS

Common Vulnerability Scoring Systemの頭文字をってCVSSですが、日本語では共通脆弱性評価システムです。

脆弱性の深刻度をスコアで評価する指標のことです。

クラウドWAF

WAFはWeb Application Firewallの略称ですが、Webサイトに特化したセキュリティ対策です。

これまではアプライアンス(機器)で行われることが多かったのですが、サイジングやトラフィックなどの柔軟性や導入のしやすさなどから、最近クラウドでも行われるようになってきました。

設問3 (1)

下線②として、『営業所からインターネットへのアクセス方法を見直す。』とあります。

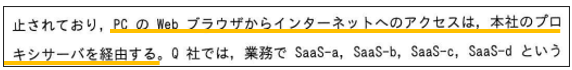

見直し前としては、『PCのWebブラウザからインターネットへのアクセスは、本社のプロキシサーバを経由する。』とあるように、営業所に関しても本社のプロキシサーバを経由して行われていました。

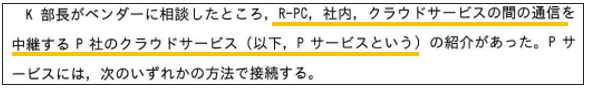

重要な部分として、『R-PC、社内、クラウドサービスの間の通信を中継するP社のクラウドサービス(以下、Pサービスという)』とあります。

Pサービス導入後はプロキシサーバではなくPサービス経由でインターネットにアクセスが行われるものと考えられます。

ということで解答例は、『プロキシサーバではなくPサービス経由でアクセスが行われる。(29文字)』となります。

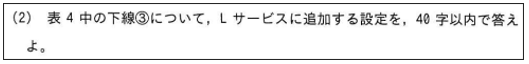

設問3 (2)

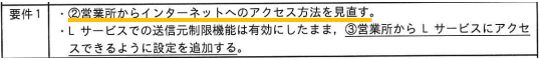

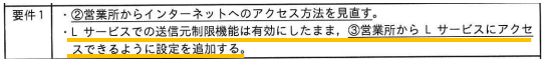

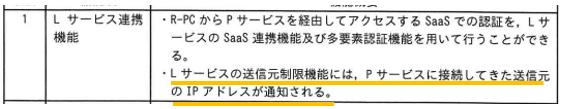

下線③として、『Lサービスでの送信元制限機能は有効にしたまま、営業所からLサービスにアクセスできるように設定を追加する。』とあります。

設問1 (2)で回答しましたが、Lサービスは送信元制限機能が有効となっており、本社のUTMのグローバルIPアドレスのみが登録されている状況ですので、本社から以外のアクセスは拒否される状況です。

先程の設問3 (1)で回答しましたが、これまで営業所は本社のプロキシサーバ経由でアクセスしていましたが、見直し後はPサービス経由でのアクセスとなります。

重要な部分として、『Lサービスの送信元制限機能には、Pサービスに接続してきた送信元のIPアドレスが通知される。』とあります。

Pサービスに対しては、営業所のUTMのグローバルIPアドレスが送信元IPアドレスとなりますので、これをLサービスに追加する必要があります。

ということで解答例は、『送信元制限機能に営業所のUTMのグローバルIPアドレスを追加する。(33文字)』となります。

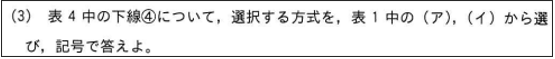

設問3 (3)

知識の問題です。

下線④として、『多要素認証機能を有効にして、方式を選択する。』とあります。

方式は『(ア)スマートフォンにSMSでワンタイムパスワードを送り、それを入力させる方式。』、『(イ)TLSクライアント認証を行う方式』の2つがあります。

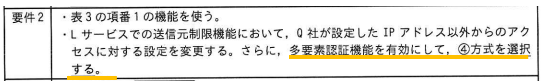

要件2内に、『本社と営業のPC及びR-PCに制限する。』とあります。

スマートフォンにSMSでワンタイムパスワードが送られてくる方式は、今や多くのサービスで導入されていますので実際に体験したことがあるかとは思いますが、PCでもスマートフォン、タブレットでもどの端末でもログインすることができます。

一方でTLSクライアントは端末にクライアント証明書をインポートし、それを用いて認証を行う方式ですが、クライアント証明書がインポートされた端末からアクセスできませんので、今回の要件的にはTLSクライアント認証の方が適していると考えられます。

よって解答は、『(イ)』となります。

問題文中にスマートフォンの記述がありますが、クライアント証明書に関する記述はないので、引っ掛け問題というか少し意地悪な問題だと感じます。

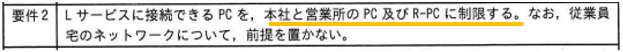

設問3 (4)

【h】

表2の要件3としては、『R-PCから本社のサーバにアクセスできるようにする。ただし、UTMのファイアウォール機能には、インターネットからの通信を許可するルールを追加しない。』とあります。

この要件を満たす機能としては、『項番6 リモートアクセス機能 Pコネクタを社内に導入することによって、社内と社外の境界にあるファイアウォールの設定を変更せずに社外から社内にアクセスできる。』とドンピシャの機能がありますので、解答は『h:6』となります。

【i】

表2の要件4としては、『HTTPS通信の内容をマルウェアスキャンする。』とあります。

この要件を満たす機能としては、『項番2 マルウェアスキャン機能 送信元からのTLS通信を終端し、複合してマルウェアスキャンを行う。』とドンピシャの機能がありますので、解答は『i:2』となります。

設問3 (5)

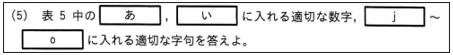

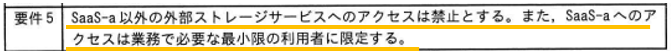

表3の項番3『URLカテゴリ単位フィルタリング機能』、項番4『URL単位フィルタリング機能』があります。

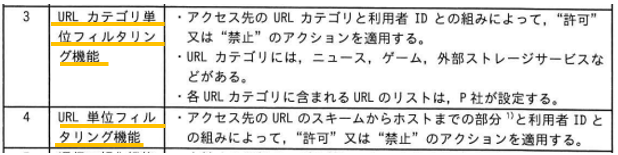

表2の要件5としては、『SaaS-a以外の外部ストレージへのアクセスは禁止とする。また、SaaS-aへのアクセスは業務で必要な最小限の利用者に限定する。』とあります。

重要な部分として、注記に『番号の小さい最初に一致したルールが適用される。』とあります。

これらのことから番号1で最小限の利用者からのSaaS-aへのアクセスを許可してあげて、番号2で外部ストレージサービスへのアクセス全体を禁止すれば要件を満たすような設定ができそうです。

番号1について考えていきます。

【あ】

対象はSaaS-aですので、カテゴリ単位ではなくURL単位での制御が適していますので、『あ:4 URL単位フィルタリング機能』であると考えることができます。

【j】

SaaS-aのURLを指定する必要があり、図1の注記に『SaaS-aは、外部ストレージサービスであり、URLは、https://△△△-a.jp/から始まる。』とありますので、『j:https://△△△-a.jp/』であると考えることができます。

【k】

SaaS-aへのアクセスが業務で必要な利用者としては、図1の注記に『四つのSaaSのうちSaaS-aは、研究開発部の従業員が使用する。』とありますので、『k:研究開発部の従業員』であると考えることができます。

【l】

アクションとしては『l:許可』となります。

続いて、番号2について考えていきます。

【い】

外部ストレージサービスへのアクセスを禁止したいので、カテゴリ単位で制御するのが適していますので、『い:3 URLカテゴリ単位フィルタリング機能』であると考えることができます。

【m】

表3を確認しますと、『URLカテゴリには、ニュース、ゲーム、外部ストレージサービスなどがある。』とありますので、『m:外部ストレージサービス』を指定してあげればよいと考えることができます。

【n】

『SaaS-a以外の外部ストレージサービスへのアクセスは禁止とする。』とあるので、『n:全ての従業員』であると考えることができます。

【o】

SaaS-a以外の外部ストレージへのアクセスは全従業員禁止ですので、アクションは『o:禁止』であると考えることができます。

公式解答例との比較

私の解答と公式解答を比較してみました。

満点ではないにせよ、少なくとも7割~8割程度は取れているかと思いますので合格ラインには達していると思います。

予想配点はあくまで予想ですので参考程度でお願いします。

出題テーマは『クラウドサービスの導入』でした。

知識が必要な問題は出題されましたが、今回の問題に関しては論理的に考えてあげたり、文章のつながりを考えることで知識がなくとも解答することができました。

総じて、難易度としては普通だと思います。

配点 |

|||

| 設問1 (1) | a:ア b:イ c:ウ |

a:ア b:イ c:ウ |

|

| 設問1 (2) | 送信元制限機能で本社のUTMのグローバルIPアドレス以外のアクセスは拒否されるから(40文字) | 送信元制限機能で、本社のUTMからのアクセスだけを許可しているから | |

| 設問2 (1) | d:ア e:ウ f:イ |

d:ア e:ウ f:イ |

|

| 設問2 (2) | g:イ | g:イ | |

| 設問3 (1) | プロキシサーバではなく、Pサービスを経由させる。 | ||

| 設問3 (2) | 送信元制限機能に営業所のUTMのグローバルIPアドレスを追加する(33文字) | 送信元制限機能で、営業所のUTMのグローバルIPアドレスを設定する。 | |

| 設問3 (3) | (イ) | (イ) | |

| 設問3 (4) | h:6 i:2 |

h:6 i:2 |

|

| 設問3 (5) | あ:4 j:https//△△△-a.jp/ k:研究開発部の従業員 l:許可 い:3 m:外部ストレージサービス n:全ての従業員 o:禁止 |

あ:4 j:https//△△△-a.jp/ k:研究開発部の従業員 l:許可 い:3 m:外部ストレージサービス n:全て o:禁止 |

引用元

問題および解答例に関しては、独立行政法人 情報処理推進機構(IPA)より引用しています。

YouTube解説動画

情報処理安全確保支援士の問題解説

その他の年度、問題解説は以下のページにまとめております。