応用情報技術者試験の令和7年度 春季試験 午後 問1:セキュリティの解説を行ってきます。

出題テーマ:サプライチェーン攻撃

出題テーマは『サプライチェーン攻撃』でした。

サプライチェーンとは企業や組織間の業務上のつながりを意味します。

ITの1つのプロジェクトにおいても様々な企業が関係してくるわけですが、これらの企業毎にセキュリティのレベルはバラバラとなっています。

その中でセキュリティレベルが低い企業を踏み台として、その他の企業へ攻撃を広げていくのがサプライチェーン攻撃です。

一般的にはセキュリティレベルが低くなりがちな中小企業などを標的し、取引先の大企業などへ攻撃を拡大させていきます。

サプライチェーン攻撃をどう行っていくかという手法に関しては、脆弱性などを利用したりと様々な手法が挙げられます。

今回の問題ではサプライチェーン攻撃を題材として、インシデントの発生・調査から、その対策や再発防止案について出題が行われていました。

知識が必要な問題の出題もありましたが、文章中のヒントから回答することができる国語の問題も多く出題されていましたので、しっかりと文章を読み込むようにしましょう。

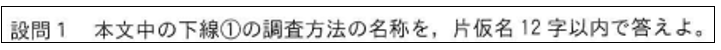

設問1

こちら知識の問題です。

下線①として、『電磁的記録の証拠保全、調査及び分析』とあります。

このことを『デジタルフォレンジックス(12文字)』と呼びます。

記述式ではありますが、午前問題でも問われている単語ですので、回答したいところです。

設問2

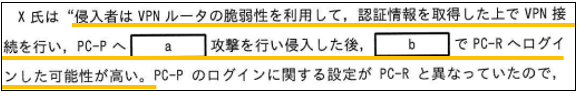

【a】、【b】の部分として、『侵入者はVPNルータの脆弱性を利用して、認証情報を取得した上でVPN接続を行い、PC-Pへ【a】攻撃を行い侵入した後、【b】でPC-Rへログインした可能性が高い。』とあります。

【a】から考えていきます。

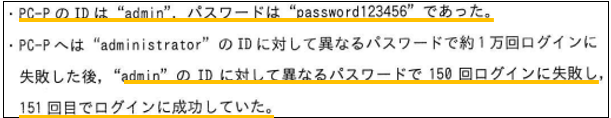

重要な部分として、『PC-PのIDは”admin”、パスワードは”password123456″であった。』とあります。

もう一つ重要な部分として、『“admin”のIDに対して異なるパスワードで150回ログインに失敗し、151回目でログインに成功していた。』とあります。

ということで、解答は『a:オ 辞書』となります。

辞書攻撃はIDを固定し、パスワードに辞書に載っている意味のある単語や意味のあるようなパスワードを次々に入力してログインを試みる攻撃です。

ブルートフォース攻撃(総当たり攻撃)の1種に辞書攻撃が含まれますが、総当たり攻撃の場合は0000~9999まで順番に入力していくイメージです。

一方で、辞書攻撃は0000、1111、2222、…のように意味のある単語(数字)などを入力することで、総当たり攻撃よりも早く正解のパスワードに辿り着ける可能性があります。

今回はpassword123456という14文字のパスワードに対して150回のログインで成功したということから辞書攻撃であると判断することができます。

その他の選択肢でパスワードスプレー攻撃もパスワードに関する攻撃手法です。

良く用いられるようなパスワードを用いて異なるIDに対してログインを試み攻撃です。

イメージとしては、パスワードはpasswordなど良く用いられるものを使用し、IDはadmin01、administrator、root、user001など異なるIDにログインを試みます。

そしてログインできなかった場合はpassword123に変更して、同じく異なるIDに対してログインを試みます。

それでもログインを出来なれければ、admin02など別のIDに対して、またpasswordを用いてログインを試みることを繰り返すという少し複雑な攻撃手法となっています。

続いて、【b】について考えていきます。

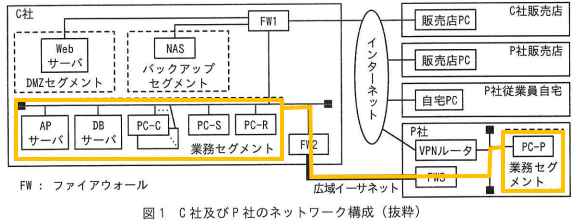

P社のPC-Pは業務セグメントに属しています。

PC-RはC社の業務セグメントに属しています。

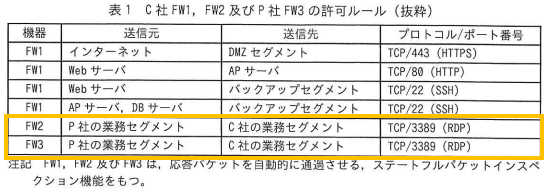

図1を見ますとP社の業務セグメントからC社の業務セグメントに対してはFW2、FW3を経由して通信が行われていると考えることができます。

表1のFWルールを確認するとFW2とFW3では送信元:P社の業務セグメントから宛先:C社の業務セグメントに対してTCP/3389(RDP)のみが許可されています。

このことから、PC-PからPC-RへはRDPが用いられたと考えることができますので、解答は『b:ウ RDP』と考えることができます。

設問3

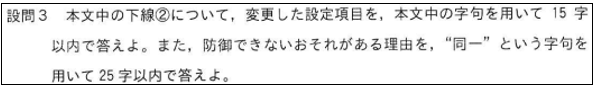

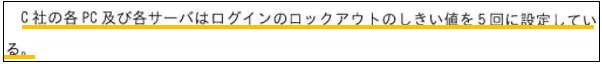

下線②として、『今回と同様の攻撃を防御するために、PC-Pの設定を変更した。ただし、パスワードが漏えいし、リバースブルートフォース攻撃を受けた場合は、このPC-Pの設定変更では防御できないおそれがある』とあります。

設問2の【a】を解答する際に確認しましたが、PC-Pには1万回や150回もの辞書攻撃が行われていました。

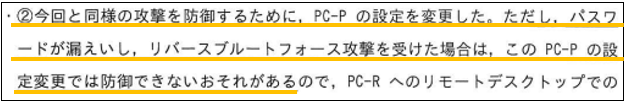

あるべき姿としては、『C社の各PC及び各サーバはログインのロックアウトのしきい値を5回に設定している。』とあるように、あるIDに対してパスワードを一定回数間違えた際にそのID(アカウント)にログインできないようにロックをかける設定を行っているべきです。

ということで、PC-Pに変更が行われた設定としては、『ロックアウトのしきい値(11文字)』と考えることができます。

本文中の字句を用いてとありますので、本文中に記載されている字句をそのままで回答する必要があります。

続いて、防御できないおそれがある理由です。

まずは、リバースブルートフォース攻撃についてです。

ブルートフォース攻撃ではパスワードに対して総当たりで0000~9999のように入力をしていく攻撃です。

リバースブルートフォース攻撃はID、ユーザー名に対して行う攻撃で、admin、administrator、rootなど良く用いられるユーザー名を次々に入力していきます。

ロックアウトはadminというIDに対してパスワードを5回間違えたら、そのID(アカウント)をロックするという設定です。

一方でリバースブルートフォース攻撃はパスワードは固定でIDを次々に入力していく攻撃なので、adminに対しては1回したログインを試みません。

なので、ロックアウトのしきい値を設定してもリバースブルートフォース攻撃に対してはあまり効果がない、防御できないおそれがあるということになります。

ということで解答例は『同一のIDに対して1回しかログインを試みないため(24文字)』と考えることができます。

リバースブルートフォース攻撃は設問2で登場したパスワードスプレー攻撃と似ていますが、厳密には異なるものとなります。

違いは表現が難しいところがありますが、リバースブルートフォース攻撃はパスワード固定で異なるIDを使用してログインを繰り返します。

一方でパスワードスプレーはパスワード固定で異なるIDを使用してログインを繰り返しますが、パスワードを変えて実行してり、対象とするIDも変えたりと少し煩雑になっています。

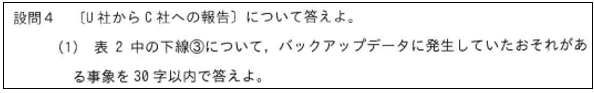

設問4 (1)

下線③として、『インシデントの報告日の前日にランサムウェアに感染して暗号化されていた場合、バックアップデータからの復旧に問題が生じたおそれがある。』とあります。

前日~当日の間、つまりは夜間や早朝など業務時間以外で何か行われていそうと推測することができます。

重要な部分として、『C社各サーバのデータは、毎日午前0時30分~午前1時30分の間にバックアップを行う。月曜日にデータのフルバックアップを行い、火曜日から日曜日まではデータの差分バックアップを行っている。NASには月曜日を起点として最大7日分のバックアップを1世代分保存しており、次の世代のデータは前の世代のデータに上書き保存される。』とあります。

例えば日曜日にランサムウェアに感染したとします。

月曜日の午前0時30分~午前1時30分の間にマルウェアによって暗号化されている状態でバックアップが行われ、バックアップデータの上書きが行われてしまいます。

そうなるとバックアップデータは暗号化されているものしか残っていない状況ですので、復旧が難しかったり、最悪復旧できないという状態に陥る可能性があります。

ということで、解答例は『暗号化された状態でバックアップされデータの上書きがされること(30文字)』と考えることができます。

設問4 (2)

下線部④として、『一定期間に大量の攻撃を受けた場合、過去に発生した事象が調査できなくなるおそれがある。』とあります。

基本的に過去の事象を調査する際にはログから調査を行います。

一定期間に大量にとありますので、ログの出力数や保存量などに問題があるのではと推測することができます。

重要な部分として、『C社およびP社の各PC、各サーバ及びネットワーク機器のログは各機器内部に保存しており、ログのサイズが最大値に達した場合は、最も古い記録から上書きする設定になっている。』とあります。

大量の攻撃を受けた際には大量のログが出力されますので、ログのサイズの最大値に達した場合、古い記録から上書きされていきますので、上書きされた分に関しては調査を行うことができなくなってしまいます。

ということで、解答例は『古い記録から上書きされてしまうため(17文字)』と考えることができます。

設問5

【c】の部分として、『バックアップデータが暗号化されないように、NASに加えて、【c】バックアップに対応したストレージにバックアップデータを保存する。』とあります。

こちらは知識の問題です。

解答は『ア:イミュータブル』となります。

イミュータブルは変更や書き換えが不可能という意味で、バックアップデータに対して指定した期間変更や書き換え・削除などが行えないような設定をすることができます。

これにより上書き、つまりは暗号化などが一定期間行われない状態となります。

インクリメンタルは増分バックアップのことを指します。

ディファレンシャルは差分バックアップのことで、こちらは問題文中で行われている方式です。

どちらも似たような言葉なのではありますが、微妙な違いがあります。

現在行われている差分バックアップでは、月曜日を起点として月曜日との差分の部分をバックアップしていきます。

増分バックアップでは前回のバックアップと比較して増えた部分をバックアップしていきます。

火曜日は月曜日と比較して増分をバックアップ、水曜日は火曜日と比較して増分をバックアップしていきます。

差分バックアップは起点日から離れるほどデータが大きくなっていくことがデメリットとして挙げられます。

増分バックアップは水曜日のデータが破損してしまったら、一部復旧できないデータが発生するというデメリットが挙げられます。

マルチプルバックアップ(マルチバックアップ)は独立した複数の保存先にバックアップすることなどを指します。

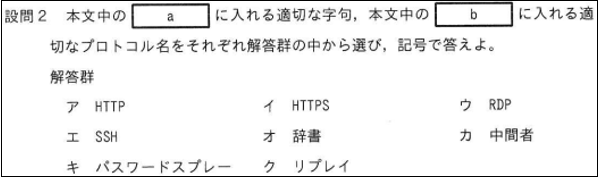

公式解答例との比較・予想配点

出題テーマは『サプライチェーン攻撃』でした。

サプライチェーン攻撃を題材として、辞書攻撃およびその対策、FWルールの読み取り、ログやバックアップ関連が出題されていました。

設問1、設問2a、設問5は知識が必要な問題でしたが、知らなかった単語や曖昧に理解していたところがあれば復習しておきましょう。

それ以外の問題は、問題文中から読み取ることができる問題、いわゆる国語の問題でしたので、ここでは確実に点数を重ねておきたいところです。

難易度としては『普通~やや難』だったかと思います。

配点 |

|||

| 設問1 | デジタルフォレンジックス(12文字) | デジタルフォレンジックス | 3点 |

| 設問2 | a:オ b:ウ |

a:オ b:ウ |

各1点 |

| 設問3 | 設定項目:ロックアウトのしきい値(11文字) 理由:同一のIDに対して1回しかログインを試みないため(24文字) |

設定項目:ロックアウトのしきい値 理由 ・同一のIDで2回以上ログイン試行しないから ・同一のパスワードで異なるIDにログイン試行するから |

3点 4点 |

| 設問4 (1) | 暗号化された状態でバックアップされデータの上書きがされること(30文字) | 暗号化されたデータで上書きされている。 | 4点 |

| 設問4 (2) | 古い記録から上書きされてしまうため(17文字) | 古い記録のログが上書きされるから | 3点 |

| 設問5 | c:ア | c:ア | 1点 |

引用元

問題および解答例に関しては、『独立行政法人 情報処理推進機構(IPA)』より引用しています。

YouTube解説動画

応用情報技術者試験解説

その他の年度、問題は『こちら』にてまとめています。