情報処理安全確保支援士の令和3年度 春季試験 午後Ⅱ 問2問題の解説を行っていきます。

ネットワークスペシャリスト・情報処理安全確保支援士に最短・最速で合格する方法についてはこちら

出題テーマ

出題テーマは『DHCP』と『クラウドセキュリティ』です。

『DHCP』自体はIPアドレスを自動で付与する仕組みのことで、概要については説明不要だと思います。

ですが、今回はDHCPのシーケンスを理解していないと解答することができない問題が1問だけ出題されていますので、一歩踏み込んだ理解が必要となっています。

DHCPのシーケンスについては問題解説と一緒に行っていますので、是非読み進めてください。

『クラウドセキュリティ』は企業でSaaSアプリケーションの採用が多く進んでいますが、企業側はただ採用するだけでなくSaaSならではのセキュリティ対策が必要となってきます。

クラウドセキュリティの詳細としては『IDaaS認証連携』や『テナント制御』などが出題されています。

テーマと呼べるほどしっかりと出題はされていませんが、クラウドプロキシに関する内容も出題されています。

実案件としてもZscalerやPrisma Accessといったクラウドプロキシサービスを採用するケースも増えているかと思いますので、全体を通して時事ネタに溢れた問題だと思います。

午後Ⅱの問1でもそうでしたが、問2に関しても、数問は知識がないと解答することができませんが、文中のヒントから論理的に考えて解答できる問題だけで合格点には十分に達することができますので、国語の問題だと言うことができるかと思います。

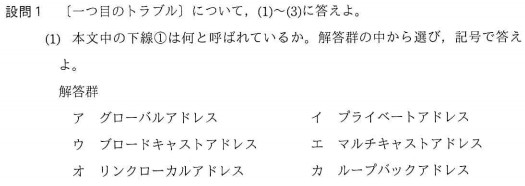

設問1 (1)

こちらは知識の問題となっていますが、一般知識レベルの問題かと思います。

解答としては、『169.254.x.x』はリンクローカルアドレス(オ)です。

問われているようにリンクローカルアドレスはDHCPの払い出しに失敗した際に振られるIPアドレスです。

ネットワーク機器ではHAなどの機器の冗長化を行う際に、機器同士だけが通信するために使用する目的で使用されることもあります。

せっかくですので、各設問も見ていきます。

プライベートアドレス(イ)は家庭や社内のLAN内で用いられ、

・『10.0.0.0~10.255.255.255』

・『172.16.0.0~172.31.255.255』

・『192.168.0.0~192.168.255.255』

のセグメントに当てはまるIPアドレスです。

ブロードキャストアドレスはセグメント全体に送信する際に用いられ、各セグメントの最後のIPアドレスです。

例えば、『10.0.0.0/24』のセグメントであれば、『10.0.0.255』が該当します。

マルチキャストアドレスは『224.0.0.0~239.255.255.255』に当てはまるIPアドレスです。

ブロードキャストは同じセグメント全体に対して送信しますが、マルチキャストは特定のアプリケーションを使用している場合などグループに送信をするイメージです。

ループバックアドレスは自分自身を表すIPアドレスで、『127.0.0.0~127.255.255.255』に当てはまるIPアドレスです。

グローバルアドレス(ア)はインターネット上などWANで用いられ、基本的にこれら以外のIPアドレスとなります。

設問1 (2)

DHCPサーバが払い出しているセグメントを確認すると『192.168.1.20~192.168.1.240』と記載があります。

IPアドレスの数は220となり、220台の端末までにはIPアドレスを付与することができるということです。

C社は従業員150名の会社で、1人1台のC-PCが付与されています。

『PC、スマートフォンなどの個人所有の機器(以下、個人所有機器という)のC社内LANへの接続は統制しておらず、多くの従業員は、個人所有機器をAPに接続している。』と記載があります。

従業員1人がC-PC、自分のスマートフォンは持っているでしょうからこの2台をAPに接続しようとする場合は、150人×2台で300台の機器が接続する需要がありますが、DHCPサーバは220台までしかIPアドレスを払い出せません。

よって解答としては『個人所有機器が多く接続され、DHCPサーバの払い出しアドレスレンジを使い切ってしまったという問題(48文字)』と導くことができます。

設問1 (3)

UTMのDHCPサーバを稼働させたまま行う方法と停止させて行う方法を問われています。

停止させて行う方法の方が簡単ですので、先にこちらを解説していきます。

UTMのDHCPサーバを停止させて行う方法

DHCPサーバがIPアドレスを払い出すかを確認する方法としては、単純にPCを接続してIPアドレスが付与されるかを確認すればいいだけです。

なので、『DHCPクライアントを接続し、DHCPサーバによりIPアドレスが付与されるかを確認する。(44文字)』とそのまま解答することができます。

UTMのDHCPサーバを稼働させたまま行う方法

こちらはDHCPのシーケンスについての知識が必要となり、停止させて行う方法よりも難易度は上がります。

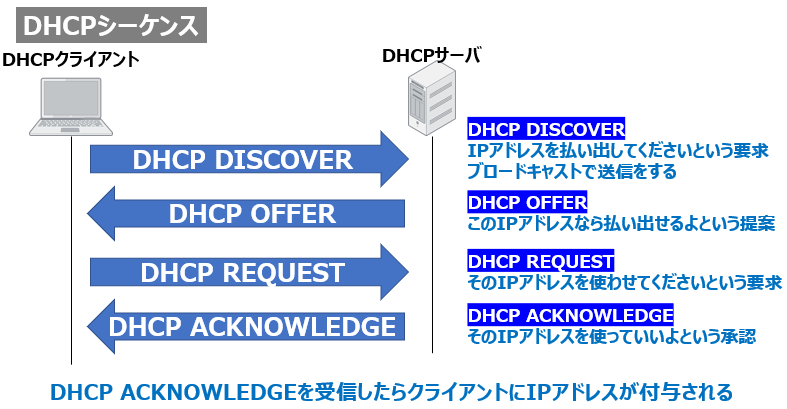

DHCPによってIPアドレスが払い出されるシーケンスを確認していきます。

- DHCP DISCOVER

- DHCP OFFER

- DHCP REQUEST

- DHCP ACKNOWLEDGE

①DHCP DISCOVER

まずは最初にDHCPクライアントがブロードキャストで全体にIPアドレスの払い出しをしてくださいという要求(DHCP DISCOVER)を送信します。

IPアドレスが払い出される前なので、DHCPクライアントはDHCPサーバの存在すら知らない状態ですので、ブロードキャストで全体に対して送信を行います。

②DHCP OFFER

その要求(DHCP DISCOVER)を受け取ったDHCPサーバはこのIPアドレスなら払い出すことができるよと提案(DHCP OFFER)を送信します。

③DHCP REQUEST

DHCPクライアントはその提案(DHCP OFFER)に対して、そのIPアドレスを使わせてくださいと払い出しの要求(DHCP REQUEST)を送信します。

この段階でもDHCPクライアントにはまだIPアドレスが付与されていませんので、ブロードキャストで送信を行います。

④DHCP ACKNOWLEDGE

払い出しの要求(DHCP REQUEST)を受信したDHCPサーバは、IPアドレスの払い出し(DHCP ACKNOWLEDGE)を送信します。

DHCP ACKNOWLEDGEを受信した端末には払い出されたIPが付与されて、以降はIPアドレスによる通信が可能になります。

DHCPサーバが2台あった場合について考えていきます。

まずはDHCPクライアントが接続した段階でDHCP DISCOVERをブロードキャストで送信します。

ブロードキャストは同じセグメント、ブロードキャストドメイン全体に届きますので、2台のDHCPサーバ両方に届きます。

2台DHCPサーバはそれぞれDHCP OFFERを送信します。

DHCPクライアントには2つのサーバからDHCP OFFERを受信することになります。

つまりは複数のDHCP OFFERを受信すれば、複数DHCPサーバが存在するということがわかります。

どのようにDHCP OFFERを受信していることを確認すればよいかというと、パケットキャプチャで確認することが挙げられます。

よって解答例としては『パケットキャプチャを行い、複数のDHCPサーバからDHCP OFFERを受信しているかを確認する。(49文字)』と解答することができます。

ちなみに、複数のDHCPサーバがある場合、DHCPクライアントは先に受信したDHCP OFFERを採用します。

設問2

『仮に情報漏えいがあった場合、最大でどの程度の被害となり得るかを判断するために』と記載があるように、情報漏えいの被害を判断するにはどんな情報扱っていたかということが判断基準となります。

どんな情報を扱っていたかは、チャットを利用するにあたり、このチャットでは雑談はOK、プロジェクトなどの業務の話はNGというように情報の取り扱いを決めるはずです。

万が一決めていなかったとしても、チャットの履歴から扱っていた情報を辿ることができます。

ということで解答例としては『ビジネスチャットサービスR内で扱っていた情報の内容及びレベル(30文字)』と解答することができます。

設問3 (1)

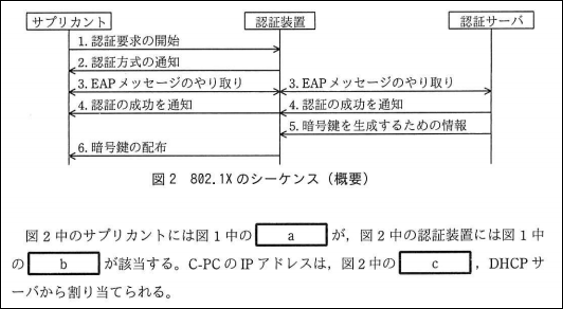

こちらは802.1X認証におけるシーケンスが問われていますので知識の問題となります。

802.1X認証を行う目的としてはAP(無線LAN)へ接続することです。

サプリカントは認証の(AP・無線LANに接続したいという)要求を行っていますので、『a:PC-C』と解答することができます。

認証装置は名ばかりで、実際の認証自体は認証サーバが行っており、認証装置の動作としては認証を中継しているだけとなります。

PCと認証サーバの中間にある機器としては、『AP』が挙げられますので、『b:AP』と解答することができます。

802.1X認証のシーケンス、サプリカント、認証装置という言葉は午前問題でも出題されていますので、午前問題の勉強を通して覚えていたらラッキーだったかと思います。

間違えた方や知らなかった方は、午前問題では繰り返し出題される可能性が高いので、覚えておいた方がよい内容となります。

設問3 (2)

802.1X認証自体は無線LANに接続するまでのシーケンスです。

DHCPによりIPアドレスの払い出しは無線LANに接続してから行われるものですので、シーケンスがすべて完了して無線LANに接続してから行われます。

ということで解答としては、『“6.”より後に(エ)』と解答することができます。

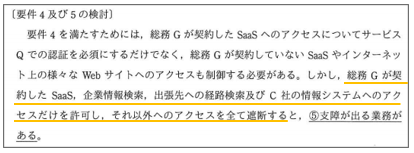

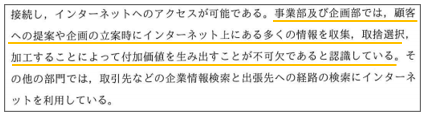

設問4 (1)

下線部の真上に『総務Gが契約したSaaS、企業情報検索、出張先への経路検索及びC社の情報システムへのアクセスだけを許可し、それ以外へのアクセスを全て遮断する』と記載があります。

この文章中に含まれている『総務Gが契約したSaaS』、『企業情報検索』、『出張先への経路検索』、『C社の情報システム』以外の業務で使用するインターネットの利用法を文章中から探してあげればそれが答えになります。

15ページの真ん中あたりの文章を確認しますと、『事業部及び企画部では、顧客への提案や企画の立案時にインターネット上にある多くの情報を収集、取捨選択、加工することによって付加価値を生み出すことが不可欠であると認識している。』と記載があります。

ですので、こちらがそのまま解答例として『インターネット上にある多くの情報を収集する業務(23文字)』と解答することができます。

設問4 (2)

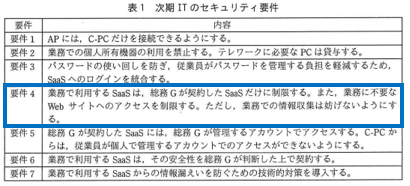

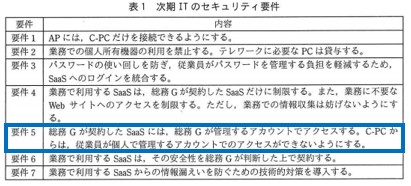

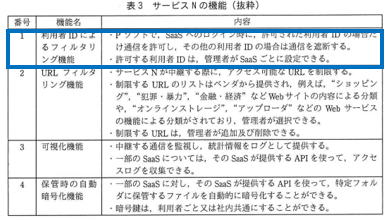

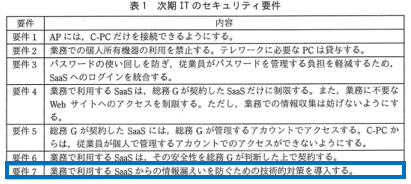

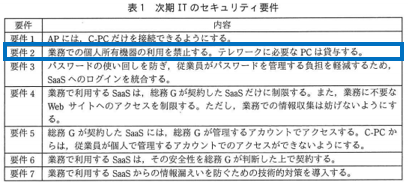

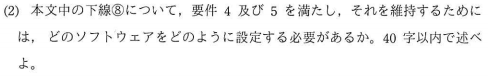

要件4は『業務で利用するSaaSは、総務Gが契約したSaaSだけに制限する。また、業務に不要なWebサイトへのアクセスを制限する。ただし、業務での情報収集は妨げないようにする。』とあります。

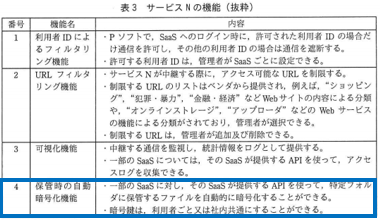

表3を確認し、この要件を満たせるものとしては、『番号2:URLフィルタリング機能』が最適です。

内容の中に『制限するURLのリストはベンダから提供され、例えば、”ショッピング”,”犯罪・暴力”,”金融・経済”などWebサイトの内容による分類や、”オンラインストレージ”,”アップローダ”などのWebサービスの機能による分類がされており、管理者が選択できる。』と記載があります。

この機能により”犯罪・暴力”は業務上に不要だからブロックで、C社は投資コンサルティング会社ですので、”金融・経済”は許可しようと設定することができます。

解答としては『URLフィルタリング機能(2)』となります。

設問4 (3)

要件5は『総務Gが契約したSaaSには、総務Gが管理するアカウントでアクセスする。C-PCからは、従業員が個人で管理するアカウントでのアクセスができないようにする。』とあります。

文章だけ読むと分かりづらいのですが、現実問題に置き換えてあげるとわかりやすくなります。

Office系ソフトのMicrosoft365(旧:Office365)やGoogle Workspace(旧:G Suite)が良い例です。

Office系ソフトは会社で業務を行うにあたり必須のソフトかと思いますので、会社のメールアドレスに紐づく、社員一人ひとりのアカウントがあるかと思います。

個人でMicrosoft365を契約していたり、Googleのアカウントを持っている方は多くいるかと思います。

先程のURLフィルタリングで『Microsoft365』、『Google』を許可とすると、アカウントまでは識別できませんので、会社のアカウントからでも個人のアカウントからでもログインすることができてしまいます。

個人のアカウントは利用できるので、メールやオンラインストレージによる情報の持ち出し・持ち込みなどが可能になり、情報漏えいに繋がってしまうことが考えられます。

アカウント単位で制御を行うことができる機能は『番号1:利用者IDによるフィルタリング機能』です。

内容に説明がある通り、『SaaSログイン時に、許可された利用者IDの場合だけ通信を許可し、その他の利用者IDをの場合は通信を遮断する』とアカウント単位で制御することができます。

解答としては『利用者IDによるフィルタリング機能(1)』となります。

このアカウントの制御は『テナント制御』と呼ばれる技術です。

テナント制御自体の仕組みは上記の通りですし、仕組み自体を理解することは簡単なのですが、実際のネットワーク機器で設定行う際には少し手間が必要になります。

Microsoft365やGoogle Workspaceと通信する際には暗号化されているHTTPSが使用されます。

アカウント・利用者IDは暗号化されていますので、一度暗号を紐解くという設定が必要になってきます。

暗号化を紐解くために証明書が必要になったりと考慮すべきポイントが多々あります。

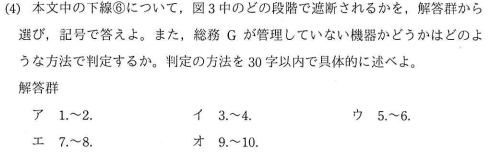

設問4 (4)

この設問は選択肢による解答と記述式の解答を求められています。

選択肢の方が簡単ですので、まずは選択肢について考えていきます。

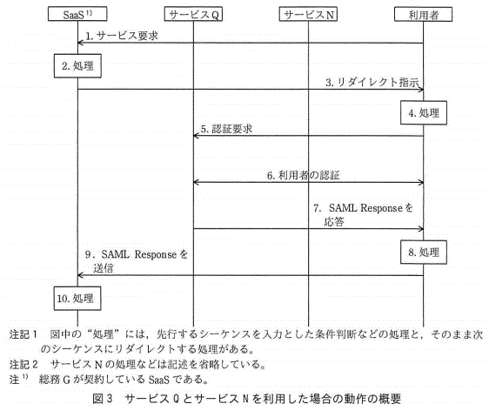

サービスQはIDaaSです。

IDaaSを利用している場合、利用者はSaaSサービスではなく、IDaaSに対してログインや認証を依頼します。

1.サービス要求~2.処理までとしては、SaaSにアクセスしたいと要求をしています。

アクセスの要求は誰しもが行うことですので、この段階でブロックなどを行うと誰しもがアクセスできなくなってしまいます。

3.リダイレクト指示~4.処理は、アクセスの要求を受け取ったSaaS側がIDaaSのサービスQにログイン要求を行ってしてとリダイレクト指示し、利用者(PC)はリダイレクトの内容に従いい、サービスQへログインするところを試みるまで行っています。

ここまでも誰しもが行うことですので、この段階でブロックを行ってしまうと誰もアクセスできない状態になってしまいます。

5.認証要求~6.利用者の認証ではサービスQへログイン・認証の要求を行っています。

この段階で認証を行っていますので、認証に必要とされる情報を提示できなければ、シーケンスは中断されることになります。

ということで、選択肢としての解答は『5.~6.(ウ)』となります。

記述式の解答について考えていきます。

表2のサービスQの概要を確認しますと、『利用者ID及びパスワード』、『ディジタル証明書によるTLSクライアント認証』、『ワンタイムパスワードデバイス及びSMSを使ったワンタイムパスワード』、『生体認証』と記載があります。

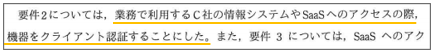

『利用者ID及びパスワード』、『ディジタル証明書によるTLSクライアント認証』、『ワンタイムパスワードデバイス及びSMSを使ったワンタイムパスワード』、『生体認証』の中から選んでいくのですが、[要件2及び3の検討]の直下に『要件2については、業務で利用するC社の情報システムやSaaSへのアクセスの際、機器をクライアント認証することにした。』と記載がありますので、この記載から『ディジタル証明書によるTLSクライアント認証』と判断することもできなくはないですが、解答として判断するにはまだ弱いかと思います。

『ディジタル証明書によるTLSクライアント認証』というものを知っていればこちらが解答だと判断することができますが、知識がなくても解答を導くことは可能です。

選択肢を一つずつ確認していき機器固有である選択肢を考えていきます。

『利用者ID及びパスワード』は、普段Webサイトなどにログインする際に用いますが、別な機器からでも利用者ID及びパスワードが分かればログインすることは可能ですので、こちらは当然ながら機器固有ではありません。

『ワンタイムパスワードデバイス及びSMSを使ったワンタイムパスワード』はネット銀行のログインの際に用いるような一定時間で番号が変わるデバイスや、多要素認証でID・パスワードに加えて、スマートフォンにSMSで数字数桁の番号が送られてきて、その入力を求められることが多いかと思います。

こちらに関しても、別な機器からでもワンタイムパスワードデバイスを持っていたり、スマートフォンでSMSを受信することができればログインすることができますので、機器固有ではありません。

『生体認証』は指紋や虹彩、iPhoneのFaceIDなど人の身体的特徴を認証として用いる技術です。

ログインできる人を限定する技術ですので、機器固有でないと考えることができます。

ということで、残った『ディジタル証明書によるTLSクライアント認証(22文字)』が解答と導くことができます。

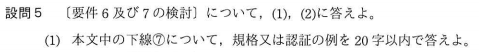

設問5 (1)

この問題は完全に知識の問題です。

平成26年に総務省より公開されている『クラウドサービス提供における情報セキュリティ対策ガイドライン』によると規格としては『ISAE3402』と『SSAE16』と記載があります。

IPA情報処理推進機構より公開されている『中小企業のためのクラウドサービス安全利用手引き』にクラウドセキュリティ認証として『ISMS』の記載があります。

解答としては『ISAE3402/SSAE16』もしくは『ISMS』となります。

規格や認証自体は重要なことですが、技術の名称を問うのであればまだしも、規格や認証の名称自体を設問とするのはただの暗記問題で、実務として役に立つ内容ではないので個人的には好きではありません。

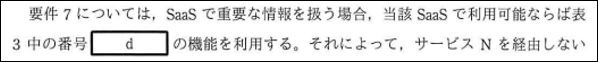

設問5 (2)

要件7は『業務で利用するSaaSからの情報漏えいを防ぐための技術的対策を導入する。』と記載があります。

表3の中でこの対策として行われるのは、『保管時の自動暗号化機能(4)』であると考えることができます。

万が一情報漏えいしたとしても、暗号化されていますので、社内の人間でないと復号化できず内容を読み取れないため被害を最小限に留めることができます。

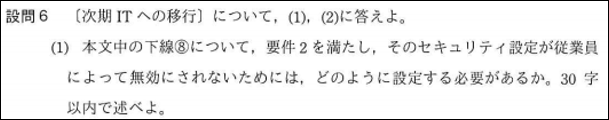

設問6 (1)

要件2は『業務での個人所有機器の利用を禁止する。テレワークに必要なPCは付与する。』というものでした。

個人所有機器を業務で使用するためには、APに接続する必要があります。

ですが、802.1X認証により、ディジタル証明書が必要でした。

APに接続できなくてもC社の情報システムやSaaSにアクセスすれば業務を行うことができますが、こちらもディジタル証明書が必要でした。(同じディジタル証明書とは限らない。)

ディジタル証明書があることによって、業務端末と判断されますが、このディジタル証明書をコピーして、個人所有機器にペーストしたら、個人所有機器があたかも会社から付与されたPCのように扱うことができます。

なので、解答例としては『ディジタル証明書のコピー&ペーストや移動を禁止する。(26文字)』と導くことができます。

設問6 (2)

要件4は『業務で利用するSaaSは、総務Gが契約したSaaSだけに制限する。また、業務に不要なWebサイトへのアクセスを制限する。ただし、業務での情報収集は妨げないようにする。』という要件でした。

要件5は『総務Gが契約したSaaSには、総務Gが管理するアカウントでアクセスする。C-PCからは従業員が個人で管理するアカウントでのアクセスができないようにする。』という要件でした。

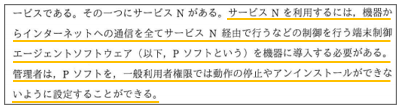

これらを何で実現しているかというと『サービスN』で実施しています。

文章中にこのような記載があります。

『サービスNを利用するには、機器からインターネットへの通信を全てサービスN経由で行うなどの制御を行う端末制御エージェントソフトウェア(以下、Pソフトという)を機器に導入する必要がある。管理者は、Pソフトを、一般利用者権限では動作の停止やアンイストールができないように設定することができる。』

ここがまさしく答えで、要件4と5を実現するためにはサービスNを利用する必要があり、端末がサービスN経由で通信を行うためにはPソフトを導入する必要があります。

Pソフトを導入しただけですと、利用者は利用を制限されたくないから停止・アンイストールすることができますが、管理者はこれをできないように設定することができます。

よって、解答例としては『管理者がPソフトを一般利用者権限で動作の停止やアンイストールできないようする。(40文字)』となります。

公式解答との比較・予想配点

私の解答と公式解答を比較してみました。

満点ではないにせよ、少なくとも7割~8割程度は取れているかと思いますので合格ラインには達していると思います。

予想配点はあくまで予想ですので参考程度でお願いします。

知識がないと解答できない問題は『設問1 (3)』のDHCPのシーケンスを理解していないと解答できない問題と『設問5 (1)』の規格・認証を解答する2問でした。

『設問1 (3) 8点』、『設問5 (1) 5点』の合計13点で、残りは87点もありますので、文章中のヒントから論理的に考えて解答することで合格点に達することができる国語の問題であったかと思います。

配点 |

|||

| 設問1 (1) | オ | オ | 4点 |

| 設問1 (2) | 個人所有機器が多く接続され、DHCPサーバの払い出しアドレスレンジを使い切ってしまったという問題(48文字) | 多くの個人所有機器を C 社内 LAN に接続することによって,IP アドレスが枯 渇するという問題が引き起こされた。 | 8点 |

| 設問1 (3) | DHCPクライアントを接続し、DHCPサーバによりIPアドレスが付与されるかを確認する。(44文字) パケットキャプチャを行い、複数のDHCPサーバからDHCP OFFERを受信しているかを確認する。(49文字) |

DHCP による IP アドレスの配布がないことを確認する。 L2SW にミラーポートを設定し,そのポートに LAN モニタを接続して DHCP OFFER の数を確認する。 |

各8点 |

| 設問2 | ビジネスチャットサービスR内で扱っていた情報の内容及びレベル(30文字) | 企画部の部員がアクセスできるチャットエリアで共有されている情報 | 8点 |

| 設問3 (1) | a:C-PC b:AP |

a:C-PC b:AP |

各5点 |

| 設問3 (2) | エ | エ | 4点 |

| 設問4 (1) | インターネット上にある多くの情報を収集する業務(23文字) | インターネットを使って情報収集する業務 事業部や企画部の顧客への提案や企画の立案 |

7点 |

| 設問4 (2) | 2 | 2 | 4点 |

| 設問4 (3) | 1 | 1 | 4点 |

| 設問4 (4) | ウ ディジタル証明書によるTLSクライアント認証(22文字) |

ウ TLS クライアント認証による検証 |

4点 7点 |

| 設問5 (1) | ISAE3402/SSAE16 ISMS |

ISAE3402/SSAE16 ISMS 認証 |

5点 |

| 設問5 (2) | 4 | 4 | 4点 |

| 設問6 (1) | ディジタル証明書のコピー&ペーストや移動を禁止する。(26文字) | 秘密鍵を書き出しできないように設定する。 | 8点 |

| 設問6 (2) | 管理者がPソフトを一般利用者権限で動作の停止やアンイストールできないようする。(40文字) | 管理者が,P ソフトを,一般利用者権限では変更できないように設定する。 | 8点 |

引用元

問題および解答例に関しては、独立行政法人 情報処理推進機構(IPA)より引用しています。