情報処理安全確保支援士の過去問を解いていて、

この年度に受験していたら受かったのに。。

なんて思うことがあるかと思います。

仕事などで経験したことがある分野が出題されれば、スムーズに回答することができ、高得点を狙うことができます。

ですが、経験したことがない分野が出題されてしまうと、回答に苦戦し点数も低くなってしまいます。

じゃあ全ての分野を経験しようとか対策しようとするのは現実的ではありません。

出題されるテーマが予想できればいいのにな。。

ということで今回は『令和6年度 春季試験』で出題されるであろうテーマを予想していきます。

注意事項

しっかりと過去問対策をした上で本記事をご覧ください。

情報処理安全確保支援士の勉強法はこちら

あくまで予想であり、確実に出題されるわけではありません。

また、この分野だけ勉強すればよいというわけでもありません。

ご理解いただけた方のみご覧頂き、予想が外れたり、合否の結果などに関しては当ページでは一切の責任を負いませんのでご了承ください。

試験の出題構成の変更について

令和5年度秋季試験より試験の出題構成が変更となっています。

変更内容としてはこれまで午後Ⅰ試験・午後Ⅱ試験と午後に2つの試験がありましたが、午後試験と1つの試験に統合されます。

| 午後Ⅰ試験 試験時間:90分 出題形式:記述式 出題数:3問 解答数:2問 |

午後試験 試験時間:150分 出題形式:記述式 出題数:4問 解答数:2問 |

| 午後Ⅱ試験 試験時間:120分 出題形式:記述式 出題数:2問 解答数:1問 |

詳しくは別記事にてまとめていますので、ぜひ一読ください。

令和6年度春季試験 出題形式予想

試験構成が変更となった令和5年度秋季試験では以下のように出題されました。

| セキュアプログラミング | |

| サーバ証明書、FW、秘密鍵の管理 | |

| 仮想化(コンテナ)、WebAuthn | |

| リスクアセスメント |

問1~3に関しては、変更前の情報処理安全確保支援士と同じような出題形式でした。

難易度としては、旧午後Ⅰ試験よりも難しく、旧午後Ⅱ試験よりも簡単だったと思います。

問4に関しては新しい出題形式で、解答も人それぞれ自分の自由に書くことができたり、文字数制限もないという問題でした。

これらのことから2つのことが予想されます。

- セキュアプログラミングの固定出題

- 新出題形式の問題

セキュアプログラミングの固定出題

令和5年度秋季試験でたまたまセキュアプログラミングが出題されたという可能性もありますが、今回の令和6年度春季試験でも出題されたら、今後はセキュアプログラミングが必ず出題されると考えてよいかと思います。

苦手な分野は対策する必要がなく、得意な分野で戦えばいいというのが、私の考えではあります。

ですが、セキュアプログラミングが確実に出題されるのであれば、セキュアプログラミングに関しては勉強した方がいい分野になるかと思います。

あくまで、令和6年度春季試験で出題されたらではあります。

新出題形式の問題

令和5年度秋季試験に出題された新しい出題形式の問題が毎回出題されるということも考えられ、この可能性は個人的には高いと思います。

採点基準がどうなのかなど、否定的な意見も多いかとは思いますが、個人的には受験者にとってはプラスだと思います。

ある程度ストーリーや書くことができる内容は絞られてはいますが、その中で自分の得意な分野にもっていくことができると思います。

明確な採点基準はわからないものの、たくさん書けば部分点が期待できるかと思います。

『令和5年度秋季試験 午後問題 問4』では、リスクとなる行為を自由に記載して、その影響度など当てはまる選択肢も自分で選びましたが、これは論理的な繋がりがあれば得点も期待できるのではと思います。

この新出題形式への対策としては、セキュリティインシデントの発生、被害、対策や予防策などの一連を抑えておくとよいかと思います。

有名どころですとEmotetや、FortiGateのSSL-VPNの脆弱性を対応せずに放置していたという放置Gate問題などがあるかと思います。

『半田病院』や『大阪急性期・総合医療センター』の事例などの報告書が出ているものなどを一読しておくとよいかと思います。

セキュリティというよりも障害報告ではありますが、大きいものですと『全銀(全国データ通信システム)』や『大田区のシステム障害』の事例も目を通しておくと役立ちそうではあります。

出題テーマの傾向

情報処理安全確保支援士の出題テーマに関しては、以下2点の傾向があると言われています。

- 実際にあったセキュリティインシデント

- 午前Ⅱで新たに出題されたキーワード

この2つの観点のもと予測を行っていきます。

1つ目の『実際にあったセキュリティインシデント』に関しては、TVなどのニュース、ネットニュースになるレベルのセキュリティインシデントが発生した場合にその原因や関連したテーマが出題されることがあります。

本記事では実際に起こったセキュリティインシデントとともにこちらをメインに扱っていきます。

最近の試験の傾向として過去1年ぐらいのセキュリティインシデントから出題される傾向がありますので、前回の『令和5年度 秋季試験 出題テーマ予想』に関しても合わせてご確認ください。

2つ目の『午前Ⅱで新たに出題されたキーワード』に関しては、試験当日にならないとわかりませんが、午前Ⅱは6割程度は過去問から出題されますが、残り4割は新規の問題が出題されます。

この新規4割の問題の中から午後Ⅰ・Ⅱのテーマが出題される場合があります。

このため、午前Ⅱで新規出題された問題の中に知らない用語などがあれば、お昼休みのうちに概要だけでも掴んでおくと合格に近づけるかもしれません。

2023年10月~2024年3月に起こったセキュリティインシデント

秋季試験が終了した2023年10月から試験直前の2024年3月までに実際に起こったセキュリティインシデントの中で、特に話題になったものをピックアップしました。

- NTT西日本子会社 個人情報漏えい

- Gmail メール送信者のガイドライン

- 認証

それでは個別に見ていきましょう。

NTT西日本子会社 個人情報漏えい

弊社が2014年4月~2022年3月に実施した新サービスやオプションサービス等をご案内するテレマーケティング業務を委託する過程において、お客さまの情報漏えいが発生いたしました。具体的には、テレマーケティング業務を委託していた株式会社NTTマーケティングアクトProCXが利用しているコンタクトセンタシステムを提供するNTTビジネスソリューションズ株式会社において、同システムの運用保守業務従事者(元派遣社員)が、弊社のお客さま情報を不正に持ち出していたことが判明いたしました。

引用元:https://www.ntt-west.co.jp/info/announce/20240126.html

2023年10月に明らかとなったインシデントで、この半年を見ても一番大きいニュースだったかと思います。

コールセンター内のシステム上に保管されていた顧客データをUSBメモリを利用して持ち出し、売買などを行っていたという内容です。

2014年~2022年3月に渡って行われていたということで、漏えいした個人情報の件数としても非常に多くなっています。

また、社内調査の際に漏えいに気付けなかったことや、社内資料の改ざん、虚偽の回答なども見受けられたことから、ずさんな管理体制だったことが原因と考えれています。

このことからNTTはグループ全体でUSBメモリを業務に使用しないなどの再発防止策を取るなどの対応を行っております。

USBメモリに直接的に関する内容の出題はあまり想像できないですが、新形式の問題のなかでの解答となる可能性もあると思いますので、一例として目を通しておくとよいかと思います。

関連して出題が予想されるものとしては、ファイルの送信方法や保存の仕方などが考えられます。

『ファイル共有・送付サービス』、『PPAP』、『クラウドストレージの利用』、『IRM』などが予想されます。

『令和5年度秋季試験 午後問題 問2』で、一部ファイル共有・送付に関する内容の出題がありました。

『令和5年度秋季試験 応用情報 午後 問1:セキュリティ』でPPAPに関する出題がありました。

『令和3年度秋季試験 午後Ⅰ 問2』でIRMに関する出題がありました。

Gmail メール送信者のガイドライン

セキュリティインシデントではありませんが、2023年10月にGoogleが『メール送信者のガイドライン』を更新しました。

更新された内容をざっくりまとめると、2024年2月以降1日5,000件以上のメールを送信する場合はSPF、DKIM、DMARCに対応している必要があるという内容です。

この要件を満たしていない場合はGmail側はスパムメールとして判断しますので、Gmail宛に送信することができなくなってしまいます。

ガイドラインの更新から適用まで約3ヶ月しかなく、変更への対応がギリギリとなる業者が相次いで、Gmail宛にメールを送ることができなくなるんじゃないかと話題になりました。

2024年2月の前なのでこれが直接的に影響はしないかと思いますが、関連する内容として、2024年1月に神奈川県の公立高校入試のインターネット出願システムでGmail宛にメールが届かないということもありました。

このことから予想される内容としては、『SPF・DKIM・DMARC』が挙げられます。

またこれらと切っても切れない関係の『DNS』に関しても出題が予想されます。

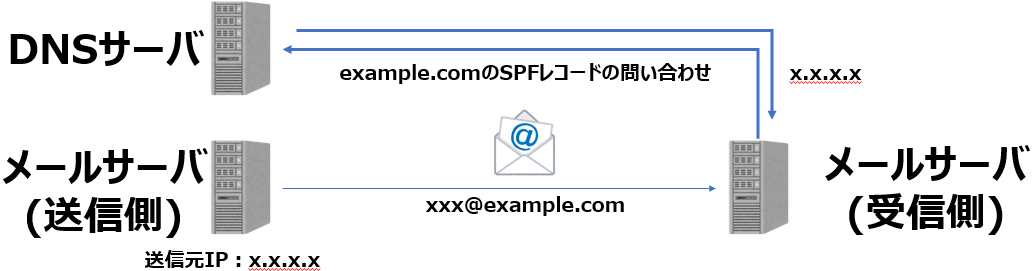

SPF(Sender Policy Framework)

メールサーバの送信元IPアドレスと、送信元メールアドレスのドメインに紐づくSPFレコードが一致するかの確認を行うというものです。

DKIM(Domain Keys Identified Mail)

送信者がメールに電子署名を行い、受信者はそれを検証することで、なりすましや改ざんの検知を行うというものです。

SPFやDKIMで認証に失敗した場合、拒否するか受信をするかというのは受信者側の判断によります。

SPFとDKIMで認証に失敗しても、それが正規のメールであるかもしれないという可能性がありますので、拒否すべきかは迷ってしまいます。

また、拒否されたのか、受信されたのかは送信者側は知ることができません。

メールの送信元を意味するFromには2種類あります。

メールサーバ同士がやり取りする際に用いる封筒を意味するエンベロープFromと、メールソフト上で確認できる送信元メールアドレスになるヘッダーFromがあります。

SPFとDKIMで確認できるのはエンベロープFromのみで、ヘッダーFromには対応していません。

封筒は確認できるけど、封筒の中身までは確認することができないというわけです。

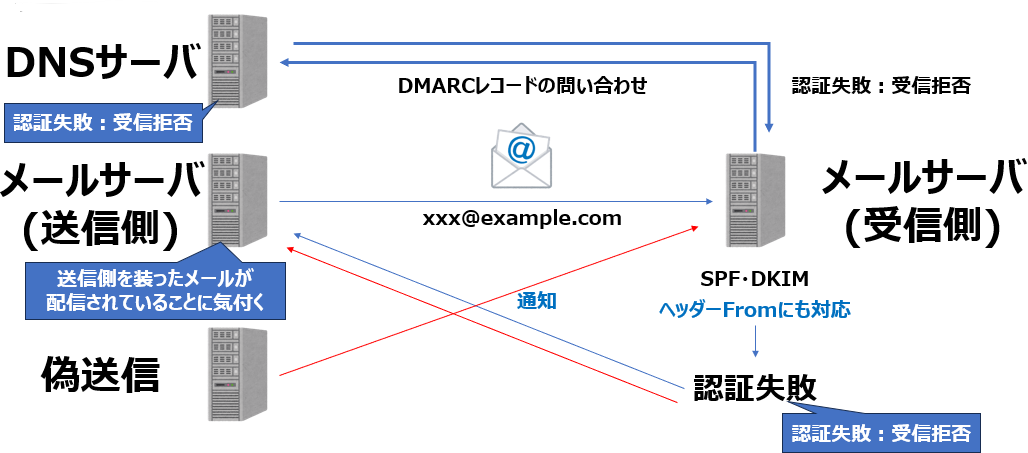

DMARC(Domain-based Message Authentication Reporting and Conformance)

そこに登場するのがDMARCで、SPFとDKIMを組み合わせつつ、それらの問題点にも対応したものとなります。

DMARCの場合は、送信者があらかじめ認証が失敗した際のポリシーをDNSのDMARCレコードとして公開します。

受信者側がメールを受信した際に、DMARCレコードを問い合わせ、問い合わせ結果を得ます。

その後はSPFやDKIMの認証を行い、さらにDMARCではヘッダーFromの確認も行われます。

認証に失敗した場合は、先ほど問い合わせた、送信側が決めた方法に従って処理が行われます。

さらに受信拒否されたことを送信側に伝える機能もあります。

これらの何がいいかと言うと、偽の送信があった際に、自分たちを装ったメールが配信されていることに気付くことができ、ホームページに注意喚起の掲載を行うなどの対応を取ることができます。

DMARCのデメリットとしては、認証に失敗した場合のメッセージが正規のドメイン管理者宛に送られてきますので、大企業や提供しているサービスによっては大量のメッセージを受信する可能性があることも挙げられます。

また、送受信側両方がDMARCに対応している必要がある点です。

大きく話題となったかと思いますので、令和6年度春季試験や次の秋季試験での出題が予想されます。

認証

事例ではありませんが、認証周りが連続して出題されていますので、今回も出題されるのではないかと考えられます。

| WebAuthn/FIDO | |

| OAuth | |

| SMAL | |

| Kerberos、SAML、OAuth |

最近話題にあがるのはWebAuthn/FIDOかとは思いますが、同じ認証方式が連続して出題される可能性は低いので、『Kerberos』、『SAML』、『OAuth』あたりが狙われるのではないでしょうか。

まとめ

新出題形式の問題に備えて、実際の報告書などの事例を読んで、セキュリティインシデントの流れを一通り抑えておくとよいかと思います。

また、2023年10月から2024年3月までに実際に起こったセキュリティインシデントの中で出題が予想されるものをまとめますと、以下の7点が予想されます。

- ファイル共有・送付サービス

- PPAP

- クラウドストレージの利用

- IRM

- SPF・DKIM・DMARC

- DNS

- 認証

知らなかった単語や苦手にしている分野があれば、過去問や参考書などに目を通して試験までに復習しておくようにしましょう。

それでは、皆さまの合格を祈っております。