情報処理安全確保支援士の令和5年度 秋季試験 午後 問2の解説を行っていきます。

令和5年度 秋季試験より、これまでの試験構成が午後Ⅰ・午後Ⅱから午後問題へと変更になっています。

試験構成の変更や受験者への影響については以下にまとめていますので、まだ確認されていない方は試験前までにご覧ください。

出題テーマ:サーバ証明書関連、秘密鍵の管理、FW

出題テーマとしては『サーバ証明書関連、秘密鍵の管理、FW』でした。

サーバ証明書に関しては、エラー内容からHSTSの動作などの知識が必要となる問題が出題されていました。

秘密鍵鍵の管理としては、TPMに関しての出題で、TPMに関する知識がないと解くことが難しかったと思います。

FWに関してはこれまでの出題と同様でFWルールを読み解くもの、新しい傾向としてNATに関する出題がありました。

総じて、基本的には知識がないと解答することが難しい問題だったと思います。

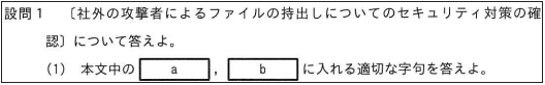

設問1 (1)

【a】、【b】の部分として、『Bサービスにログインするには【a】と【b】が必要です。』とあります。

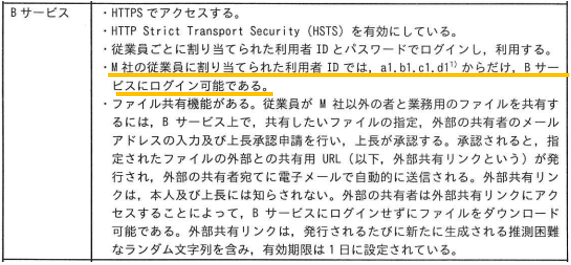

重要な部分として、表1のBサービスの概要に『従業員ごとに割り当てられた利用者IDとパスワードでログインし、』と記載があります。

なので解答としては『a:利用者ID、b:パスワード』と考えることができます。

設問1 (2)

知識の問題です。

【c】、【d】の部分として、図2のエラーメッセージについての出題です。

WebブラウザではHTTPSでアクセスする際、Webサーバから受け取ったサーバ証明書の検証(サーバ証明書が正しいものかなどの確認)を行います。

その際に証明書エラーが発生する原因については主に4つ挙げられます。

- 信頼された認証局から発行された証明書でない場合

- 証明書のCN(コモンネーム)とFQDNが異なる場合

- 証明書が失効している場合

- 証明書の有効期限が切れている場合

先に言ってしまうと上の2つが解答となります。

①信頼された認証局から発行された証明書でない場合

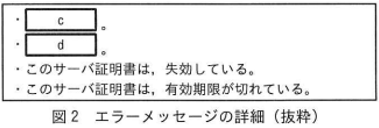

サーバ証明書はサーバの公開鍵に認証局(CA)が認証局の秘密鍵で電子署名を行ったものです。

クライアント(Webブラウザ)がサーバ証明書の検証を行う際には認証局の公開鍵が必要となります。

通常Webブラウザにはあらかじめ、VeriSign(ベリサイン)などの代表的な信頼されている認証局の公開鍵(ルート証明書)があらかじめ登録されています。

あらかじめ登録されている公開鍵を用いて検証を行う際には、証明書エラーは発生しません。

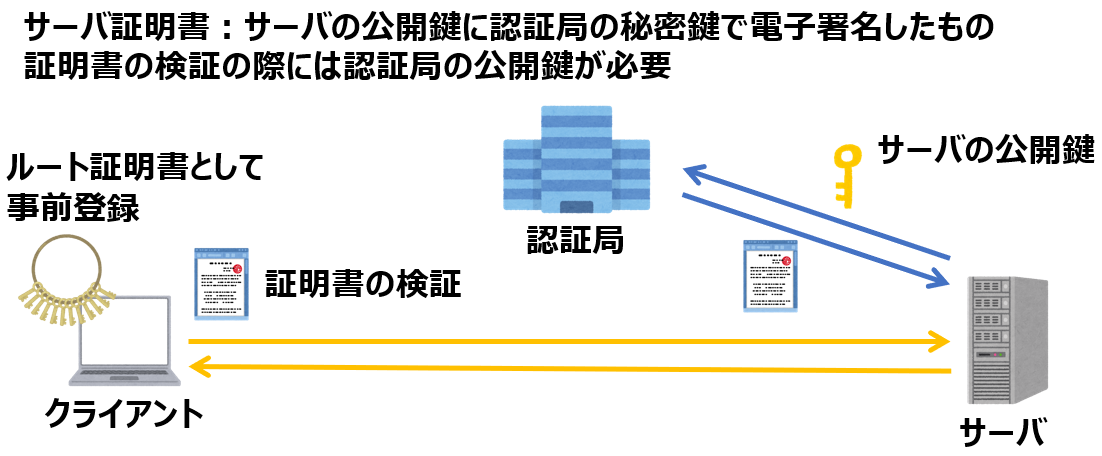

認証局には誰でもなることができ、自分で電子署名を行った自己署名証明書、通称:オレオレ証明書というものがあります。

このような場合はWebブラウザに認証局の公開鍵(ルート証明書)が事前に登録されておらず、証明書エラーが発生してしまいます。

ちなみに、自己署名証明書、オレオレ証明書でも事前にルート証明書として登録しておくことで証明書エラーを回避することができます。

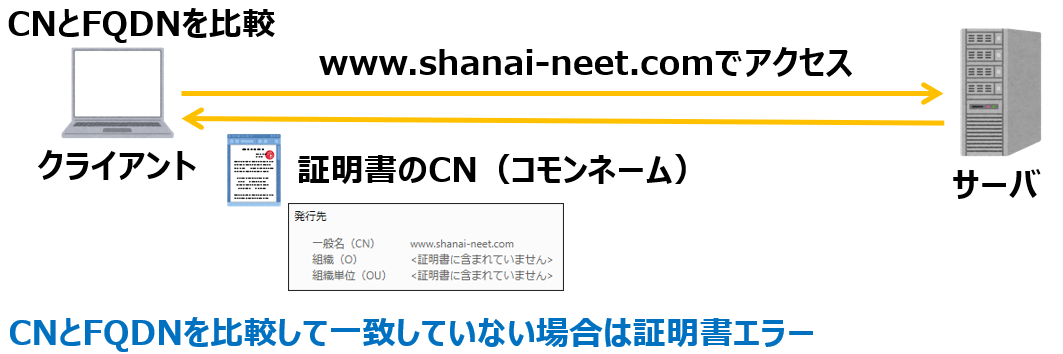

②証明書のCN(コモンネーム)とFQDNが異なる場合

証明書内のCN(コモンネーム)という項目があり、このブログであれば『www.shanai-neet.com』となっています。

実際にアクセスする際のURL(FQDN)としては、『www.shanai-neet.com』でアクセスされているかと思います。

コモンネームとFQDNが一致するため、このサイトを表示する際には証明書エラーが発生しませんが、異なる場合は証明書エラーが発生します。

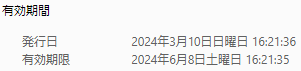

④証明書の有効期限が切れている場合

残りの2つはすでに図2中に記載があります、証明書が失効している場合、有効期限が切れている場合です。

先に有効期限が切れている場合に触れます。

証明書には有効期限があります。

Webサーバ側の管理者が証明書の更新などを怠り、有効期限を迎えてしまった際には有効期限が切れているとして、証明書エラーが発生します。

③証明書が失効している場合

失効と有効期限が切れていることは一緒に思えますが、実際は異なるものです。

脆弱性や攻撃を受けたことにより秘密鍵が漏洩したなどで証明書を有効期限前に失効させる場合があります

有効や失効の状態を確認するためにCRLやOSCPといった仕組みがあり、これらで証明書が失効していないかを確認し、失効している場合は証明書エラーが発生します。

ということで解答例としては、『このサーバ証明書は、信頼された認証局から発行されたサーバ証明書でない。(35文字)』、『このサーバ証明書のコモンネームは、接続先のFQDNと一致しない。(32文字)』と考えることができます。

設問1 (3)

知識の問題です。

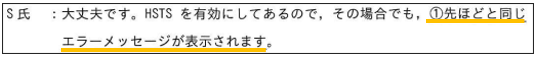

下線①として、『大丈夫です。HSTSを有効にしてあるので、その場合でも、先ほどと同じエラーメッセージが表示されます。』とあります。

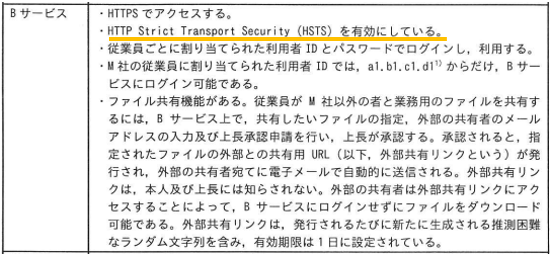

重要な部分として、表1のBサービスの概要に『HTTP Strict Transport Security(HSTS)を有効にしている。』とあります。

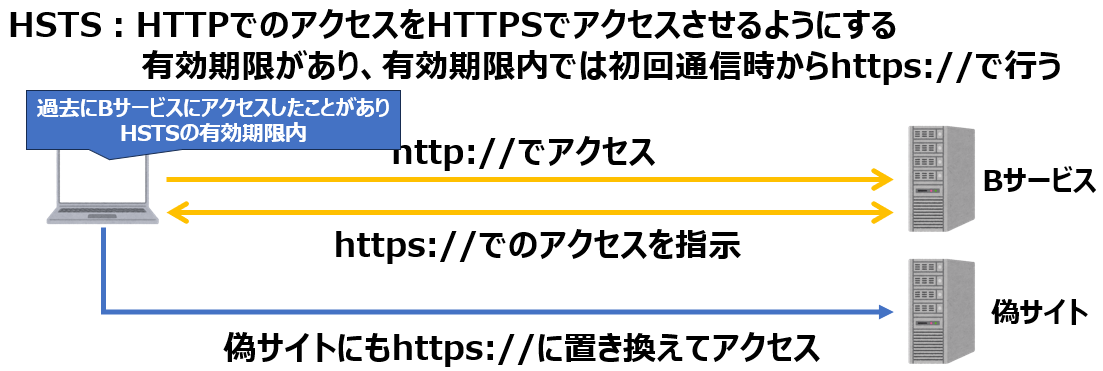

HSTSとはざっくり言えば、HTTPでアクセスがあった際にHTTPSでアクセスさせるようにする機能です。

HSTSが有効な場合、WebサーバがHTTPレスポンスにヘッダに『Strict-Trasnport-Security』を定義します。

これを受け取ったWebブラウザ側は以降の通信ではHTTPSを用いるようになります。

このため、Webブラウザ上で『http://(HTTP)』と入力されたとしても、『https://(HTTPS)』に置き換えられて通信が行われます。

HSTSはWebサーバ側で有効にする必要があるので、Bサービスで有効になっているとの記載はありますが、偽サイトで有効になっているとは読み取れません。

なので、初回アクセス時に偽サイトにHTTPでアクセスした際にHTTPSに置き換えられるかは微妙なところではあります。。

HSTSには有効期限があり、有効期限内であればブラウザはHTTPをHTTPSに置き換えて通信を行います。

なので、今回の場合は、過去にアクセスしたことがある端末で、かつHSTSの有効期限内に偽サイトへのアクセスが行われていると考えることにします。。

HTTPがHTTPSに置き換えられた後は、偽サイトからサーバ証明書を受け取り、証明書の検証を行うことで図2のエラーメッセージを表示するという流れとなります。

ということで解答例は『http://をhttps://に置き換えてアクセスを行い、偽サイトからサーバ証明書を受け取り、検証を行う。(54文字)』と考えることができます。

設問2 (1)

下線②として、『ファイル共有機能を悪用すれば』とあります。

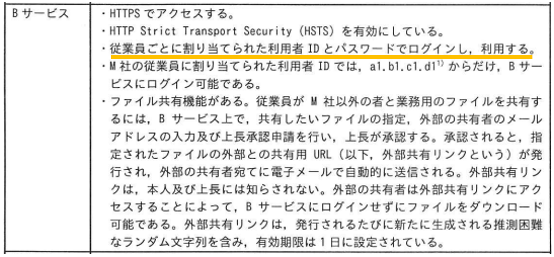

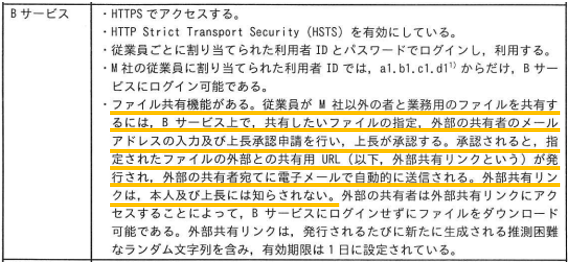

表1中のBサービスの概要を見ていきますと、『ファイル共有機能がある。従業員がM社以外の者と業務用のファイルを共有するには、Bサービス上で、共有したいファイルの指定、外部の共有者のメールアドレスの入力及び上長承認申請を行い、上長が承認する。承認されると、指定されたファイルの外部との共有用URL(以下、外部共有リンクという)が発行され、外部の共有者宛に電子メールで自動的に送信される。外部共有リンクは、本人及び上長には知らされない。』とあります。

そしてS氏とYさんの会話において、『ファイル共有機能では、上長はちゃんと宛先のメールアドレスとファイルを確認してから承認を行っていますか。』、『確認できていない上長もいるようです。』とあります。

これらのことから、例えばドメインが『@yahoo.co.jp』や『@google.com』のようなプライベート(私用)で使用しているメールアドレスを宛先として入力することで、従業員によるファイルの持ち出しが可能となります。

ということで解答例は『外部の共有者のメールアドレスに私用で使用しているメールアドレスを入力する。(37文字)』と考えることができます。

設問2 (2)

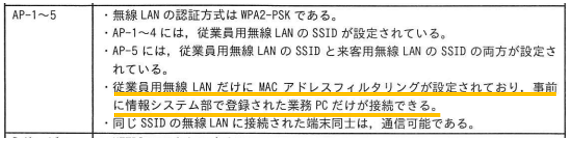

【e】の部分として、『個人所有PCの無線LANインターフェースの【e】を業務PCの無線LANインタフェースの【e】に変更した上で、』とあります。

重要な部分として、表1のAP-1~5の概要に『従業員用無線LANだけにMACアドレスフィルタリングが設定されており、事前に情報システム部で登録された業務PCだけが接続できる。』とあります。

APには業務PCのMACアドレスが登録されていますが、個人所有PCのMACアドレスを業務PCのMACアドレスに偽装させることで、通信が可能になると考えることができます。

ということで解答は『e:MACアドレス』となります。

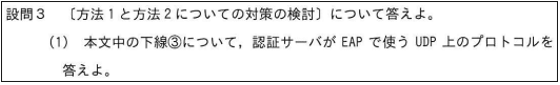

設問3 (1)

知識の問題です。

認証サーバEAPで使うUDPのプロトコルは『RADIUS』です。

設問3 (2)

知識の問題です。

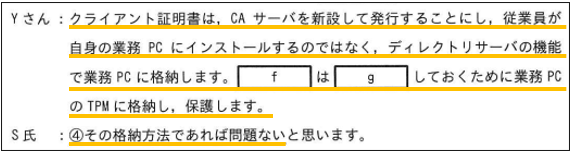

【f】の部分として、『クライアント証明書とそれに対応する【f】は、どのようにしますか。』とあります。

クライアント証明書はクライアントの公開鍵を認証局CAの秘密鍵で電子署名を行ったものです。

クライアント側から見てクライアント証明書(公開鍵)に対応するのは『f:秘密鍵』であると考えることができます。

設問3 (3)

知識の問題です。

【g】の部分として、『【f】は【g】しておくために業務PCのTPMに格納し、保護します。』とあります。

重要な部分として、表1中の業務PCの概要に『TPM(Trusted Platfrom Module)2.0を搭載している。』とあります。

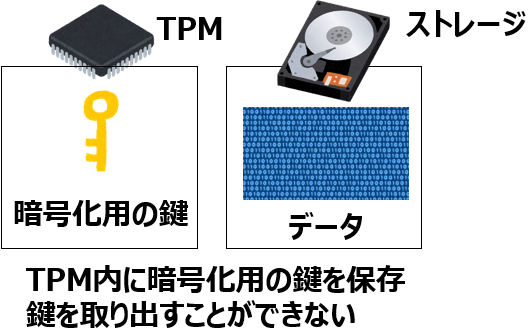

TPMはModule・モジュールとあるように物理的なチップのことを指します。

※マザーボード上に搭載するチップの場合やCPUにTPM機能がある場合などがあります。

TPMはざっくり言えば、鍵を別の場所に保管するという役割があります。

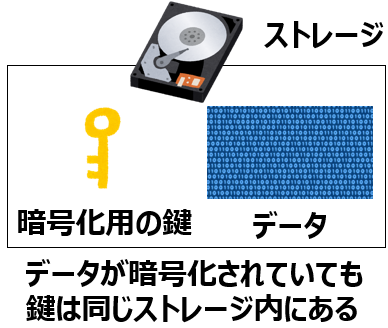

これまでHDDやSSDなどを暗号化してデータを守るということは行われていました。

しかし暗号化する際の鍵は同じHDDやSSDの中にある状態ですので、解析されるリスクがありました。

暗号鍵する際の鍵をTPM内に保管することで、HDDやSSDなどが盗難されても解析されるリスクは低くすることができます。

また、TPM内に保管されている秘密鍵は取り出すことができないという特徴もあります。

業務PC内のクライアント証明書および秘密鍵を個人所有PCに移されてしまえば、せっかくの認証方式も無駄になってしまいます。

これを防ぐ対策であると考えることができますので、『g:個人所有PCに移されないように(15文字)』と考えることができます。

設問3 (4)

下線④として、『その格納方法であれば問題ない』とあります。

重要な部分として、『クライアント証明書は、CAサーバを親切して発行することにし、従業員が自身の業務PCにインストールするのではなく、ディレクトリサーバの機能で業務PCにに格納します。【f】は【g】しておくために業務PCのTPMに格納し、保護します。』とあります。

EAP-TLS認証に必要なクライアント証明書はディレクトリサーバの機能で業務PCにしか格納することができません。

また、TPMによって秘密鍵は業務PCから移動させることができません。

ということで解答例としては、『クライアント証明書は業務PCにしか格納できず、秘密鍵は移すことができないから。(39文字)』と考えることができます。

設問3 (5)

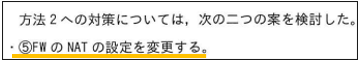

下線⑤として、『FWのNATの設定を変更する。』とあります。

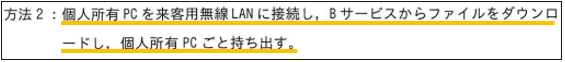

方法2としては、『個人所有PCを来客用無線LANに接続し、Bサービスからファイルをダウンロードし、個人所有PCごと持ち出す。』とあります。

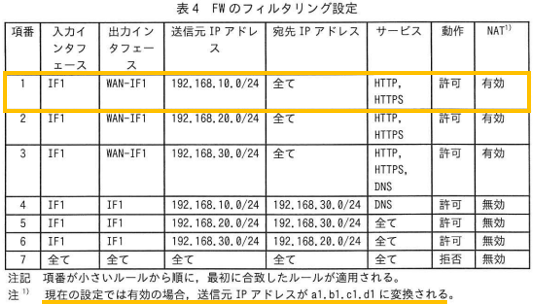

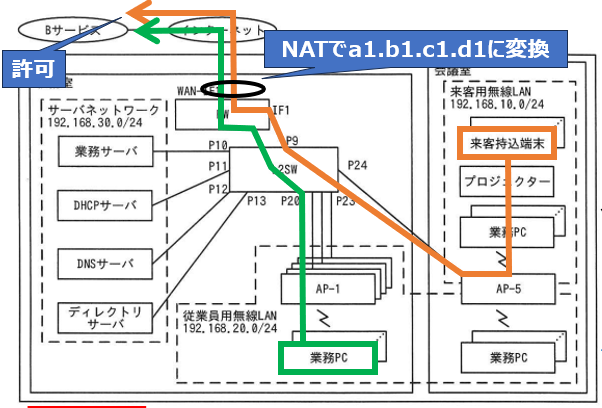

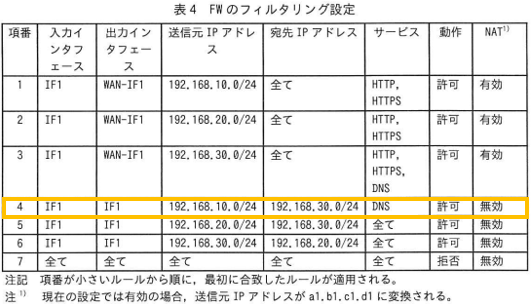

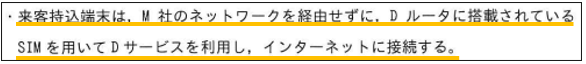

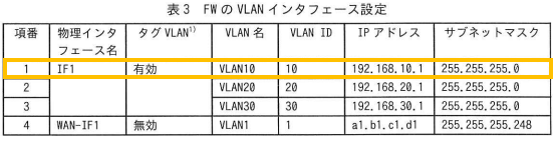

来客用無線LANのセグメントには192.168.10.0/24が割り当てられており、表4を見ますと、項番1で来客用無線LANからインターネット(HTTP/HTTPS)向けの通信が許可およびNATが行われることがわかります。

また、注記に『現在の設定では有効の場合、送信元IPアドレスがa1.b1.c1.d1に変換される。』とあります。

表1のBサービスの概要を見ますと、『M社の従業員に割り当てられた利用者IDでは、a1.b1.c1.d1からだけ、Bサービスにログイン可能である。』とあります。

Bサービスにて送信元IPアドレスによる制限を行っていますが、従業員用と来客用で同じグローバルIPアドレス(a1.b1.c1.d1)をNATで使用しているため、来客用無線LANからでもBサービスにアクセスすることができてしまいます。

従業員用と来客用でそれぞれ別のグローバルIPアドレスを用い、Bサービスでの送信元IPアドレスによる制限を行うことで、従業員用からのみしかアクセスできない状況を作ることができます。

ということで解答例としては、『来客用無線LANのNATで用いるグローバルIPアドレスにa1.b1.c1.d1以外のグローバルIPアドレスを使用すること。(61文字)』

余談ではありますが、FQDNで宛先を許可・拒否することができる機器もFW(UTM)もあります。

この機能を利用すれば、わざわざ追加のグローバルIPを用意することなく、来客用無線LANからBサービス宛の通信を拒否とするだけでよいのです。

数年前に流行したMicrosoft365などの特定の宛先の通信をインターネット向けに通信させる、インターネットブレークアウトなどはこれらの機能を元に実現をしています。

今回のFWにはこの機能があるか明記されていないので、この解答をすることはできませんが、実案件的には覚えておくとよいかと思います。

設問3 (6)

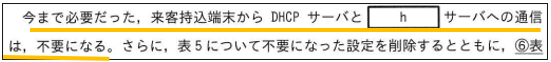

【h】の部分を見ていきますと、『来客持込端末からDHCPサーバと【h】サーバへの通信は、不要になる。』とあります。

表4を見ますと、項番4に来客用無線LANからDNSサーバ向けの通信を許可するというFWルールがあることがわかります。

このことから、『h:DNS』であると考えることができます。

設問3 (7)

下線⑥として、『表3及び表4についても、不要になった設定を全て削除する。』とあります。

重要な部分として、『来客持込端末は、M社のネットワークを経由せずに、Dルータに搭載されちるSIMを用いてDサービスを利用し、インターネットに接続する。』とあるように、Dサービスを導入することにより、これまでFW1に設定されていた来客用無線LAN関連はIPアドレス自体も不要になりますし、来客用無線LANに関係するFWルールも不要になります。

表3を確認しますと、項番1で来客用用無線LANのIPアドレスが設定されていますので、こちらが不要になると考えることができます。

表4と確認しますと、項番1と4で来客用無線LANのセグメントを指定したFWルールがありますので、これらが不要になると考えることができます。

ということで解答としては、『表3:1』、『表4:1、4』と考えることができます。

余談ではありますが、当初の設計のように物理的に業務用のネットワークと来客・ゲスト用のネットワークの接点があるのであれば、今回の問題のように何かしらの対策や考慮が必要となります。

実案件的には予算が絡んできますが、可能なのであれば業務用のネットワークと来客・ゲスト用のネットワークは完全に分離すべきです。

公式解答例との比較

私の解答と公式解答を比較してみました。

満点ではないにせよ、少なくとも7割~8割程度は取れているかと思います。

予想配点はあくまで予想ですので参考程度でお願いします。

出題テーマは『サーバ証明書関連、秘密鍵の管理、FW』でした。

サーバ証明書およびTPMに関しては知識がないと解答することが難しかったと思います。

総じて、難易度としては普通~やや難しいだと思います。

試験構成変更後、初の試験でしたが問題の難易度に関しては旧午後Ⅰ試験よりも難しく、旧午後Ⅱ試験よりは簡単といった感じだとは思います

配点 |

|||

| 設問1 (1) | a:利用者ID b:パスワード |

a:利用者ID b:パスワード(順不同) |

|

| 設問1 (2) | c:このサーバ証明書は、信頼された認証局から発行されたサーバ証明書でない。(35文字) d:このサーバ証明書のコモンネームは、接続先のFQDNと一致しない。(32文字) |

c:このサーバ証明書は、信頼された認証局から発行されたサーバ証明書ではない d:このサーバ証明書に記載されているサーバ名は、接続先のサーバ名と異なる |

|

| 設問1 (3) | http://をhttps://に置き換えてアクセスを行い、偽サイトからサーバ証明書を受け取り、検証を行う。(54文字) | HTTPのアクセスをHTTPSのアクセスに置き換えてアクセスする。その後、偽サイトからサーバ証明書を受け取る。 | |

| 設問2 (1) | 外部の共有者のメールアドレスに私用で使用しているメールアドレスを入力する。(37文字) | 外部共有者のメールアドレスに自身の私用メールアドレスを指定する。 | |

| 設問2 (2) | e:MACアドレス | e:MACアドレス | |

| 設問3 (1) | RADIUS | RADIUS | |

| 設問3 (2) | f:秘密鍵 | f:秘密鍵 | |

| 設問3 (3) | g:個人所有PCに移されないように(15文字) | 業務PCから取り出せないように | |

| 設問3 (4) | クライアント証明書は業務PCにしか格納できず、秘密鍵は移すことができないから。(39文字) | EAP-TLSに必要な認証情報は、業務PCにしか格納できないから | |

| 設問3 (5) | 来客用無線LANのNATで用いるグローバルIPアドレスにa1.b1.c1.d1以外のグローバルIPアドレスを使用すること。(61文字) | 来客用無線LANからインターネットにアクセスする場合の送信元IPアドレスをa1.b1.c1.d1とは別のIPアドレスにする。 |

|

| 設問3 (6) | h:DNS | h:DNS | |

| 設問3 (7) | 表3:1 表4:1、4 |

表3:1 表4:1、4 |

引用元

問題および解答例に関しては、独立行政法人 情報処理推進機構(IPA)より引用しています。

YouTube解説動画

情報処理安全確保支援士の問題解説

その他の年度、問題解説は以下のページにまとめております。