情報処理安全確保支援士の令和6年度 春季試験 午後問題 問2の解説を行っていきます。

令和5年度 秋季試験より、これまでの試験構成が午後Ⅰ・午後Ⅱから午後問題へと変更になっています。

試験構成の変更や受験者への影響については『以下』にまとめていますので、まだ確認されていない方は試験前までにご覧ください。

出題テーマ:サイバー攻撃(DDoS・VPN)

出題テーマとしては『サイバー攻撃(DDoS・VPN)』でした。

DDoSに関しては基本的な内容が出題されていましたので、DDoSがどういう攻撃なのかという点を抑えておけば解答することができたと思います。

VPNも細かい仕様などは出題されず、基本的な知識と文章中のヒントから解答することができたと思います。

総じて、基本的な知識は必要ではあるものの、文章中のヒントから解答することができた問題だったと思います。

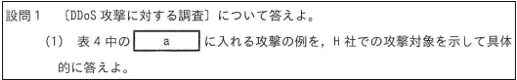

設問1 (1)

『HTTP GET Flood攻撃』はHTTP GETリクエストを大量に送信する攻撃のことです。

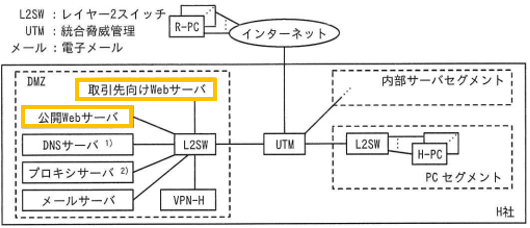

HTTP GETリクエストを送られる側はWebサーバですので、攻撃対象となるのは構成図を確認すると『公開Webサーバ』と『取引Webサーバ』です。

なので解答例としては、『公開Webサーバと取引WebサーバにHTTP GETリクエストを大量に送信する。』となります。

設問1 (2)

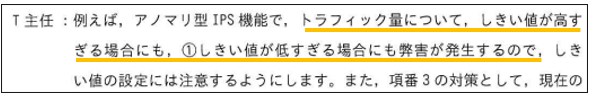

下線①として、『トラフィック量について、しきい値が高すぎる場合にも、しきち値が低すぎる場合にも弊害が発生する』とあります。

この場合におけるしきい値とは、それ以上のトラフィックが発生したら異常と検知して、それ以下であれば正常と検知する値のことです。

企業によって正常なトラフィック量は異なりますので、しきい値は任意で決めます。(もちろんトラフィック量を計測したり、何かしらの理由を持って値を決めます。)

仮にトラフィック量が通常時100Mbps流れているので、しきい値を100Mbps(低すぎるしきい値を設定)としたら、少しオーバーした101Mbpsという正常範囲と思えるトラフィック量でも異常と検知してしまいます。

ということで解答例は、『正常なトラフィック量でも異常と検知してしまうこと(24文字)』となります。

逆にしきい値が高い場合は異常なトラフィック量でも検知できない、見逃してしまうことが挙げられますので、適切な値に設定する必要があります。

設問1 (3)

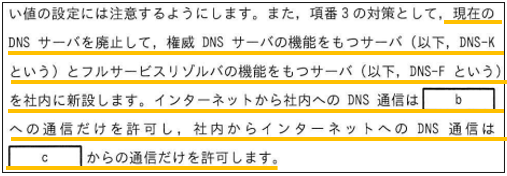

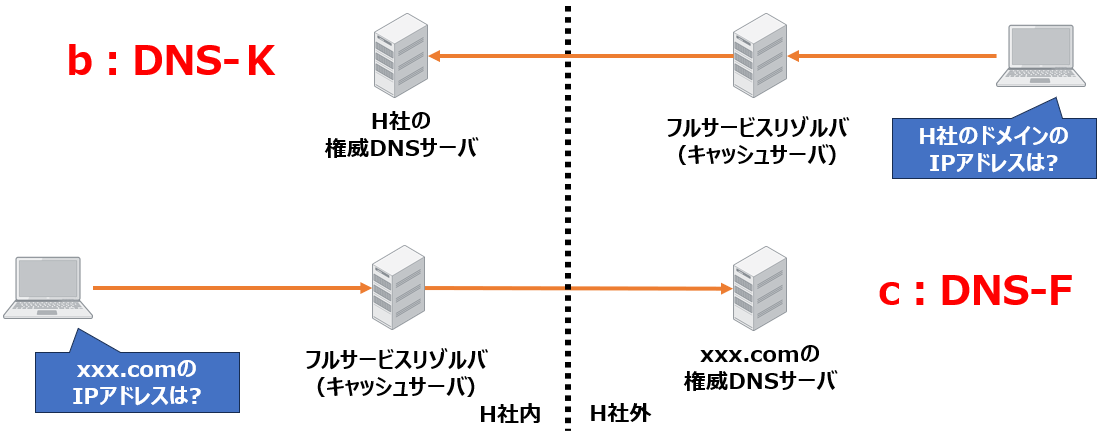

解答に際して定義の部分として、『現在のDNSサーバを廃止して、権威DNSサーバの機能をもつサーバ(以下、DNS-Kという)とフルサービスリゾルバの機能をもつサーバ(以下、DNS-Fという)を社内に新設します。』とあります。

まずは【b】から考えていきます。

権威DNSサーバとはクライアントからの問い合わせに対して、ドメインに対応するIPアドレスの返答などをするDNSサーバのことです。

権威DNSサーバは外部から問い合わせを受け(外部→社内)、フルサービスリゾルバは社内から外部の権威DNSサーバにに対して問い合わせを行います。

【b】の部分として、『インターネットから社内へのDNS通信は【b】への通信だけを許可し』とありますので、インターネット(社外)から社内に対して問い合わせを受ける権威DNSサーバ『b:DNS-K』となります。

続いて【c】について考えていきます。

フルサービスリゾルバとは、PCやサーバなどが問い合わせを行い、ドメインを管理する権威DNSサーバに再起問い合わせを行ってくれるDNSサーバのことです。

ざっくりとしてはPCやサーバに設定するDNSサーバのことです。

【c】の部分として、『社内からインターネットへのDNS通信は【c】からの通信だけを許可します。』とありますので、社内からインターネット(社外)に対して問い合わせを行うフルサービスリゾルバ『c:DNS-F』となります。

設問2 (1)

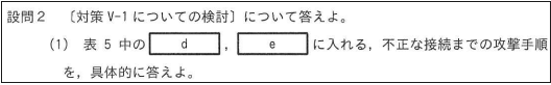

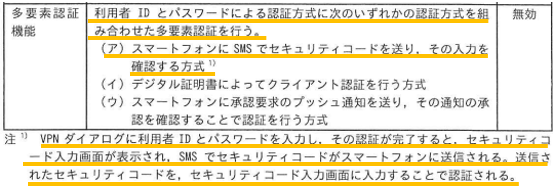

攻撃例1および【d】、【e】の部分として、『表2(ア)と組み合わせた多要素認証を突破するフィッシング攻撃であり、次の手順であり行われる。』とあります。

表2(ア)としては、『利用者IDとパスワードによる認証方式に次のいずれかの認証方式を組み合わせた多要素認証を行う。(ア)スマートフォンにSMSでセキュリティコードを送り、その入力を確認する方式』とあります。

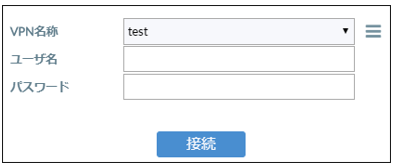

また注釈に『VPNダイアログに利用者IDとパスワードを入力し、その認証が完了すると、セキュリティコード入力画面が表示され、SMSでセキュリティコードがスマートフォンに送信されれる。送信されたセキュリティコードを、セキュリティコード入力画面に入力することで認証される。』とあります。

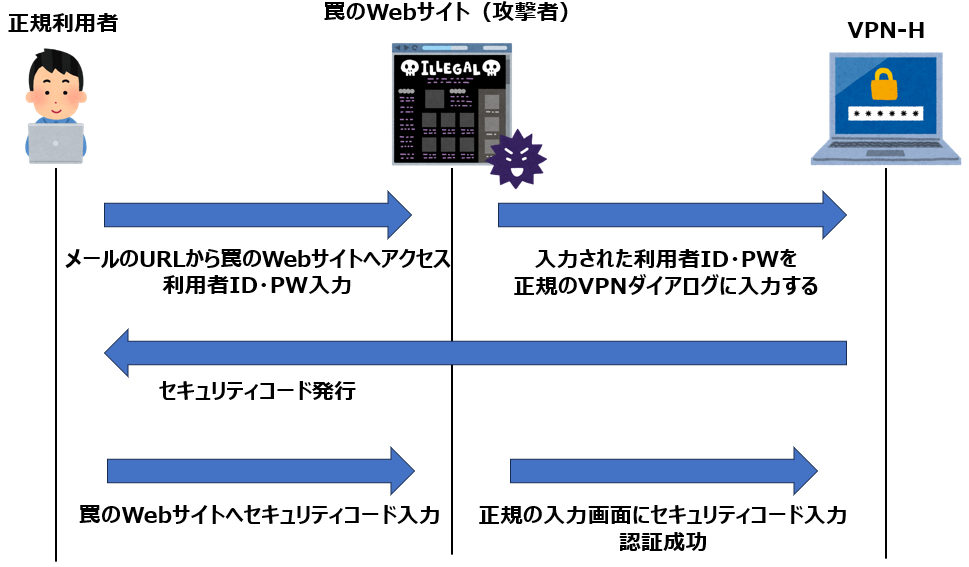

攻撃の流れのイメージとしては下記のようになります。

手順(1)としては、『攻撃者が、フィッシングメールを使って、VPNダイアログの画面を装った罠のWebサイトに正規利用者を誘導し、正規利用者に利用者IDとパスワードを入力させる。』とあります。

攻撃者は入力された利用者IDとパスワードを使用して、正規のVPNダイアログにログインを試み、正規利用者にセキュリティコードが送信されます。

正規利用者は罠のWebサイトにセキュリティコードを入力し、攻撃者は入力されたセキュリティコードをセキュリティコード入力画面に入力し認証成功となります。

このようにして、多要素認証を突破することができます。

ということで解答例は、『d:攻撃者が罠のWebサイトに入力された利用者IDとパスワードを正規のVPNダイアログに入力すると、

正規利用者のスマートフォンにSMSでセキュリティコードが送信される。』、『e:正規利用者がセキュリティコードを罠のWebサイトに入力し、

攻撃者は入力されたセキュリティコードを正規の入力画面に入力して認証が行われる。』となります。

日常生活においても多要素認証が当たり前になり、とりあえず多要素認証をかけておけば大丈夫だろうという神話があるかとは思います。

しかし、このように多要素認証を突破することは可能となっていますので、日常生活においても気を付けておくことが必要になります。

設問2 (2)

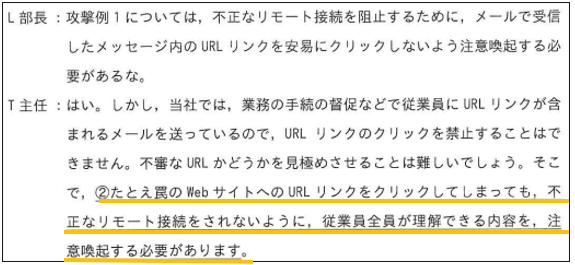

下線②としては、『たとえ罠のWebサイトへのURLリンクをクリックしてしまっても、不正なリモート接続をされないように、従業員全員が理解できる内容を、注意喚起する必要があります。』とあります。

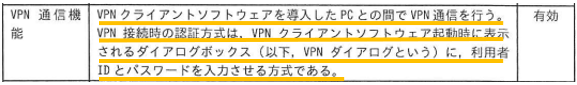

重要な部分として、『VPNクライアントソフトウェアを導入したPCとの間でVPN通信を行う。VPN接続時の認証方式は、VPNクライアントソフトウェア起動時に表示さえっるダイアログボックス(以下、VPNダイアログという)に、利用者IDとパスワードを入力させる方式である。』とあります。

問題文中にサンプルイメージなどがないためどのような罠のWebサイトが表示されるかはわからないところがありますが、厳密にはWebサイトとダイアログボックスは異なります。

社会人の方はリモート勤務、学生の方はリモートで授業を受けたり学校のシステムにアクセスしているかと思います。

その際に何らかのVPNソフトを使用しているかと思います。

VPNソフトを起動したときに表示されるのがダイアログボックスと呼ばれるものです。

Webサイト上にもダイアログボックスを表示させることは可能ですが、VPNソフト起動時のダイアログボックスとは異なるものになるかと思います。

つまりは、URLをクリックした際に表示されるものには入力しないようにし、正規のVPNクライアントソフトウェア起動時に表示されるダイアログにしか入力してはいけないと注意喚起すれば良いと考えられます。

解答例としては、『URLリンクをクリックした際に表示されるものではなく、正規のVPNクライアントソフトウェア起動時に表示されるダイアログにしか、利用者IDとパスワード、セキュリティコードを入力しないようにすること』となります。

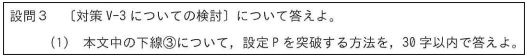

設問3 (1)

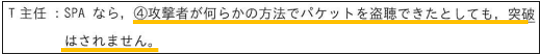

下線③として、『設定されている順番を攻撃者が知らなくても、攻撃者が何らかの方法でパケットを盗聴できた場合、設定Pは突破されてしまいます。』とあります。

設定Pとは『VPN-Hには、どのような通信要求に対しても応答しない”Deny-All”を設定した上で、あらかじめ設定されている順番にポートに通信要求した場合だけ所定のポートへの接続を許可する設定(以下、設定Pという)があります。』とあります。

攻撃者がパケットを盗聴できる場合は、VPN接続が許可されたパケットを見れば、このあらかじめ設定されている順番を知ることができますので、その順番に従って送信してあげれば設定Pを突破することができます。

ということで解答例は、『VPN接続が許可されたパケットと同じ順番で通信要求を行うこと(30文字)』となります。

設問3 (2)

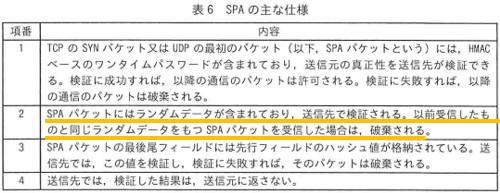

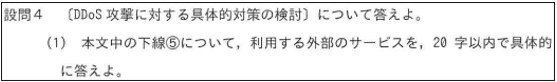

下線④として、『SPAなら、攻撃者が何らかの方法でパケットを盗聴できたとしても、突破はされません。』とあります。

重要な部分として、表6項番2に『SPAパケットにはランダムデータが含まれており、送信先で検証される。以前受信したものと同じランダムデータをもつSPAパケットを受信した場合は、破棄される。』とあります。

攻撃者がパケットを盗聴し、VPN接続が可能なパケットを盗み見て同じパケットを送信したとしても、以前受信したものと同じランダムデータをもつSPAパケットは破棄されますので、認証を突破されることはありません。

ということで解答例は、『以前受信したものと同じランダムデータをもつSPAパケットは破棄されるため(36文字)』となります。

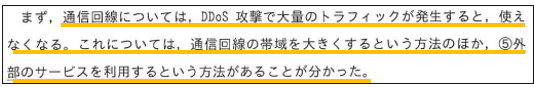

設問4 (1)

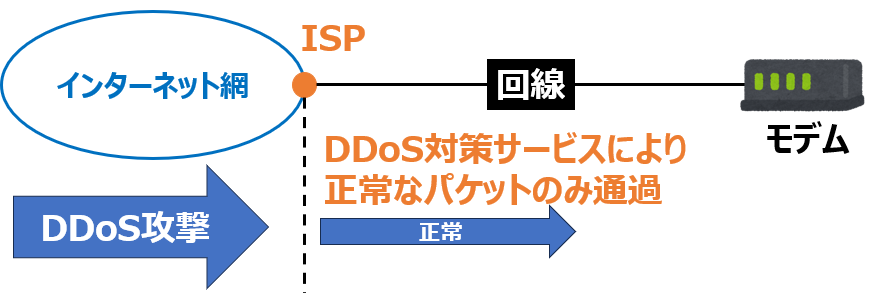

下線⑤として、『通信回線については、DDoS攻撃で大量のトラフィックが発生すると、使えなくなる。これについては、通信回線の帯域を大きくするという方法のほか、外部のサービスを利用するという方法があることがわかった。』とあります。

DDoS攻撃を防ぐにはDDoS対策サービスを利用するのが一般的です。

知識が必要ではありますが、通信回線(インターネット)は回線とISP(Internet Service Provider)に分けられます。

家庭用のインターネットを契約した際に利用料金とプロパイダ料金を取られることを思い出していただくとわかりやすいかと思います。

企業向けのインターネットでは、このISP上でDDoS対策サービスを提供していることがあり、こちらを利用するのが昔からある方法として一般的かと思います。

インターネットから来たDDoS攻撃などの異常なパケットを遮断して、正常なパケットだけを回線の方に流すことができます。

ということで解答例は『ISPが提供するDDoS対策サービス(18文字)』となります。

近年では『クラウド型のDDoS対策サービス(FW・IDS・IPS・WAFなど)』も増えてきていますし、『CDN(コンテンツ・デリバリー・ネットワーク)』なども挙げられますので、これらのどちらかを利用するのが一般的になってきているかと思います。

設問4 (2)

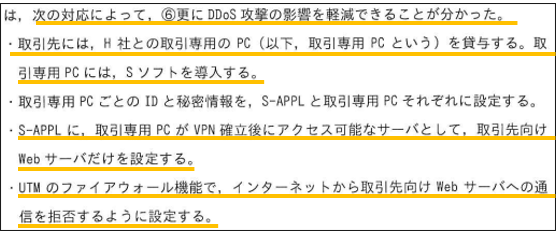

下線⑥として、『次の対応によって、更にDDoS攻撃の影響が軽減できることが分かった。』とあります。

重要な部分として、『取引先には、H社との取引専用のPC(以下、取引専用PCという)を貸与する。取引専用PCには、Sソフトを導入する。』、『S-APPLに、取引専用PCがVPN確立後にアクセス可能なサーバとして、取引先向けWebサーバだけを設定する。』、『UTMのファイアウォール機能で、インターネットから取引先向けWebサーバへの通信を拒否するように設定する。』とあります。

上記のことから、インターネットを経由して取引先向けWebサーバに通信することができるのは、取引専用PCからのみとなります。

悪意のある攻撃者が取引先Webサーバ向けに通信できませんので、DDoS攻撃の影響を軽減することができます。

ということで解答例は、『取引先向けWebサーバへ通信可能なのが、取引専用PCのみになるため(33文字)』となります。

公式解答例との比較

私の解答と公式解答を比較してみました。

満点ではないにせよ、少なくとも7割~8割程度は取れているかと思います。

予想配点はあくまで予想ですので参考程度でお願いします。

出題テーマは『サイバー攻撃(DDoS・VPN)』でした。

DDoSとはなにかなどの基本的な知識が必要とはなりますが、問題文中のヒントから解答することがもできる問題だったかと思います。

回答する際に文字数制限がない問題もあり、『令和5年 秋期試験 午後 問4』のように完全自由ではないものの、少し具体的回答する必要があったかとは思います。

総じて、難易度としては普通だと思います。

配点 |

|||

| 設問1 (1) | 取引先向けWebサーバと公開WebサーバにHTTP GETリクエストを大量に送信する。 | 公開Webサーバ、取引先向けWebサーバを攻撃対象に、HTTP GETリクエストを繰返し送る。 | |

| 設問1 (2) | 正常なトラフィック量でも異常と検知してしまうこと(24文字) | 正常な通信を異常として検知してしまう。 | |

| 設問1 (3) | b:DNS-K c:DNS-F |

b:DNS-K c:DNS-F |

|

| 設問2 (1) | d:攻撃者が罠のWebサイトに入力された利用者IDとパスワードを正規のVPNダイアログに入力すると、正規利用者のスマートフォンにSMSでセキュリティコードが送信される。 e:正規利用者がセキュリティコードを罠のWebサイトに入力し、攻撃者は入力されたセキュリティコードを正規の入力画面に入力して認証が行われる。 |

d:攻撃者が、正規のVPNダイアログに利用者IDとパスワードを入力すると、正規利用者のスマートフォンにセキュリティコードが送信される。 e:正規利用者が受信したセキュリティコードを、罠のWebサイトに入力すると、攻撃者がそれを読み取り、正規のセキュリティコードを入力画面に入力することで認証される。 |

|

| 設問2 (2) | URLリンクをクリックした際に表示されるものではなく、正規のVPNクライアントソフトウェア起動時に表示されるダイアログにしか、利用者IDとパスワード、セキュリティコードを入力しないようにすること | 認証情報の入力は、受信したメール内のURLリンクをクリックして起動した画面には行わず、VPNダイアログにだけ行う。 | |

| 設問3 (1) | VPN接続が許可されたパケットと同じ順番で通信要求を行うこと(30文字) | 盗聴したパケットと同じ順番に通信要求を送信する。 | |

| 設問3 (2) | 以前受信したものと同じランダムデータをもつSPAパケットは破棄されるため(36文字) | SPAパケットはユニークであり、同じパケットを再利用すると破棄されるから | |

| 設問4 (1) | ISPが提供するDDoS対策サービス(18文字) | ・DDoS対策機能を有するCDNサービス ・クラウド型ファイアウォールサービス ・ISPが提供するDDoS防御サービス |

|

| 設問4 (2) | 取引先向けWebサーバへ通信可能なのが、取引専用PCのみになるため(33文字) | ・取引専用PC以外からの通信は取引先向けWebサーバに到達しないから ・UTMの設定変更によって、ボットネットからの通信が遮断されるから ・UTMの設定変更に伴って、外部からの接続対象サーバではなくなったから |

|

引用元

問題および解答例に関しては、独立行政法人 情報処理推進機構(IPA)より引用しています。

YouTube解説動画

情報処理安全確保支援士の問題解説

その他の年度、問題解説は『以下のページ』にまとめております。