情報処理安全確保支援士の令和6年度 秋季試験 午後問題 問1の解説を行っていきます。

令和5年度 秋季試験より、これまでの試験構成が午後Ⅰ・午後Ⅱから午後問題へと変更になっています。

試験構成の変更や受験者への影響については『こちら』にまとめていますので、まだ確認されていない方は試験前までにご覧ください。

出題テーマ:インシデントレスポンス

出題テーマとしては『インシデントレスポンス』でした。

インシデントレスポンスとはセキュリティインシデントが発生した際の対応のことです。

一部の問題では知識が必要でしたが、基本的には問題文や図・表などを読み取り回答することができる問題だったかと思います。

ただし、時系列の把握などいつも以上に問題文を読み込む必要があったかと思います。

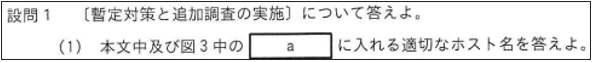

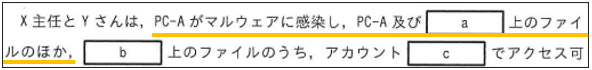

設問1 (1)

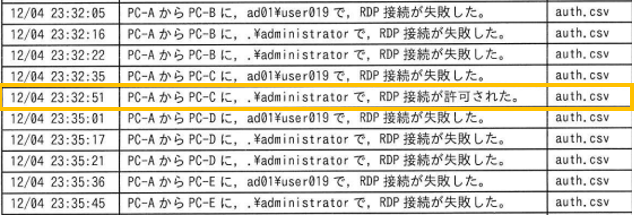

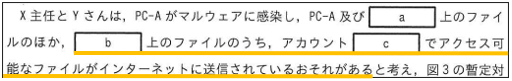

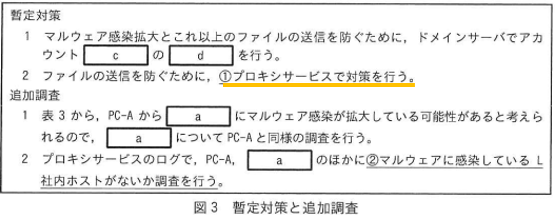

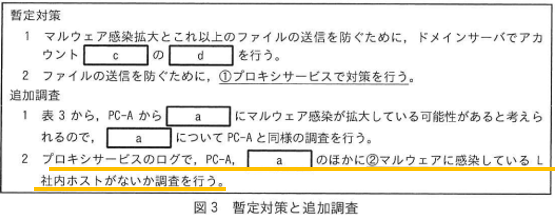

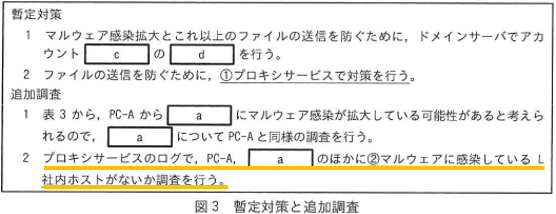

【a】の部分として、『PC-Aがマルウェアに感染し、PC-A及び【a】上のファイルのほか』とあります。

表3を見ますと、『12/04 23:32:51 PC-AからPC-Cに、.\administratorで、RDP接続が許可された。』とあります。

マルウェアに感染したPC-AがPC-CにRDP接続したことで、PC-Cもマルウェアに感染している可能性が高いと考えることができます。

ということで、解答は『PC-C』と考えることができます。

設問1 (2)

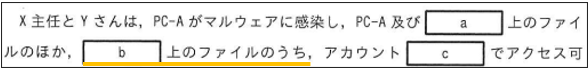

【b】の部分として、『【b】上のファイルのうち、アカウント【c】でアクセス可能なファイルがインターネットに送信されているおそれがある』とあります。

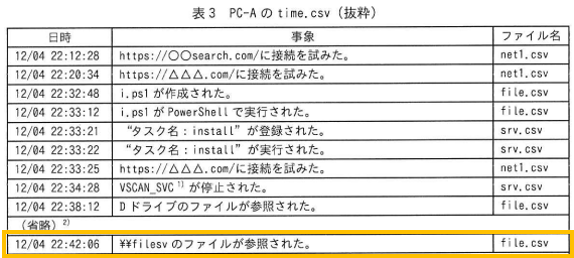

表3を見ますと、『12/04 22:42:06 \\filesvのファイルが参照された。』とあります。

参照されたファイルがインターネットに送信されているおそれがありますので、解答は、『filesv』と考えることができます。

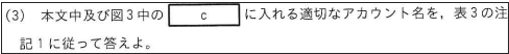

設問1 (3)

【c】の部分として、『【b:filesv】上のファイルのうち、アカウント【c】でアクセス可能なファイルがインターネットに送信されているおそれがある』とあります。

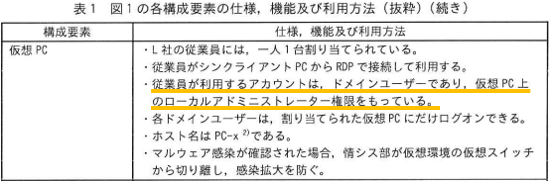

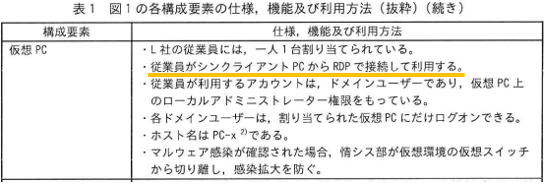

重要な部分として、『従業員が利用するアカウントは、ドメインユーザーであり、仮想PC上のローカルアドミニストレーター権限をもっている。』とあります。

つまり、PC-Aにログオンしているドメインユーザーがファイルの参照などが行われたと考えることができます。

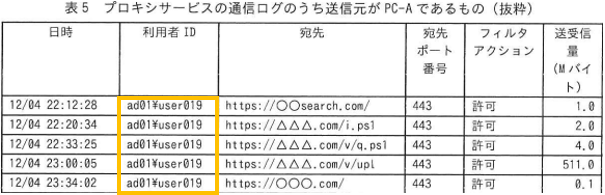

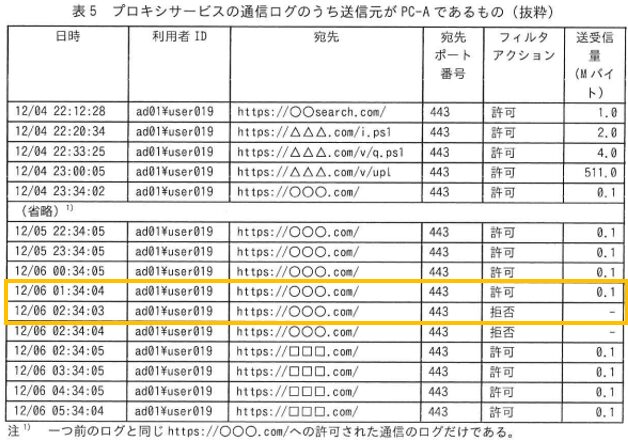

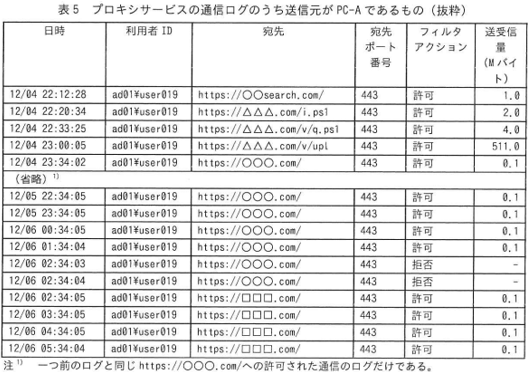

表1や表5からPC-Aにログオンしているドメインユーザーは『ad01¥user019』であることがわかります。

設問1 (4)

知識の問題です。

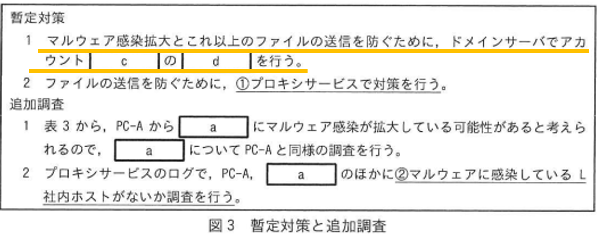

【d】の部分として、『マルウェア感染拡大とこれ以上のファイルの送信を防ぐために、ドメインサーバでアカウント【c:ad01¥user019】の【d】を行う。』とあります。

解答は『無効化』です。

ドメインサーバにおいてアカウントの削除をし、再作成を行った場合は完全に別物のアカウントが作成され、そのアカウントの設定を一から設定し直す必要があります。

企業のポリシーによるところでもありますが、今回のように不正利用されないようにしたかったり、アカウントが不要になった場合、いきなり削除まずは無効化することが一般的ではあります。

設問1 (5)

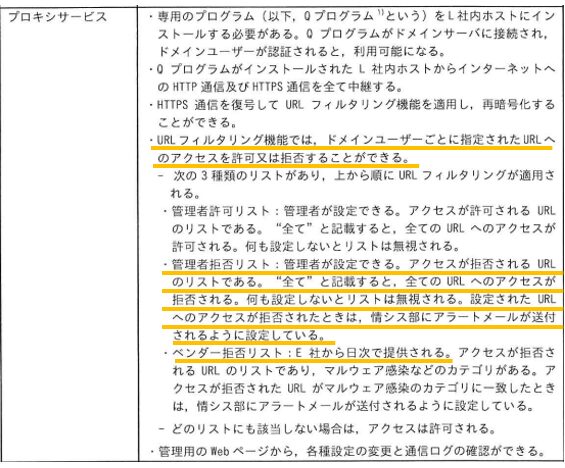

下線①として、『プロキシサービスで対策を行う。』とあります。

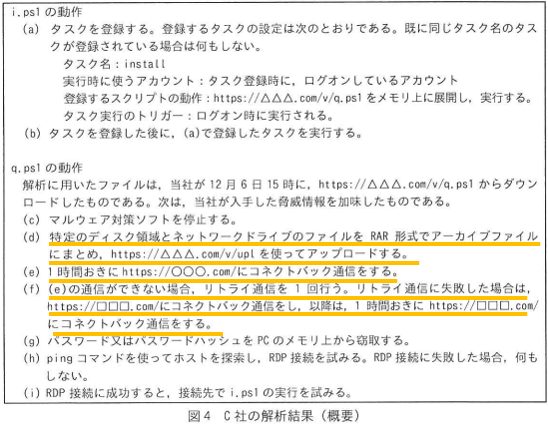

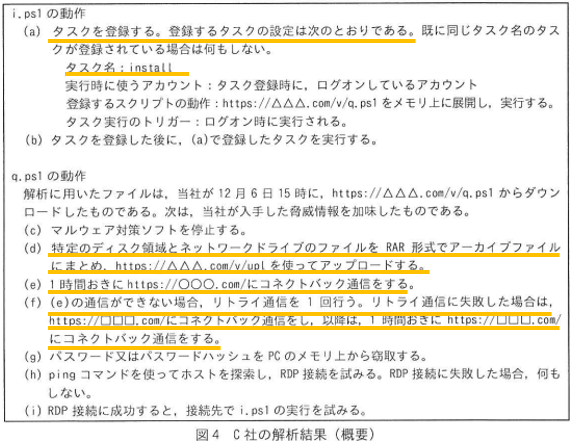

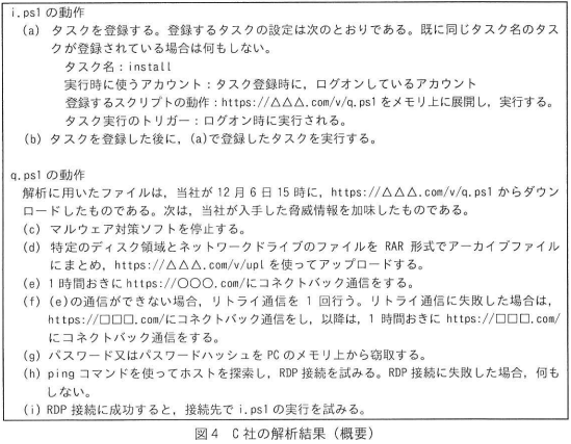

図4を見ますと、『(d)特定のディスク領域とネットワークドライブのファイルをRAR形式でアーカイブファイルにまとめ、https://△△△.com/v/uplを使ってアップロードする。』、『(e)1時間おきにhttps://〇〇〇.com/にコネクトバック通信をする。』、『(f)(e)の通信ができない場合、リトライ通信を1回行う。リトライ通信に失敗した場合は、https://□□□.com/にコネクトバック通信をし、以降は、1時間おきにhttps://□□□.com/にコネクトバック通信をする。』とあります。

マルウェアがアクセスする先としては、『https://△△△.com/・https://〇〇〇.com/・https://□□□.com/』の3つです。

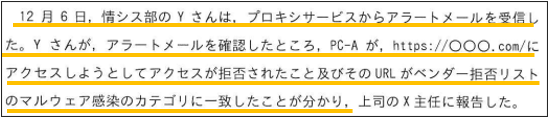

『12月6日、情シス部のYさんは、プロキシサービスからアラートメールを受信した。Yさんがアラートメールを確認したところ、PC-Aが、https://〇〇〇.com/にアクセスしようとしてアクセスが拒否されたこと及びそのURLがベンダー拒否リストのマルウェア感染のカテゴリに一致したことが分かり』とあります。

表5を見ますと、『12/06 01:34:04』までは『https://〇〇〇.com/』宛の通信は許可されており、『12/06 02:34:03』では拒否されています。

プロキシサービスの仕様、機能として、『ベンダー拒否リスト:E社から日次で提供される。』とあります。

許可されていた『12/06 01:34:04』から拒否された『12/06 02:34:03』までの間にベンダー拒否リストの日次更新が走り、拒否されてアラートメールが送付されたと考えることができます。

プロキシサービス上で行えそうな対策としては、『管理者拒否リスト:管理者が設定できる。アクセスが拒否されるURLのリストである。(略)設定されたURLのアクセスが拒否されたときは、情シス部にアラートメールが送付されうように設定している。』という機能があり、URLがわかっていますのでこちらの追加することが挙げられます。

また、『URLフィルタリング機能では、ドメインユーザーごとに指定されたURLへのアクセスを許可又は拒否することができる。』とあり、マルウェア感染防止としての対象は全ドメインユーザーなので対象も解答に明記してあげるようにしましょう。

ということで解答例は、『全ドメインユーザーを対象にhttps://△△△.com/、https://〇〇〇.com/、https://□□□.com/を管理者拒否リストに追加すること』と考えることができます。

設問1 (6)

下線②として、『プロキシサーバのログで、PC-A、『c:PC-C』のほかにマルウェアに感染しているL社内ホストがないか調査を行う。』とあります。

プロキシサーバのログで確認できることはどのURLにアクセスをしたかです。

マルウェアに感染した場合、『https://△△△.com/・https://〇〇〇.com/・https://□□□.com/』の3つのURLに対してアクセスが行われますので、これらにアクセスしたホストがあるかを確認すればよいということがわかります。

ということで解答例は、『https://△△△.com/、https://〇〇〇.com/、https://□□□.com/のどれかにアクセスしたL社内ホストを調査すること』と考えることができます。

設問1 (7)

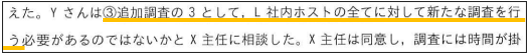

下線③として、『追加調査の3として、L社内ホストの全てに対して新たな調査を行う』とあります。

図4を見ますと、まずはi.ps1から動作を行います。

『(a)タスクを登録する。登録するタスクの設定は次のとおりである。(略)タスク名:install(略)』とあります。

その後、q.ps1を展開し、『https://〇〇〇.com/・https://□□□.com/』にアクセスが行われます。

図3の追加調査で行っているのは『https://△△△.com/・https://〇〇〇.com/・https://□□□.com/』へのアクセスしたL社内ホストがあるかの調査です。

つまりはマルウェアの初動の調査は行っておらず、ある程度経ってからの活動のみしか調査対象に含んでいません。

ということで、初動の『(a)タスクを登録する。登録するタスクの設定は次のとおりである。(略)タスク名:install(略)』、こちらを追加調査すべきです。

解答例は『タスク名:installが登録されているL社内ホストがあるかを調査すること』と考えることができます。

設問1 (8)

下線④として、『図4のマルウェアの活動を自動的に検出する新たな仕組み』とあります。

マルウェアの動作の概要は、

- タスク名:installの登録・実行

- マルウェア対策ソフトの停止

- https://〇〇〇.com/・https://□□□.com/にアクセスしてファイルをアップロード

- RDPを試みて感染拡大

このどれかに対する自動的に検出する新たな仕組みを考えればよいです。

今回はまだ問題で触れていない『マルウェア対策ソフトの停止』と『RDPを試みて感染拡大』に対する検知の仕組みを考えていきます。

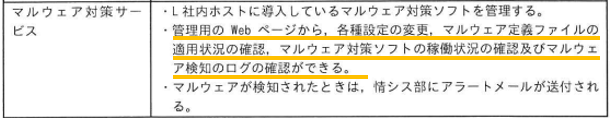

表1のマルウェア対策サービスの仕様・機能に『管理用のWebページから、各種設定の変更、マルウェア定義ファイルの適用状況の確認、マルウェア対策ソフトの稼働状況の確認及びマルウェア検知のログの確認ができる。』とあります。

『マルウェア対策ソフトの停止』への解答例として『マルウェア対策ソフトの管理用のWebページでマルウェア対策ソフトの稼働状況を確認し、無効になっているL社内ホストを検知すること』と考えることができます。

知識が必要なのですが、ドメインサーバー上ではドメインユーザーのログオン成功・失敗のログを記録することが可能です。

表3でログオンの失敗を繰り返していることから、同様にログオンの失敗を繰り返すことが予想されます。

ということで解答例は、『ドメインサーバー上のログで、ログオンの失敗を繰り返すL社内ホストを検知すること』と考えることができます。

設問2

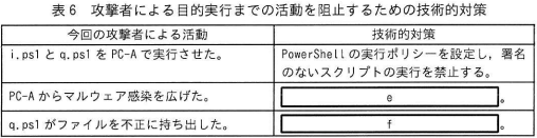

まずは【e】から考えていきます。

攻撃者の活動として、『PC-Aからマルウェア感染を広げた。』とあります。

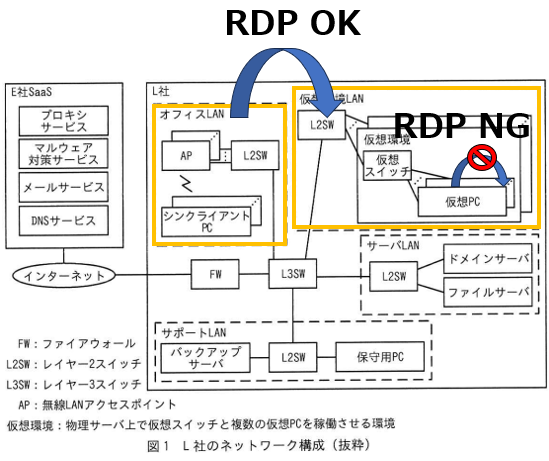

どうやってマルウェア感染を広げるかといったら、RDP接続によるものでした。

仮想PCの仕様・機能を見ますと、『従業員がシンクライアントPCからRDPで接続して利用する。』とありますので、シンクライアントPCからのRDPはOK、仮想PC間のRDPはNGのように制限をかけてあげればよいと考えることができます。

どうすればいいかと言うと、手っ取り早いのがRDP接続をすることができる送信元IPアドレスを制限してあげることです。

ということで解答例は、『仮想PCへRDP接続することができる送信元IPアドレスの制限を行う』と考えることができます。

ドメインサーバなどからの管理アクセスの可能性もあり、そこは問題文中から読み取ることができなかったので、シンクライアントPCからとは明記せずに濁しています。

送信元IPアドレスは対策として挙げられることが多いので、困ったら回答してみるのもありかと思います。

続いて【f】について考えていきます。

こちらは知識の問題です。

攻撃者の活動として、『q.ps1がファイルを不正に持ち出した。』とあります。

ファイルの不正持ち出しに対してはDLPが有効です。

DLP(Data Loss Perebention)は機密情報などの漏えいさせたくない特定のファイルを監視し、漏えいや紛失を防ぐシステムのことです。

DLPでは対象となるファイル自体を監視対象として、外部持ち出しを禁止したり、持ち出す動作を検知した際に通知することなどを行うことができます。

ファイル自体を監視対象とするメリットは権限によってファイルの操作を制限している環境下では、管理者権限などが窃取された場合ファイルを持ち出す動作が許可されていたらファイルを持ち出すことができますが、DLPを採用していればファイル自体を監視しているので、持ち出す動作自体を管理者権限が実施しようが検知や禁止することができます。

デメリットではないのですが、DLPの対象とするのは個人情報や機密情報が含まれる特定のファイルとするのが一般的です。

どこまでを対象とするかの設定が難しいという点が挙げられ、重要でないファイルも対象とするとそれらも持ち出すことができなくなり、利便性が落ちてしまいます。

今回DLPを採用するにあたり、対象とすべきファイルは表1のファイルサーバの仕様・機能に『L社の顧客情報、設計書、社外秘に指定されている情報(以下、社外秘情報Lという)を保管する。』とありますので、こちらをDLPの対象にすればよいと考えることができます。

ということで解答例は、『DLPを導入し、社外秘情報Lが含まれるファイルの持ち出しを禁止すること』と考えることができます。

公式解答例との比較

私の解答と公式解答を比較してみました。

満点ではないにせよ、少なくとも7割~8割程度は取れているかと思います。

予想配点はあくまで予想ですので参考程度でお願いします。

出題テーマは『セキュリティレスポンス』でした。

ドメインサーバーとDLPに関する知識は必要ではありましたが、基本的には問題文や図・表をしっかりと読み込むことで回答することができる問題でした。

知識がないと回答することができない問題を除いても、合格点(6割)以上は狙える問題だったかと思います。

総じて、難易度としては普通程度だったかと思います。

配点 |

|||

| 設問1 (1) | PC-C | PC-C | |

| 設問1 (2) | filesv | filesv | |

| 設問1 (3) | ad01\user019 | ad01\user019 | |

| 設問1 (4) | 無効化 | 無効化 | |

| 設問1 (5) | 全ドメインユーザーを対象にhttps://△△△.com/、https://〇〇〇.com/、https://□□□.com/を管理者拒否リストに追加すること | 全てのドメインユーザーに対して、https://△△△.com/、https://□□□.com/及びhttps://◯◯◯.com/を管理者拒否リストに登録する | |

| 設問1 (6) | https://△△△.com/、https://〇〇〇.com/、https://□□□.com/のどれかにアクセスしたL社内ホストを調査すること | https://△△△.com/、https://〇〇〇.com/、https://□□□.com/のどれかにアクセスしたL社内ホストを調査すること | |

| 設問1 (7) | タスク名:installが登録されているL社内ホストがあるかを調査すること | タスク名がinstallであるタスクが登録されているL社内ホストがないか調査する。 | |

| 設問1 (8) | マルウェア対策ソフトの管理用のWebページでマルウェア対策ソフトの稼働状況を確認し、無効になっているL社内ホストを検知すること ドメインサーバー上のログで、ログオンの失敗を繰り返すL社内ホストを検知すること |

マルウェア対策サービスのログから、マルウェア対策ソフトが停止したL社ホストを検出する。 ドメインサーバのログから、RDP接続を繰り返しているL社内ホストを検出する。/strong> |

|

| 設問2 | e:仮想PCへRDP接続することができる送信元IPアドレスの制限を行う f:DLPを導入し、社外秘情報Lが含まれるファイルの持ち出しを禁止すること |

e:仮想PCへのRDP接続に対して、IPアドレスによる接続元制限を行う f:L社内にDLPを導入し、ファイルの持ち出しを制限する |

引用元

問題および解答例に関しては、『独立行政法人 情報処理推進機構(IPA)』より引用しています。

YouTube解説動画

情報処理安全確保支援士の問題解説

その他の年度、問題解説は『以下のページ』にまとめております。