情報処理安全確保支援士の令和6年度 秋季試験 午後問題 問2の解説を行っていきます。

令和5年度 秋季試験より、これまでの試験構成が午後Ⅰ・午後Ⅱから午後問題へと変更になっています。

試験構成の変更や受験者への影響については『こちら』にまとめていますので、まだ確認されていない方は試験前までにご覧ください。

出題テーマ:ドメイン変更 メールサービス導入

出題テーマとしては『ドメイン変更 メールサービス導入』でした。

ドメイン変更 メールサービス導入を題材に『SPF・DKIM・DMARC』に関して出題されていました。

こちらの問題は2023年10月頃に発表され、2024年2月1日より適用された『Gmail メール送信者のガイドライン』を元に作成された問題であると考えられます。

大きく話題となったのは神奈川県立高校入試のネット出願システムにおいて、Gmail宛にメールが届かないという事例かと思います。

こういったニュースになる事例は情報処理安全確保支援士で出題されることが多く、私も『【情報処理安全確保支援士】令和6年度 春季試験 出題テーマ予想】』でも取り上げていました。

※春季試験予想というタイトルにしてわかりにくいのですが、1年くらい(令和7年春季受験予定なら令和7年春季予想・令和6年秋季予想・令和6年春季予想を参照)の期間で見て欲しくあります。

『SPF・DKIM・DMARC』についてもこちらのページで解説していますので、合わせてご覧ください。

問題に話を戻すと、『SPF・DKIM・DMARC』に関する知識がないと回答することが難しいため、知識がない場合は避けるべき問題でした。

ただし、『SPF・DKIM・DMARC』を勉強するにはちょうどいい問題ですので、練習としてはぜひ解いてほしくあります。

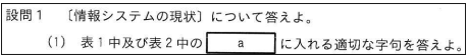

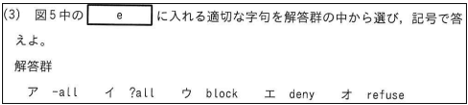

設問1 (1)

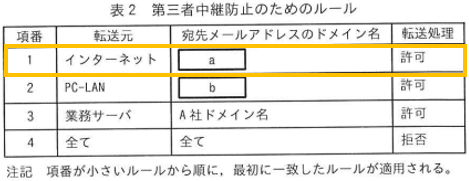

【a】の部分として、『宛先メールアドレスのドメイン名が【a】であるメールをメールボックスに格納する。』とあります。

また、表2にも【a】があり、転送元:インターネット、宛先メールアドレスのドメイン名:【a】、転送処理:許可となっています。

インターネットから【a】に送信されたメールを転送するということを考えると、A社宛つまりは『A社ドメイン名』宛であると考えることができます。

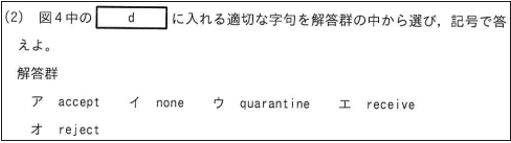

設問2 (2)

【b】の部分として、表2を見ますと、転送元:PC-LAN、宛先メールアドレスのドメイン名:【b】、転送処理:許可となっています。

設問1 (1)の逆でPC-LANから外部・インターネット向けに送信されたメールを転送すると考えることができます。

外部・インターネット向けは不特定多数のドメインがありますのでどう記述すべきか悩むところですが、項番4の表記に従い『全て』と回答することができます。

設問2

知識の問題です。

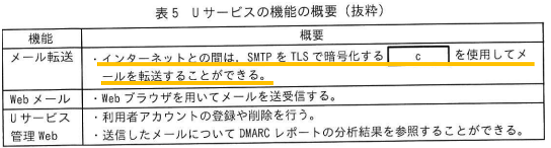

【c】の部分として、『インターネットとの間は、SMTPをTLSで暗号化する【c】』を利用してメールを転送することができる。』とあります。

解答は『SMTPS』です。

設問3 (1)

知識の問題です。

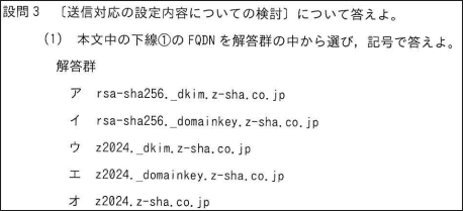

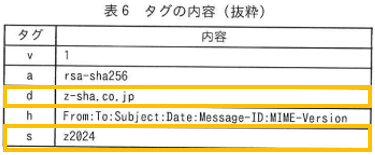

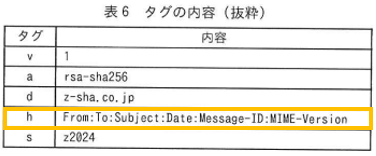

下線①として、『表6から、DKIMレコードの名称として使用するFQDNが決まる』とあります。

DKIMレコードは『【セレクタ名】._domainkey.【ドメイン名】』という形式をとります。

表6を見ますと、セレクタ名は『s:z2024』、ドメイン名は『d:z-sha.co.jp』となりますので、この形式を取っているのは『エ:z2024._domainkey.z-sha.co.jp』となります。

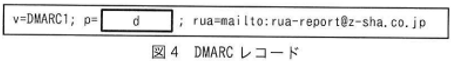

設問3 (2)

知識の問題です。

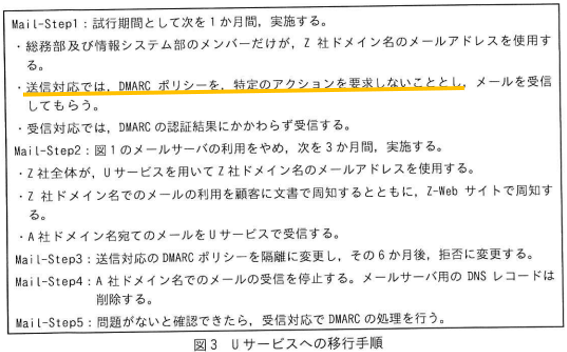

【d】は図4に記載があります。

pというのはDMARCポリシーの設定になります。

- none:認証失敗時はそのまま送信する

- quarantine:認証失敗時はメールの隔離を行う(迷惑フォルダなどへ送信)

- reject:認証失敗時は削除する

重要な部分として、図3内に『送信対応では、DMARCポリシーを、特定のアクションを要求しないこととし、』とありますので、解答は『none』となります。

設問4 (1)

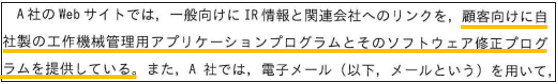

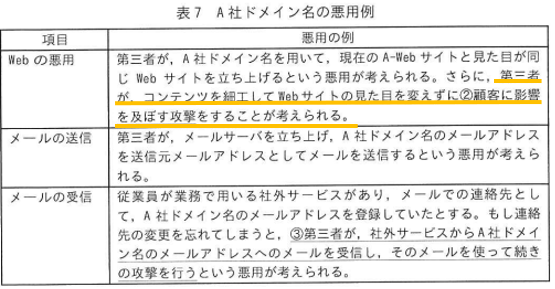

下線②として、『第三者がコンテツを細工してWebサイトの見た目を変えずに顧客に影響を及ぼす攻撃をすることが考えられる。』とあります。

そもそもA社のWebサイトで何を行っているかというと、『A社のWebサイトでは、一般向けにIR情報と関連会社へのリンクを、顧客向けに自社製の工作機械管理用アプリケーションプログラムとソフトウェア修正プログラムを提供している』とあります。

コンテンツ=自社製の工作機械管理用アプリケーションプログラムかソフトウェア修正プログラムと考えれば、これらを第三者が用意した別のプログラムに置き換えてあげれば、正規のプログラムと勘違いした顧客がダウンロードと実行をすれば攻撃が成立します。

ということで解答例は、『自社製の工作機械管理用アプリケーションプログラムやソフトウェア修正プログラムを悪意のあるプログラムに置き換えて、顧客にダウンロードさせる』と考えることができます。

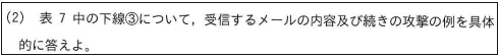

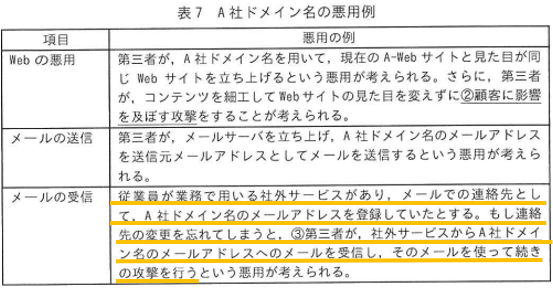

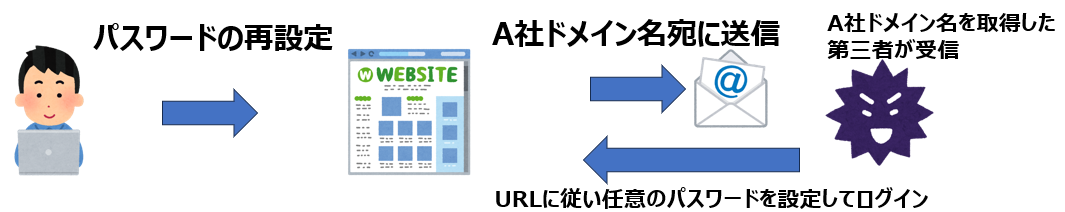

設問4 (2)

下線③として、『従業員が業務で用いる社外サービスがあり、メールでの連絡先として、A社ドメイン名のメールアドレスを登録していたとする。もし連絡先の変更を忘れてしまうと、第三者が、社外サービスからA社ドメインのメールを受信し、そのメールを使って続きの攻撃を行うという悪用が考えられる。』とあります。

ひらめきが必要な問題で、何でもいいので何かのサービスから送られてくるメールをイメージします。

普段送られてくる広告などのどうでもいいものもありますが、重要なのは購入した際に送られてくるメールやこちらが何かアクションを行った際に送られてくるメールです。

その中にパスワードを忘れたなどしてパスワードを変更・再設定するURL含まれたメールがあります。

A社の社員が社外サービスのパスワードを再設定を行なおうとします。

連絡先としてはA社ドメインが設定されていますので、パスワードの変更URLなどが記載されたメールは第三者に届いてしまいます。

第三者はそのURLを開いて任意のパスワードを入力すればログインが可能となってしまいます。

ということで解答例は、メールの内容としては『社外サービスのパスワードの変更URLが記載されたメール』、攻撃の例は『パスワードの変更URLに従いパスワードを設定し社外サービスにログインを行う』となります。

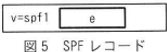

設問4 (3)

知識の問題です。

【e】は図5のSPFレコードです。

重要な部分として、『DMARCの受信対応を行った組織がA社ドメイン名からのメールを拒否できるようにする。』とあります。

解答としては、『ア:-all』となります。

『-all』とすることで不正なメールとして処理され、この送信者からのメールは削除されるべきという設定となります。

A社のドメインはすでに使用されなくなっていますので、こちらから送信されてきたのであれば不正なメールであり削除されるべきですので、こちらの設定を行う必要があります。

SPFレコードは機構(all,a,include,ip4,ip6,mx,ptr)と限定子(+,-,~,?)、修飾子(redirec,exp)から構成されます。

一応『イ:?all』は書き方としては使えなくはないですが、使用されない書き方で、その他の選択肢はそもそも適正な書き方ではありません。

設問5 (1)

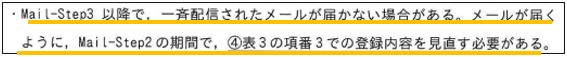

下線④として、『Mail-Step3以降で、一斉配信されたメールが届かない場合がある。メールが届くようにMail-Step2の期間で、表3の項番3での登録内容を見直す』とあります。

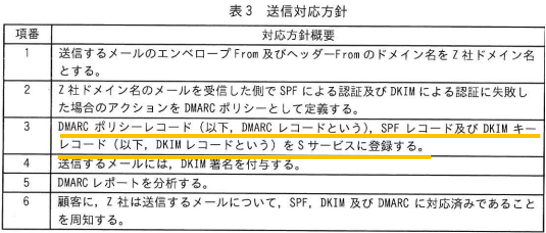

表3の項番3は『DMARCポリシーレコード(以下、DMARCレコードという)、SPFレコード及びDKIMキーレコード(以下、DKIMレコード)をSサービスに登録する。』とあります。

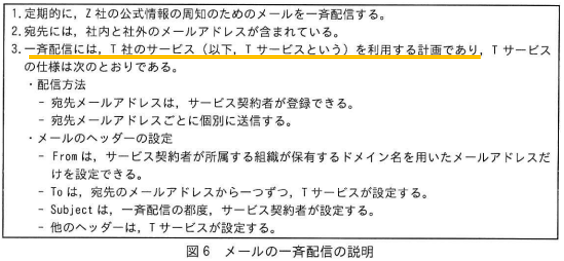

重要な部分として、『一斉配信には、T社のサービス(以下、Tサービスという)を利用する計画であり、』とあります。

SPFはSPFレコードに含まれているIPアドレスと実際のメールの送信元が一致するかの検証を行いますので、一斉配信がTサービスから行われるとするとSPFレコードにTサービスの送信元IPアドレスを含めてあげる必要があります。

ということで解答例は、『SPFレコードにTサービスの送信元IPアドレスを追加すること』と考えることができます。

設問5 (2)

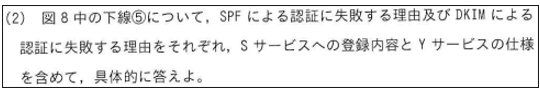

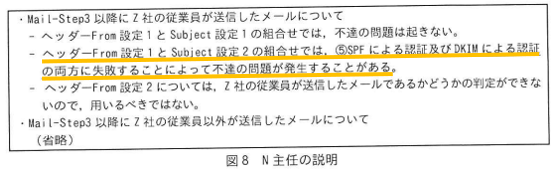

下線⑤として、『ヘッダーFrom設定1とSubject設定2の組合せでは、SPFによる認証及びDKIMによる認証の両方に失敗することによって不達の問題が発生することがある。』とあります。

まずはSPFから考えていきます。

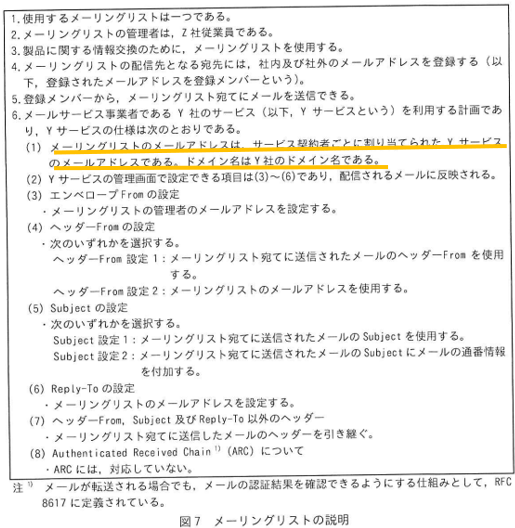

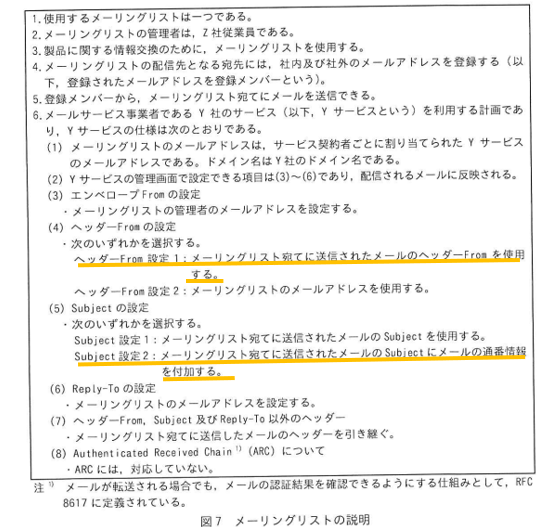

重要な部分として、『メーリングリストのメールアドレスは、サービス契約者ごとに割り当てられたYサービスのメールアドレスである。ドメイン名はY社のドメイン名である。』とあります。

先程の設問5 (1)と同様で、別のサービスからメールを送信予定なのであれば、そのサービスの送信元IPアドレスをSPFレコードに追加する必要があり、追加をしていなければSPFによる認証に失敗してしまいます。

ということで、『Yサービスの送信元IPアドレスをSPFレコードに追加していないため』と考えることができます。

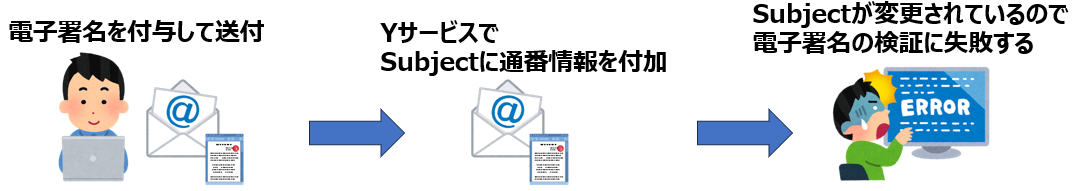

続いて、DKIMについて考えていきます。

ヘッダーFrom設定1は『メーリングリスト宛てに送信されたメールのヘッダーFromを使用する。』、Subject設定2は『メーリングリスト宛てに送信されたメールのSubjectにメールの通番情報を付加する。』です。

DKIMはメール送信の際に電子署名を付与して送付します。

受け取ったメールサーバでは対応する公開鍵を用いて電子署名を検証します。

DKIMの電子署名をする際には指定されたヘッダおよびボディを元に作成を行います。

指定されたヘッダおよびボディからハッシュ値を生成し、それを秘密鍵で暗号化することで電子署名を作成します。

つまりはヘッダおよびボディが1文字でも異なれば異なるハッシュ値が作成されてしまいます。

表6を見ますとヘッダ(h)の部分には『From:To:Subject:Date:Message-ID:MIME-Version』とあります。

Subject設定2では、Subject設定2は『メーリングリスト宛てに送信されたメールのSubjectにメールの通番情報を付加する。』とありますように、Subjectの変更を行っています。

つまりはSubjectを含めて電子署名を作成していますが、YサービスによってSubjectが変更されていますので、受信側のメールサーバが検証を行う際には異なる値が生成され、検証に失敗してしまいます。

ということで解答例は、『DKIMレコードのヘッダにSubjectが含まれているが、YサービスによってSubjectが変更されてしまうため』と考えることができます。

公式解答例との比較

私の解答と公式解答を比較してみました。

満点ではないにせよ、少なくとも7割~8割程度は取れているかと思います。

予想配点はあくまで予想ですので参考程度でお願いします。

出題テーマはドメイン変更 メールサービス導入で、これらを題材に『SPF・DKIM・DMARC』に関して出題されていました。

基本的に知識がないと回答することができない問題が多いので、知識がない方は避けるべき問題でした。

総じて、難易度としては難しいだったかと思います。

配点 |

|||

| 設問1 (1) | A社ドメイン名 | A社ドメイン名 | |

| 設問1 (2) | 全て | 全て | |

| 設問2 | SMTPS | SMTPS | |

| 設問3 (1) | エ | エ | |

| 設問3 (2) | イ | イ | |

| 設問4 (1) | 自社製の工作機械管理用アプリケーションプログラムやソフトウェア修正プログラムを悪意のあるプログラムに置き換えて、顧客にダウンロードさせる | ソフトウェア修正プログラムに見せかけたマルウェアをダウンロードさせる。 | |

| 設問4 (2) | メール:社外サービスのパスワードの変更URLが記載されたメール 攻撃:パスワードの変更URLに従いパスワードを設定し社外サービスにログインを行う |

メール:社外サービスのパスワード再設定画面のURLが書かれたメール 攻撃:任意のパスワードを設定し、アカウントを乗っ取る。 |

|

| 設問4 (3) | ア | ア | |

| 設問5 (1) | SPFレコードにTサービスの送信元IPアドレスを追加すること | SPFレコードに、Tサービスのメール送信元IPアドレスを追加する。 | |

| 設問5 (2) | SPF:Yサービスの送信元IPアドレスをSPFレコードに追加していないため DKIM:DKIMレコードのヘッダにSubjectが含まれているが、YサービスによってSubjectが変更されてしまうため |

SPF:SPFレコードにYサービスの情報が登録されていないのに、メールがYサービスから送られる。 DKIM:DKIMレコードのhタグにSubjectが含まれているのに、YサービスでメールのSubjectが変わる。 |

引用元

問題および解答例に関しては、『独立行政法人 情報処理推進機構(IPA)』より引用しています。

YouTube解説動画

情報処理安全確保支援士の問題解説

その他の年度、問題解説は『以下のページ』にまとめております。