情報処理安全確保支援士の令和5年度 秋季試験 午後 問4の解説を行っていきます。

令和5年度 秋季試験より、これまでの試験構成が午後Ⅰ・午後Ⅱから午後問題へと変更になっています。

試験構成の変更や受験者への影響については以下にまとめていますので、まだ確認されていない方は試験前までにご覧ください。

出題テーマ:リスクアセスメント

出題テーマとしては『リスクアセスメント』でした。

リスクアセスメントを題材として、自分の知見を基に解答していく新しい出題形式でした。

技術的なテーマとしては標的型攻撃、特にEmotetを例として考えると解答しやすかったとは思います。

ただ、答え方は人それぞれですし、知見を基に攻撃手法を考えていきますので、ある程度知識がないと解答することが難しかった問題だったかと思います。

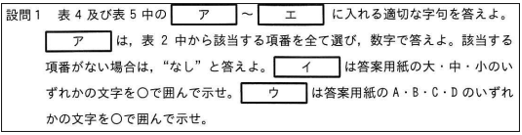

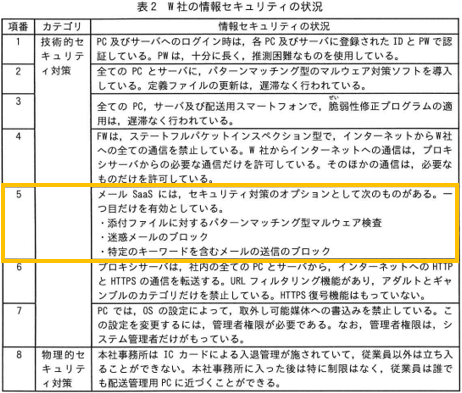

設問1

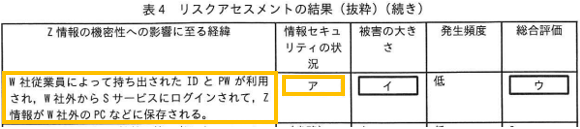

【ア】から考えていきます。

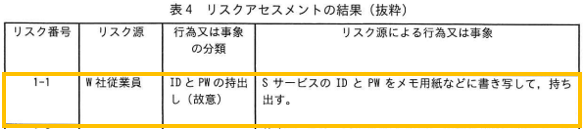

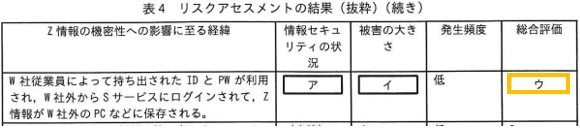

リスク番号1-1『情報セキュリティの状況』の穴埋めです。

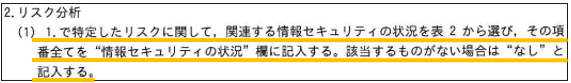

埋め方としては、『1.で特定したリスクに関して、関連する情報セキュリティの状況を表2から選び、その項番全てを”情報セキュリティの状況”欄に記入する。該当するものがない場合は”なし”と記入する。』とあります。

リスク源による行為又は事象としては、『W社従業員によって持ち出されたIDとPWが利用され、W社外からSサービスにログインされて、Z情報がW社外のCPなどに保存される。』とあります。

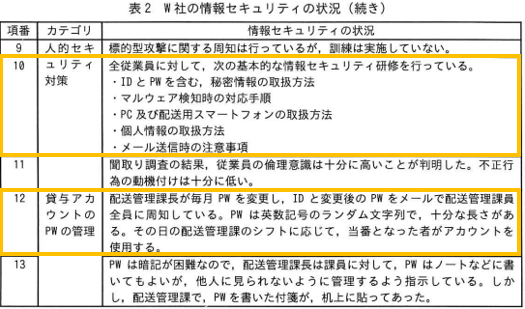

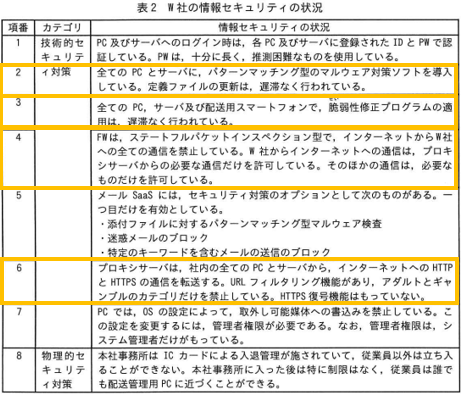

関連する情報セキュリティの状況として表2を見ていきます。

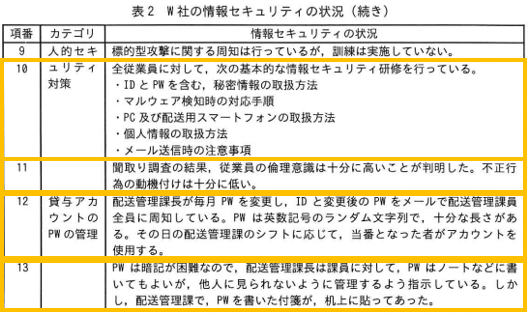

『10:全従業員に対して、次の基本的な情報セキュリティ研修を行っている。・IDとPWを含む、機密情報の取扱方法(以下略)』とあるように、従業員による故意の持ち出しですので、IDとPWを含む、機密情報の取扱方法を学んでいるわけですので関連すると考えることができます。

『11:聞き取り調査の結果、従業員の倫理意識は十分に高いことが判明した。不正行為の動機付けは十分に低い。』とあり、W社従業員による故意の持ち出しは当然ですは不正行為であるため、倫理意識に関連すると考えることができます。

『12:配送管理課長が毎月PWを変更し、IDと変更後のPWをメールで配送管理課員全員に周知している。(略)その日の配送管理課のシフトに応じて、当番となった者がアカウントを使用する。』とあり、PWに関連することです。

『13:PWは暗記が困難なので、配送管理課長は課員に対して、PWはノートなどに書いてもよいが、他人に見られないように管理するよう指示している。しかし、配送管理課で、PWを書いた付箋が、机上に貼ってあった。』とあり、ノートなどにPWを書いていますので関連することです。

ということで、解答は『ア:10、11、12、13』と考えることができます。

続いて【イ】について考えていきます。

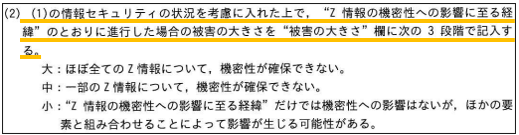

埋め方としては、『(1)の情報セキュリティの状況を考慮に入れた上で、”Z情報の機密性への影響に至る経緯”のとおりに進行した場合の被害の大きさを”被害の大きさ”欄に次の3段階で記入する。』とあります。

Z情報がW社外のPCなどに保存されることは、『大:ほぼ全てのZ情報について、機密性が確保できない。』と考えることができます。

他の項目を見ても、Z情報がW社外に漏えいすることに対する被害の大きさは『大』として評価されています。

ということで、『イ:大』と考えることができます。

続いて【ウ】について考えていきます。

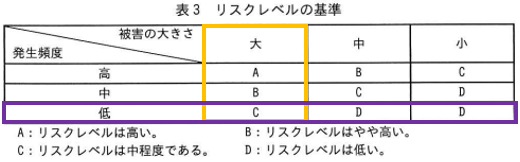

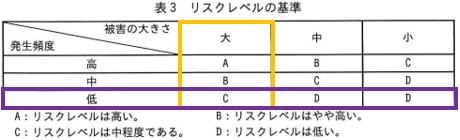

埋め方としては、『表3のリスクレベルの基準に従い、リスクレベルを”総合評価”欄に記入する。』とあります。

被害の大きさはイで解答したように『大』で、派生頻度は『低』です。

これを表3で照らし合わせると、『ウ:C』となります。

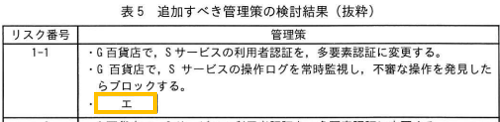

最後に【エ】について考えていきます。

リスク1-1はW社従業員がIDとPWを持ち出してW社外からSサービスにログインされることが問題でした。

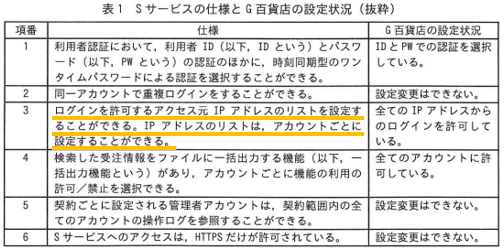

重要な部分として、表1の項番2に『ログインを許可するアクセス元IPアドレスのリストを設定することができる。IPアドレスのリストは、アカウントごとに設定することができる。』とあります。

ログインを許可するアクセス元IPアドレスにW社内からアクセスする際に用いられるIPアドレスを設定してあげることで、Sサービスのログイン(アクセス)をW社内に限定することができます。

ということで解答例としては、『Sサービスにログインを許可するアクセス元IPアドレスにW社内からアクセスする際に用いられるIPアドレスを設定する。』と考えることができます。

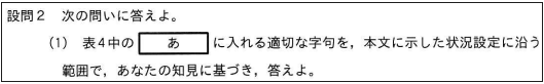

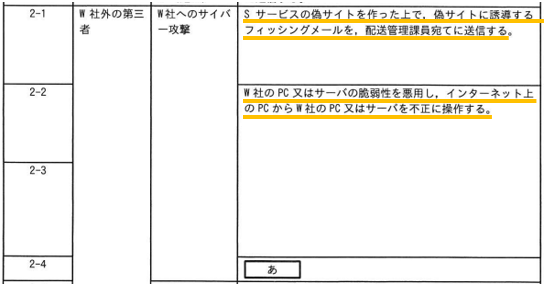

設問2 (1)

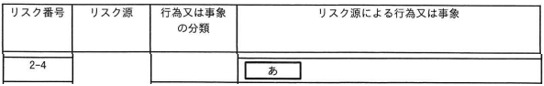

【あ】ですが、リスク源は『W社外の第三者』、行為又は事象の分類は『W社へのサイバー攻撃』とあります。

他のリスク源による行為又は事象を見ると『Sサービスの偽サイトを作った上で、偽サイトに誘導するフィッシングメールを、配送管理課員宛に送信する。』、『W社のPC又はサーバの脆弱性を悪用し、インターネット上のPCからW社のPC又はサーバを不正に操作する。』とあり、いわゆる標的型攻撃を行っています。

標的型攻撃の代表例といえば、Emotetです。

取引先などを装い攻撃対象へ添付ファイル付きのメールを送信します。

この添付ファイル(ワードやエクセルなど)のマクロ機能を有効にしてしまうと感染したPC内の情報収集やネットワーク内の他のPCやサーバに対して感染拡大などが行われます。

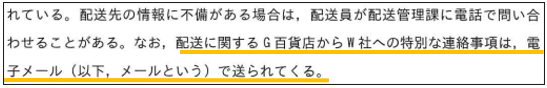

また、『配送に関するG百貨店からW社への特別な連絡事項は、電子メール(以下、メールという)で送られてくる。』とあるようにシチュエーションとしても起こりえそうです。

ということで解答例としては、『G百貨店などの取引先を装って、メールにマルウェアが組み込まれたファイルを添付して、配送管理課員送信する。』と考えることができます。

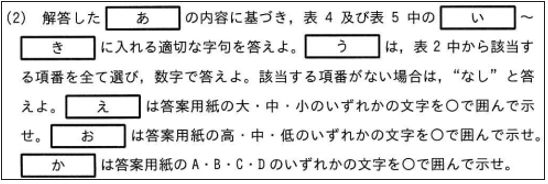

設問2 (2)

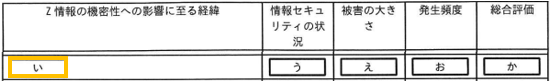

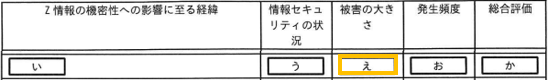

まずは【い】について考えていきます。

設問2 (1)の継続ですが、こちらもEmotetの動作を例に考えていきます。

Z情報の機密性への影響ですが、『配送管理課員が添付ファイルを開き、マクロ機能を有効化するなどしてマルウェアに感染する。マルウェアの動作によりSサービスのIDやパスワードが窃取され、それを用いてSサービスにログインおよびZ情報が漏えいする。』と考えることができます。

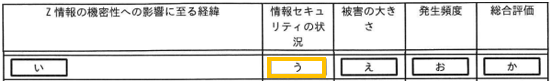

続いて、【う】について考えていきます。

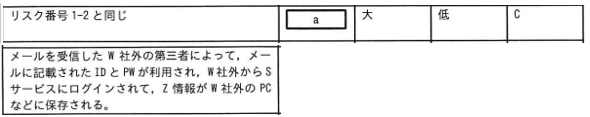

情報セキュリティの状況についてです。

マルウェア(Emotet)に感染して被害を受けるまでの流れでみていきます。

添付ファイル付きのメールを受信して、従業員がファイルを展開、マクロ機能を有効にしてしまい感染します。

マルウェアによる情報収集が行われ、情報が抜き出されて、被害が発覚という流れになるかと思います。

まず添付ファイル付きのメールを受信するわけですが、『5:メールSaaSには、セキュリティ対策のオプションとして次のものがある。一つ目だけを有効としている。・添付ファイルに対するパターンマッチング型マルウェア検査(略)』とあり、メールの受信に関連すると考えることができます。

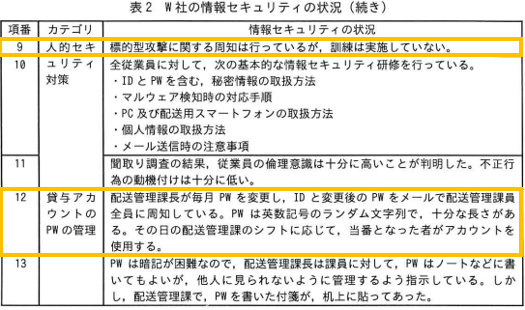

続いて従業員がファイルを展開、マクロ機能を有効してしまい感染へと繋がりますが、『9:標的型攻撃に関する周知は行っているが、訓練は実施していない。』とあり、従業員の標的型攻撃に対する意識付けですので関すると考えることができます。

マルウェアに感染してしまった場合ですが、『2:全てのPCとサーバに、パターンマッチング型のマルウェア対策ソフトを導入している。定義ファイルの更新は、遅滞なく行われている。』とあり、マルウェアに感染していないかなどを検知する可能性がありますので、関連すると考えることができます。

マルウェアがPC内の情報収集を行う際に、『12:配送管理課長が毎月PWを変更し、IDと変更後のPWをメールで配送管理課員全員に周知している。(略)』とあり、PWが記載されたメールがマルウェアにより窃取される可能性がありますので関連すると考えることができます。

マルウェアが情報を抜き出す際には外部と通信する必要がありますので、『4:FWは、ステートフルパケットインスペクション型で、インターネットからW社への全ての通信を禁止している。W社からインターネットへの通信は、プロキシサーバからの必要な通信だけを許可している。そのほかの通信は、必要なものだけを許可している。』、『6:プロキシサーバは、社内の全てのPCとサーバから、インターネットへのHTTPとHTTPSの通信を転送する。(略)』とあり、これらも関連すると考えることができます。

最後にどの脆弱性なのかというあいまいな部分も残りますが、『3:全てのPC、サーバ及び配送用スマートフォンで、脆弱性修正プログラムの適用は、遅滞なく行われている。』とあり、マルウェアは脆弱性を利用して外部との通信を行ったり、感染拡大という観点で関連すると考えることができます。

ということで解答は、『う:2、3、4、5、6、9、12』と考えることができます。

続いて【え】について考えていきます。

Z情報が漏えいするわけですので、他のリスクと同様に被害の大きさは『え:大』と考えることができます。

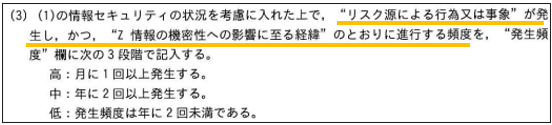

続いて【お】について考えていきます。

発生頻度ですが、評価方法としては、『“リスク源による行為又は事象”が発生し、かつ、”Z情報の機密性への影響に至る経緯”のとおりに進行する頻度』とあります。

マルウェアに感染および情報漏えいに発展する頻度ですが、『お:低』と考えることができます。

完全に主観ではあると考えられますが。。

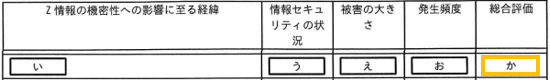

続いて【か】について考えていきます。

被害の大きさが『え:大』で発生頻度が『お:低』ですので、表3に照らし合わせると『か:C』と考えることができます。

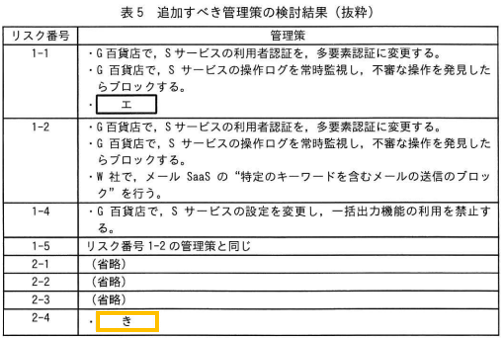

最後に【き】について考えていきます。

Emotetの対策はいくつか方法がありますが、1つにEDRによる対策が挙げられます。

EDR(Endpoint Detection and Response)はPCやサーバなどのエンドポイント端末の動作の監視や異常な動作がないかの検知を行います。

Emotetなどマルウェアに感染しているかどうかは被害があって初めて気付くということが多いので、EDRを導入しておくことで、感染の初期の段階で気付くことが期待できます。

よって解答例としては、『き:配送用管理用PCにEDRを導入し、異常な動作がないかを監視する。』と考えることができます。

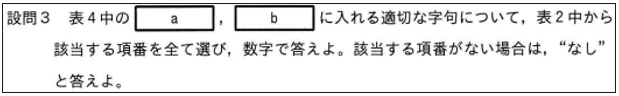

設問3

【a】について考えていきます。

リスク番号1-5で、行為又は事象の分類としては『IDとPWの漏えい(過失)』です。

リスク源により行為又は事象は『誤って、SサービスのIDとPWを、W社外の第三者にメールで送信する。』とあります。

『5:メールSaaSには、セキュリティ対策のオプションとして次のものがある。(略)・特定のキーワードを含むメールの送信のブロック』とあり、メールに関連することですし、機能自体は使用されていませんが特定キーワードのブロック機能を持ち合わせていますので、関連すると考えることができます。

『10:全従業員に対して、次の基本的な情報セキュリティ研修を行っている。・IDとPWを含む、秘密情報の取扱方法(略)・メール送信時の注意事項』とあり、ID・PWに関連すること、メール送信時の注意とあるように関連すると考えることができます。

『12:配送管理課長が毎月PWを変更し、IDと変更後のPWをメールで配送管理課員全員に周知している。(略)』とあり、変更後のPWをメールで送信しており、この送信の宛先を間違えることも考えられますので、関連することと考えることができます。

ということで、解答は『a:5、10、12』と考えることができます。

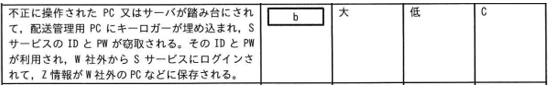

続いて【b】について考えていきます。

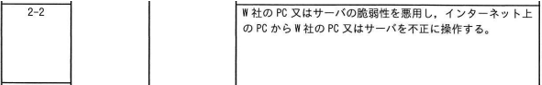

リスク番号2-2で、行為又は事象の分類としては『W社へのサイバー攻撃』です。

リスク源により行為又は事象は『W社のPC又はサーバの脆弱性を悪用し、インターネット上のPCからW社のPC又はサーバを不正に操作する。』とあります。

『2:全てのPCとサーバに、パターンマッチング型のマルウェア対策ソフトを導入している。定義ファイルの更新は、遅滞なく行わている。』とあり、既知の事象であれば対策することができると考えられ、関連すると考えることができます。

『3:全てのPC、サーバ及び配送用スマートフォンで、脆弱性修正プログラムの適用は、遅滞なく行われている。』とあり、脆弱性に関することです。

『4:FWは、ステートフルパケットインスペクション型で、インターネットからW社への全ての通信を禁止している。W者からインターネットへの通信は、プロキシサーバからの必要な通信だけを許可している。そのほかの通信は、必要なものだけを許可している。』とあり、外部(攻撃者のサーバなど)とPC・サーバが通信を行うおいてFWは経由する必要がありますので、関連すると考えることができます。

『6:プロキシサーバは、社内の全てのPCとサーバから、インターネットへのHTTPとHTTPSの通信を転送する。(略)』とあり、不正操作にHTTP・HTTPSが関連する場合はプロキシサーバを経由する必要がありますので、関連すると考えることができます。

ということで解答は『b:2、3、4、6』となります。

※公式の解答例としては、『2、3、4』となっており、『6』が含まれていません。

個人的には記載している理由により『6』が含まれるとは思いますが、公式が絶対ですので、本番時には減点されるのかと思います。

公式解答例との比較

私の解答と公式解答を比較してみました。

満点ではないにせよ、少なくとも7割~8割程度は取れているかと思います。

予想配点はあくまで予想ですので参考程度でお願いします。

出題テーマは『リスクアセスメント』でした。

これまでになかった出題形式で文字数制限もないというのも特徴だったかと思います。

知見を基に解答する必要があるので、ある程度の知識がないと解答することが難しかったかと思います。

難易度としては普通~やや難しい程度だったと思います。

配点 |

|||

| 設問1 | ア:10、11、12、13 イ:大 ウ:C エ:Sサービスにログインを許可するアクセス元IPアドレスにW社内からアクセスする際に用いられるIPアドレスを設定する。 |

ア:10、11、12、13 イ:大 ウ:C エ:G百貨店で、Sサービスへログイン可能なIPアドレスをW社プロキシだけに設定する。 |

2点 2点 6点 |

| 設問2 (1) | G百貨店などの取引先を装って、メールにマルウェアが組み込まれたファイルを添付して、配送管理課員宛に送信する。 | G百貨店からW社への連絡を装った電子メールに未知のマルウェアを添付して、配送管理課員宛に送付する。(一例のみ記載) | |

| 設問2 (2) | い:配送管理課員が添付ファイルを開き、マクロ機能を有効化するなどしてマルウェアに感染する。マルウェアの動作によりSサービスのIDやパスワードが窃取され、それを用いてSサービスにログインおよびZ情報が漏えいする。 う:2、3、4、5、6、9、12 え:大 お:低 き:C き:配送用管理用PCにEDRを導入し、異常な動作がないかを監視する。 |

い:配送管理課員が、添付ファイルを開く、配送間利用PCが未知のマルウェアに感染した結果、IDとPWを周知するメールが読み取られ、SサービスのIDとPWが窃取される。そのIDとPWを利用されて、W社外からSサービスにログインされて、Z情報が漏えいする。 う:2、3、5、6、9、12 え:大 お:高 か:A き:配送用管理用PCにEDRを導入し、不審な動作がないかを監視する。 (一例のみ記載) |

4点 2点 2点 2点 6点 |

| 設問3 | a:5、10、12 b:2、3、4、6 |

a:5、10、12 b:2、3、4 |

引用元

問題および解答例に関しては、独立行政法人 情報処理推進機構(IPA)より引用しています。

YouTube解説動画

情報処理安全確保支援士の問題解説

その他の年度、問題解説は以下のページにまとめております。