FortiGateの設定方法

FortiGateを設定する方法はGUIとCLIの2通りがあります。

設定する機能によって、GUIの方が設定しやすかったり、

CLIの方が設定しやすかったりしますので、

GUIとCLIの両方で設定ができるようになると、

スムーズに設定することができるようになります。

GUI

GUIはGraphical User Interfaceの略称です。

FortiGateはHTTP、HTTPSが使用できます。

基本的な設定やステータス確認はGUI上で行うことができます。

『基本的な』というところがポイントで、

GUIでは詳細な設定やステータス確認ができない項目も存在します。

HTTPS

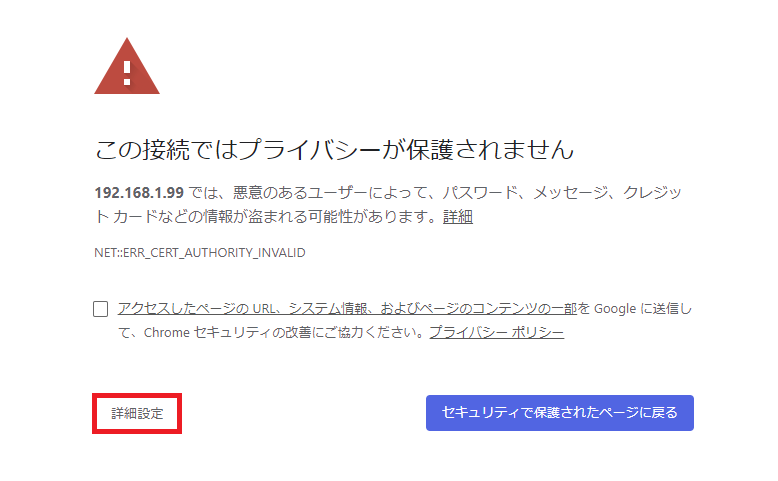

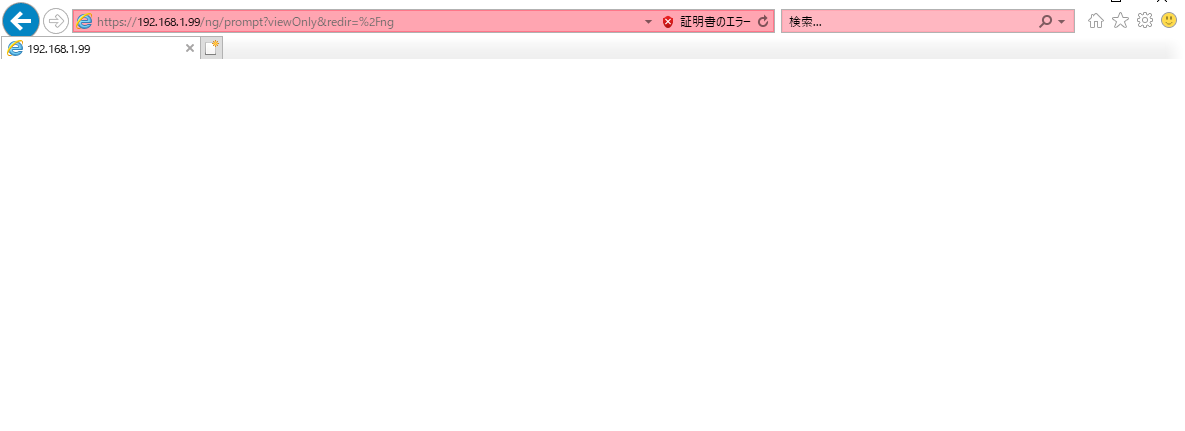

HTTPSでログインする場合には、

Webブラウザで【https://X.X.X.X(機器のアドレス)】を入力します。

![]()

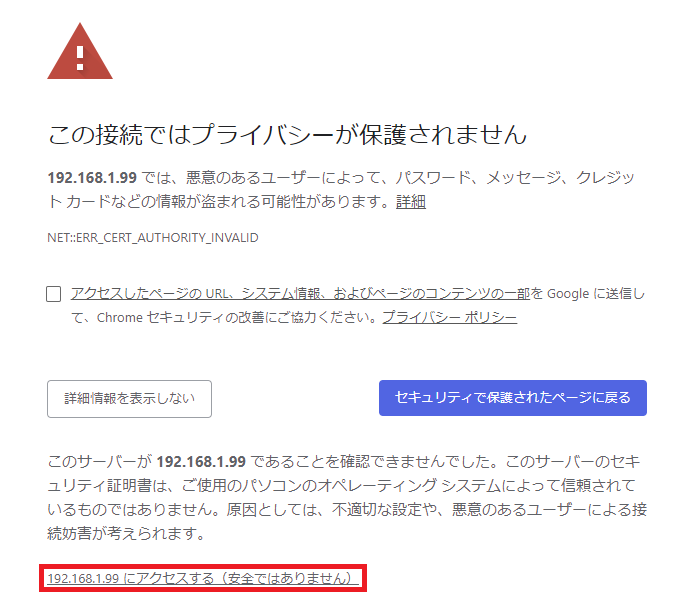

証明書のエラーが出る場合は【詳細設定】を押下し、

【X.X.X.X(機器のアドレス)にアクセスする(安全ではありません)】を押下してください。

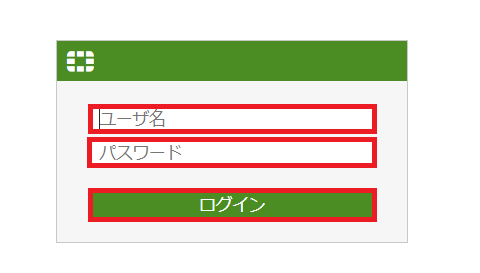

ログイン画面が表示されますので、IDとパスワードを入力してください。

※デフォルトではID:admin、パスワード:なしです。

ダッシュボードの画面が表示されましたら、HTTPSでのログイン完了です。

HTTP

HTTPでログインすることは事実上不可能です。

HTTPでログインを実施するとHTTPSにリダイレクトされるからです。

HTTPSリダイレクト後は上記のHTTPSの場合を参考にログインしてください。

推奨ブラウザ

FortiGateのGUIを使用する場合は推奨ブラウザを使用しましょう。

記事で使用しているFortiOS6.2.2の推奨ブラウザは下記になります。

- Microsoft Edge 41以降

- Mozilla Firefox version 59以降

- Google Chrome version 65以降

どのFortiOSでもでも基本的にはEdge、Firefox、Chromeを使用しておけば問題ないです。

私も基本的にはChromeを使用しています。

試しに推奨ブラウザでないInternet Explorer11でGUIログインしてみましたが、

IDとパスワードを入力後に何も表示されなくなってしまいました。

CLI

CLIはCommand Line Interfaceの略称です。

CUI(Character or Character-base or Console User Interface)と呼ぶ場合もあります。

FortiGateの場合はコンソール、SSH、Telnetが使用できます。

GUIでは基本的な設定やステータス確認しか行えませんでしたが、

CLIでは基本的なことはもちろんのこと、

詳細な設定やステータス確認、デバッグも行うことができます。

基本的にGUIでできることはCLIでも行うことができます。

コンソール

FortiGateのコンソールの形状はRJ45です。

Teratermなどのターミナルソフトを使用して、

コンソールログインを行ってください。

コンソールの設定は下記になります。

データビット:8bit

パリティ:none

ストップビット:1bit

フローコントロール:none

Teratermであれば特段設定変更をすることなく、

デフォルトの設定で使用することができます。

SSH

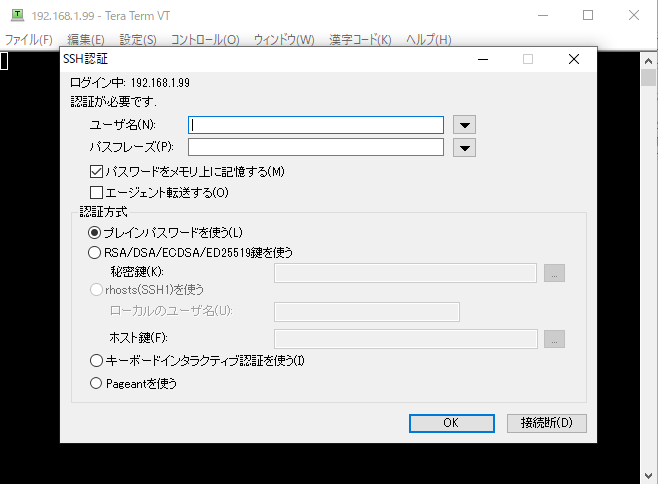

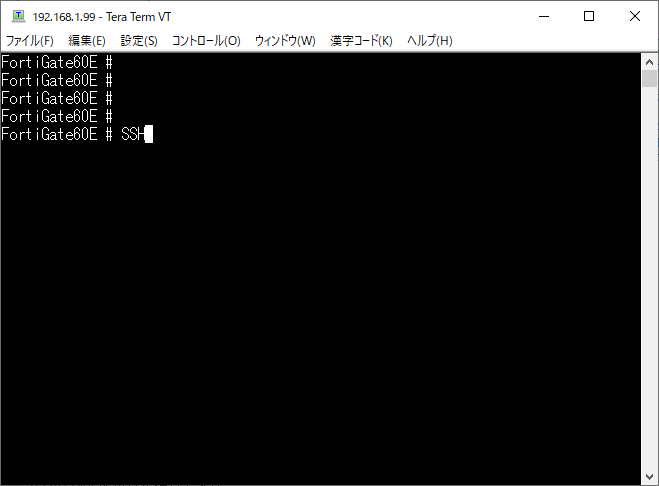

機器のアドレス宛にSSHを実施すればログインすることができます。

Teratermを使用した場合ですが、機器のアドレス宛にSSHを実施すれば、

プロンプトが返ってきますのでIDとパスワードを入力してください。

SSHログイン完了です。

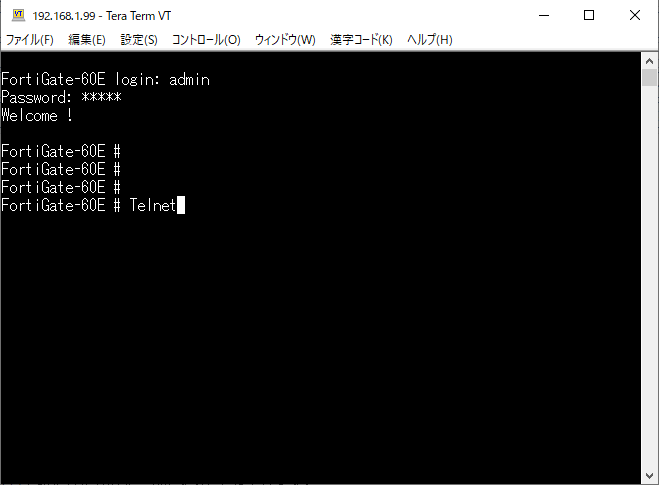

Telnet

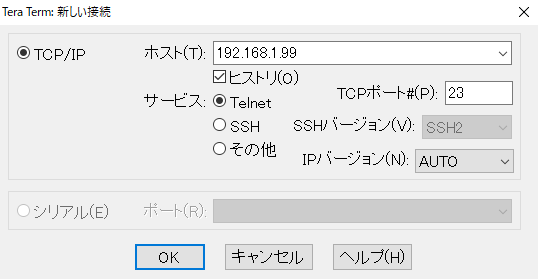

機器のアドレス宛にTelnetを実施すればログインすることができます。

Teratermを使用した場合ですが、機器のアドレス宛にTelnetを実施すれば、

プロンプトが返ってきますのでIDとパスワードを入力してください。

Telnetログイン完了です。

許可されているアクセス方法を確認する

FortiGateの場合、インタフェース毎にアクセスを許可しているプロトコルが設定されています。

GUIでもCLIでも許可されているアクセス方法を確認することができます。

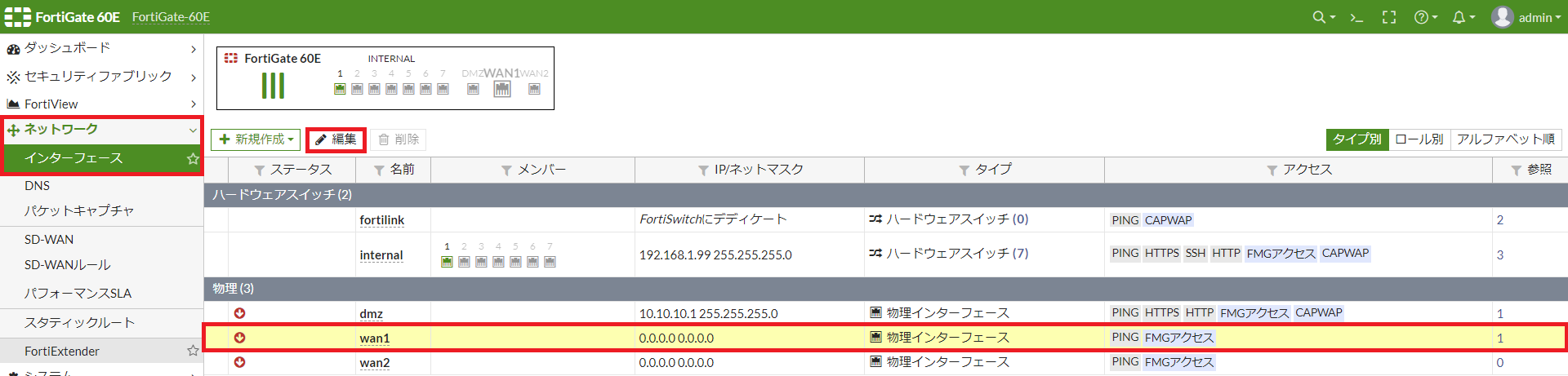

GUI

GUIでの確認方法です。

「ネットワーク」→「インタフェース」

【アクセス】の欄が現在許可されているアクセス方法です。

FortiGate60Eの場合、LAN側のインタフェースである【internal】の場合は、

デフォルトの状態ではPING、HTTPS、SSH、HTTP、FMGマネージ、CAPWAPが許可されています。

一方でWAN側のインタフェースである【wan1】や【wan2】はPINGとFMGマネージしか許可されていません。

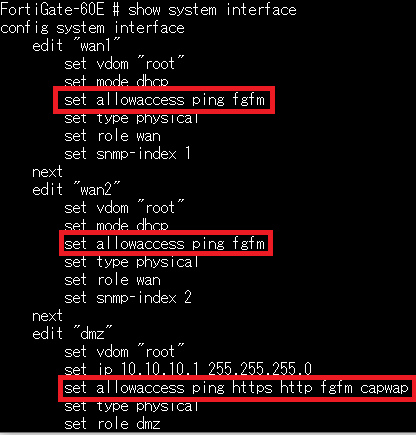

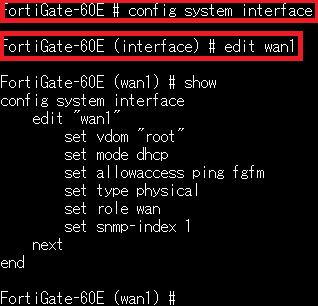

CLI

CLIでの確認方法です。

show system interface

show system interface XXX(確認したいインタフェース名)

「show system interface」コマンドでインタフェース全体的に確認することができます。

許可されているアクセス方法は【set allowaccess】の設定欄で確認することができます。

特定のインタフェースのみを確認したい場合は、

「show system interface XXX(確認したいインタフェース名)」で確認することができます。

アクセスを許可する方法

例えば、wan1やwan2のインタフェースに対して、

PINGは届きますが、HTTPSやSSHではアクセスできないという状態になっています。

wan1やwan2インタフェースにHTTPSやSSHを追加してあげることで、

HTTPSやSSHでログインすることができるようになります。

こちらの設定はGUIでもCLIでも行うことができます。

ただし、一部の設定はCLIでしか行うことができません。

GUI

GUIでの設定方法です。

「ネットワーク」→「インタフェース」→「対象のインタフェース」を選択→「編集」

※「編集」を押下せずに「対象のインタフェース」をダブルクリックすることでも可能です。

対象のインタフェースの設定画面で、

「管理者アクセス」で許可するアクセス方法にチェック→「OK」

※今回の場合はhttps、http、SSHを追加しています。

先ほど許可したアクセス方法が追加されていることが確認できます。

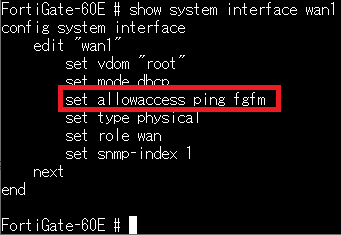

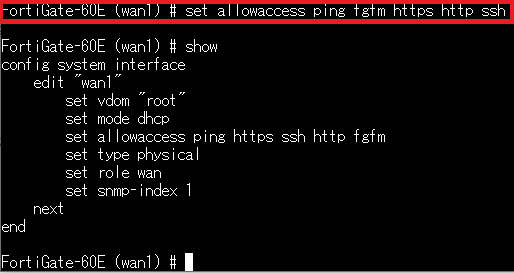

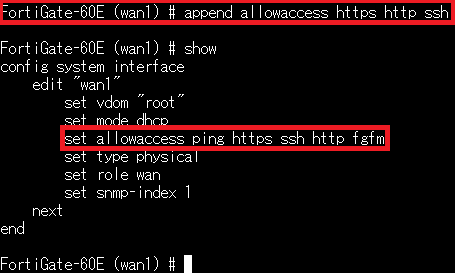

CLI

CLIでの設定方法です。

config system inetrface

edit wan1

set allowaccess ping fgfm https http ssh

もしくは

append https http ssh

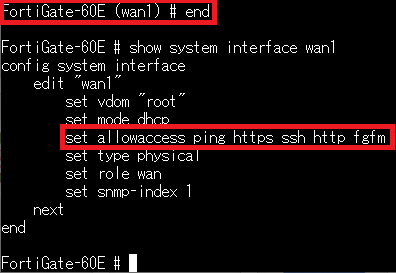

end

show system interface wan1

【end】コマンドを使用して保存を行いましょう。

その後、【show system interface wan1】コマンドを実行すれば、

先ほど許可したアクセス方法が追加されていることが確認できます。

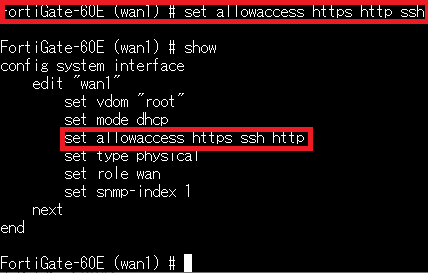

注意事項

デフォルトで設定してあったpingとfgfmは消えてしまいます。

なので、既存の設定に追加する場合は面倒ですが、

【set allowaccess ping fgfm https http ssh】と入力する必要があります。

既存の設定に追加する場合は【append】コマンドを使用すると便利です。

【append https http ssh】と入力することで、

既存の設定を残したままhttps、http、sshを追加することができます。

許可できるアクセス方法

許可できるアクセス方法の一覧は下記になります。

- ping

- https

- ssh

- snmp

- http

- telnet ※1

- FMGマネージ(fgfm)

- RADIUSアカウンティング(radius-acct)

- プローブレスポンス(probe-response) ※1

- capwap

- ftm

- FortiTelemetry ※2

※1:telnetとプローブレスポンス(probe-response)はCLIでのみ有効にすることができます。

※2:FortiTelementryはCLI上での表記は、「set fortiheartbeat enable/disable」となります。

ping、https、ssh、snmp、http、telnetは一般的なプロトコルであるため、

説明は省略させて頂きますが、あまり馴染みのないプロトコルやアクセス方法のみ簡単にご紹介します。

FMGマネージ(fgfm)

FMGマネージ(fgfm)はFortiManagerからの管理通信を表しています。

RADIUSアカウンティング(radius-acct)

RADIUSサーバに接続するインタフェースで有効にする必要があります。

プローブレスポンス(probe-response)

この応答(レスポンス)を受信する際に必要な設定となります。

CAPWAP

ftm

ftmはワンタイムパスワードを発行したりするアプリケーションで、

この通信を許可する際に必要な設定となります。

FortiTelemetry

HA(FGCP)で使用するハートビートを許可する際に必要な設定となります。